W roku 2024 Polska znalazła się w centrum uwagi, stając się jednym z najczęściej atakowanych państw w Europie. Cyberprzestępcy skoncentrowali się na atakach ransomware, DDoS, phishingu oraz naruszeniach łańcuchów dostaw, co doprowadziło do poważnych strat dla instytucji publicznych i firm prywatnych.

Poniżej przedstawiamy najważniejsze cyberataki, ich przebieg, skutki oraz reakcje poszczególnych instytucji. Artykuł kończy się wnioskami na przyszłość i rekomendacjami dla firm i instytucji.

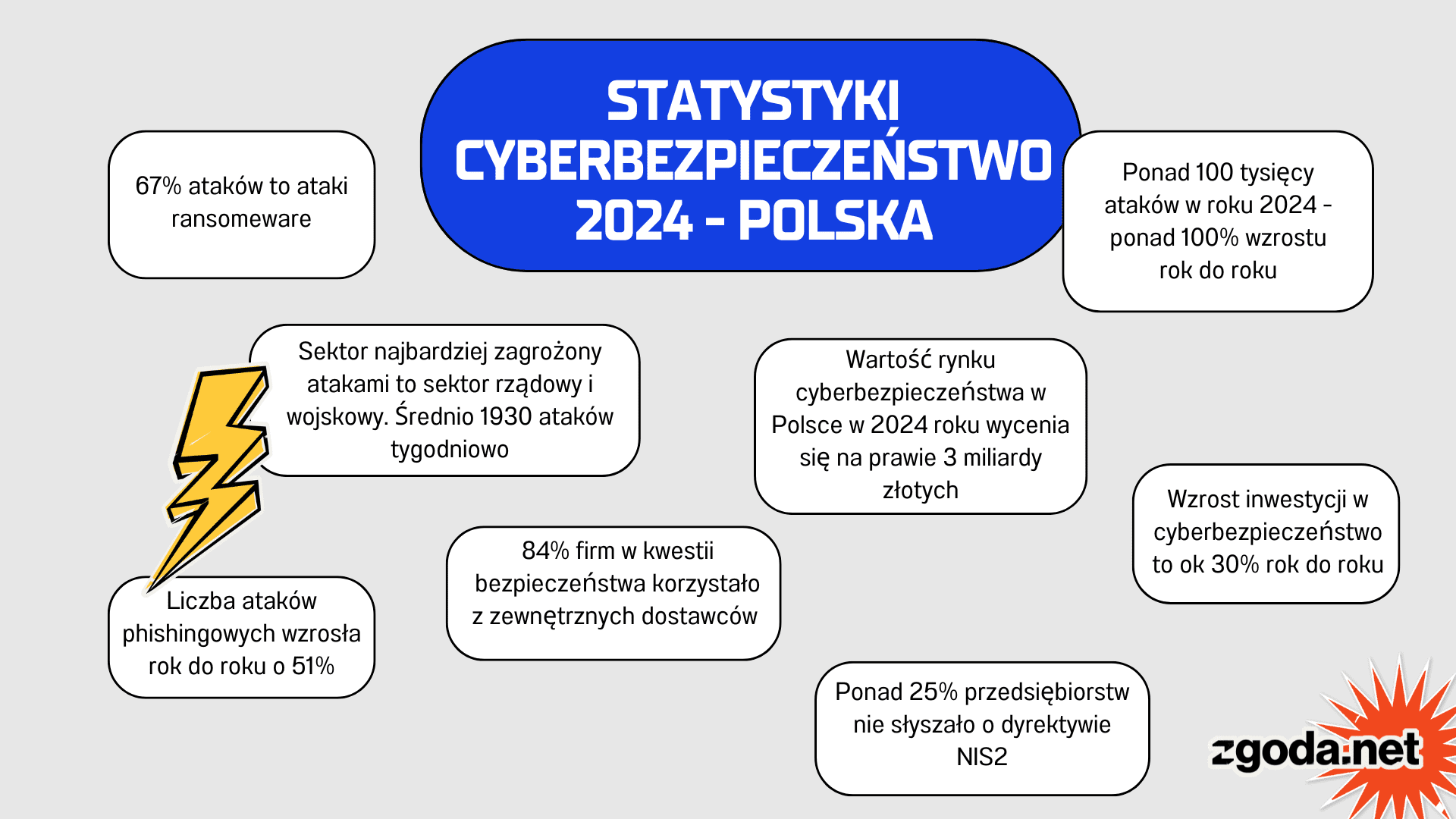

Najczęściej stosowane ataki cyberbezpieczeństwa w 2024 roku:

Ataki ransomware – celowane w sektor bankowy i publiczny.

Ataki DDoS – (atak na system komputerowy lub usługę sieciową w celu uniemożliwienia działania poprzez zajęcie wszystkich wolnych zasobów) wymierzone w infrastrukturę krytyczną, m.in. transport i administrację państwową.

Phishing i spoofing – wykorzystywane do wyłudzania danych klientów.

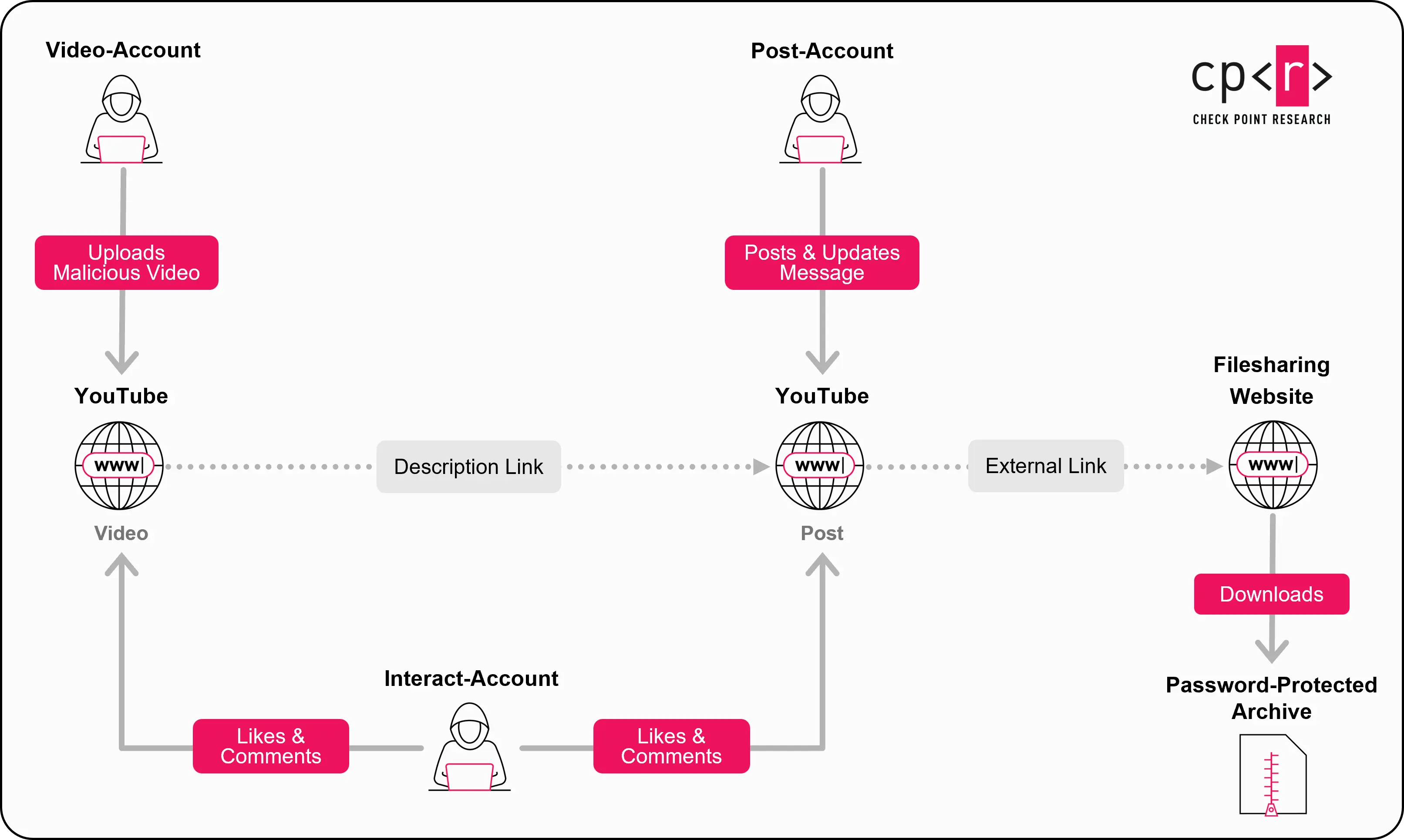

Ataki na łańcuchy dostaw – cyberprzestępcy wykorzystują słabe ogniwa w dostawcach IT.

Ataki z wykorzystaniem AI – automatyzacji ataków, precyzyjne tworzenie deepfake’ów, co zagrażała zarówno jednostkom, jak i organizacjom.

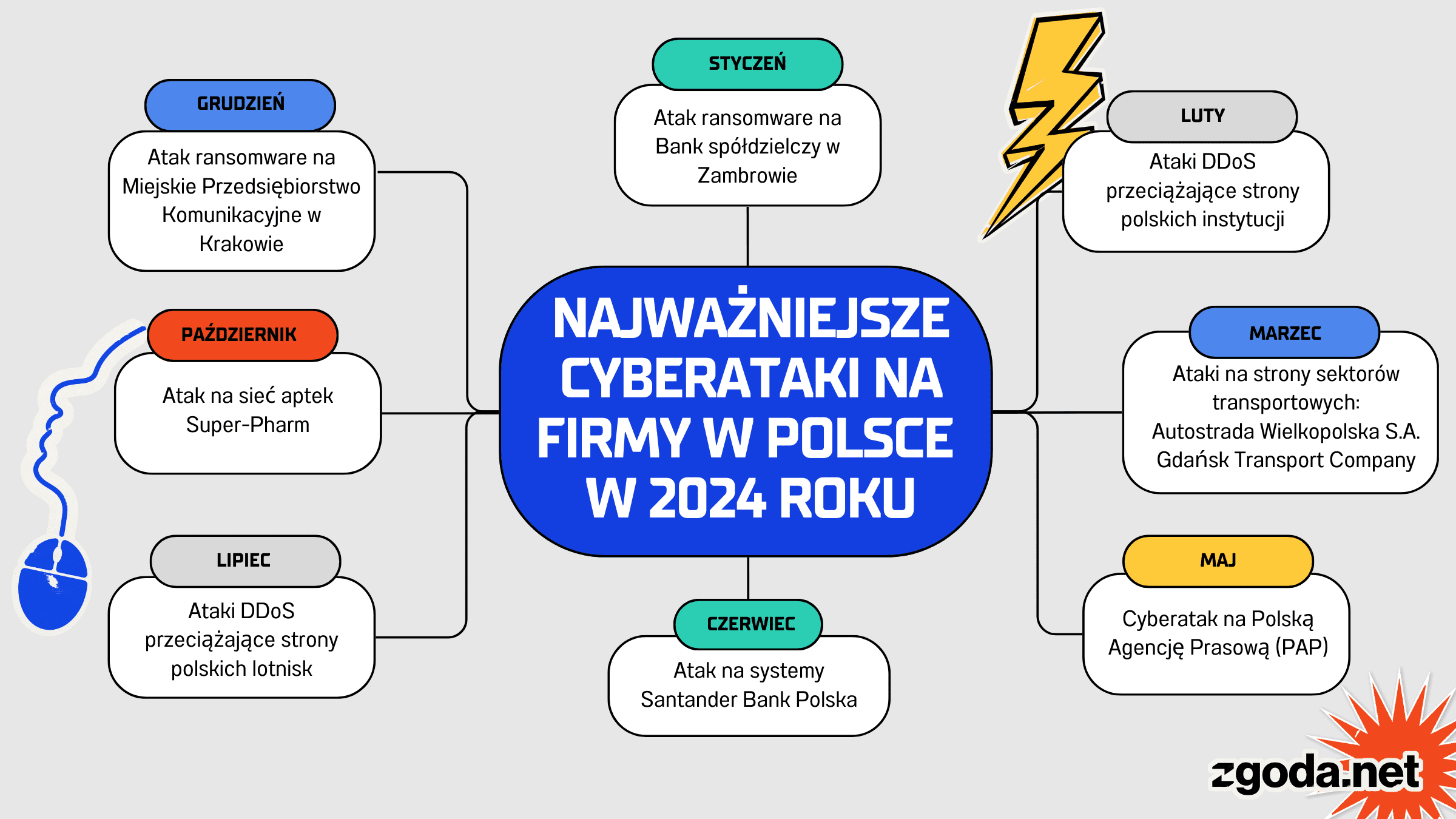

Najważniejsze cyberataki na firmy w Polsce w 2024 roku:

Styczeń – Atak ransomware na Bank Spółdzielczy w Zambrowie

Jak doszło do ataku?

Hakerzy wykorzystali phishing, podszywając się pod zaufane instytucje. Kliknięcie w załącznik spowodowało instalację złośliwego oprogramowania.

Skutki ataku:

- Przerwy w dostępie do usług bankowych.

- Straty finansowe związane z przywróceniem systemów.

- Utrata zaufania wśród klientów

Reakcja firmy:

- Współpraca z ekspertami ds. cyberbezpieczeństwa.

- Przeprowadzenie audytu i wdrożenie nowych zabezpieczeń.

Luty – Ataki DDoS na polskie instytucje

Jak doszło do ataków?

Przeciążenie serwerów ogromną liczbą żądań, powodujące niedostępność usług online.

Przykłady:

Systemy PKP

Strony rządowe i sektora prywatnego

Skutki ataku:

- Zakłócenia w działaniu kluczowych usług.

- Straty finansowe spowodowane przestojami.

Reakcja Firm:

- Rozwój krajowych systemów monitorowania incydentów.

- Współpraca międzynarodowa w celu przeciwdziałania atakom DDoS.

Marzec – Ataki na sektor transportowy

Przykłady:

Autostrada Wielkopolska S.A.: Tymczasowa niedostępność strony internetowej.

Gdańsk Transport Company: Zakłócenia w działaniu strony.

Skutki:

- Utrudniony dostęp do informacji dla użytkowników.

- Straty reputacyjne firm.

Reakcja:

- Wzmocnienie mechanizmów ochrony serwerów.

- Blokada ruchu spoza Polski.

Maj – Cyberatak na Polską Agencję Prasową (PAP)

Jak doszło do ataku?

Hakerzy przejęli kontrolę nad kontem jednego z pracowników PAP, prawdopodobnie poprzez atak phishingowy lub złośliwe oprogramowanie.

Skutki:

- Po uzyskaniu dostępu do systemu redakcyjnego, napastnicy opublikowali fałszywą depeszę o rzekomej mobilizacji wojsk w Polsce.

- Ujawnienie podatności systemów prasowych na ataki cybernetyczne.

Reakcja:

- Szybkie sprostowanie i anulowanie fałszywej depeszy przez PAP.

- Powołanie zespołu kryzysowego ds. cyberataku i kooperacja ze służbami.

- Wszczęcie śledztwa przez Prokuraturę Okręgową w Warszawie i zaangażowanie ABW.

- Deklaracje rządowe o wzmożonej ochronie przed zagrożeniami cybernetycznymi.

Czerwiec – Atak na Santander Bank Polska

Jak doszło do ataku?

Grupa ShinyHunters wykorzystała lukę w zabezpieczeniach systemów bankowych.

Skutki:

- Ryzyko ujawnienia danych milionów klientów.

- Wzrost liczby ataków phishingowych na klientów banku.

Reakcja firmy:

- Wzmocnienie zabezpieczeń i wprowadzenie uwierzytelniania dwuskładnikowego.

- Kampania informacyjna dla klientów o potencjalnych zagrożeniach.

Lipiec – Ataki DDoS na strony polskich lotnisk

Jak doszło do ataków?

Hakerzy przeciążyli serwery stron internetowych Portu Lotniczego Gdańsk, Rzeszów-Jasionka i Poznań-Ławica.

Skutki:

- Czasowa niedostępność informacji dla podróżnych.

Reakcja:

- Blokada ruchu spoza Polski.

- Zintensyfikowanie zabezpieczeń sieciowych.

Październik – Atak na Super-Pharm

Jak doszło do ataku?

Wykorzystano lukę w zewnętrznym systemie Adobe Commerce (Magento).

Skutki:

- Wyciek danych osobowych tysięcy klientów.

- Wzrost liczby oszustw phishingowych.

Reakcja:

- Wprowadzenie nowych zabezpieczeń.

- Zgłoszenie incydentu do Prezesa UODO.

Grudzień – Atak hakerski na Miejskie Przedsiębiorstwo Komunikacyjne (MPK) w Krakowie

Jak doszło do ataku?

Międzynarodowa grupa hakerska przeprowadziła atak typu ransomware, w celu wywołania paraliżu operacyjnego komunikacji miejskiej, poprzez zakłócenie działania systemów informatycznych.

Skutki:

- Zakłócenia w systemach sprzedaży biletów online, strony internetowej oraz innych systemów informatycznych.

- Potencjalne ryzyko kradzieży danych osobowych pasażerów i pracowników.

Reakcja:

- Współpraca z ABW i NASK.

- Etapowe przywracanie systemów.

Apel do pasażerów i pracowników o zachowanie czujności wobec nietypowych kontaktów oraz zalecenie zastrzeżenia numeru PESEL.

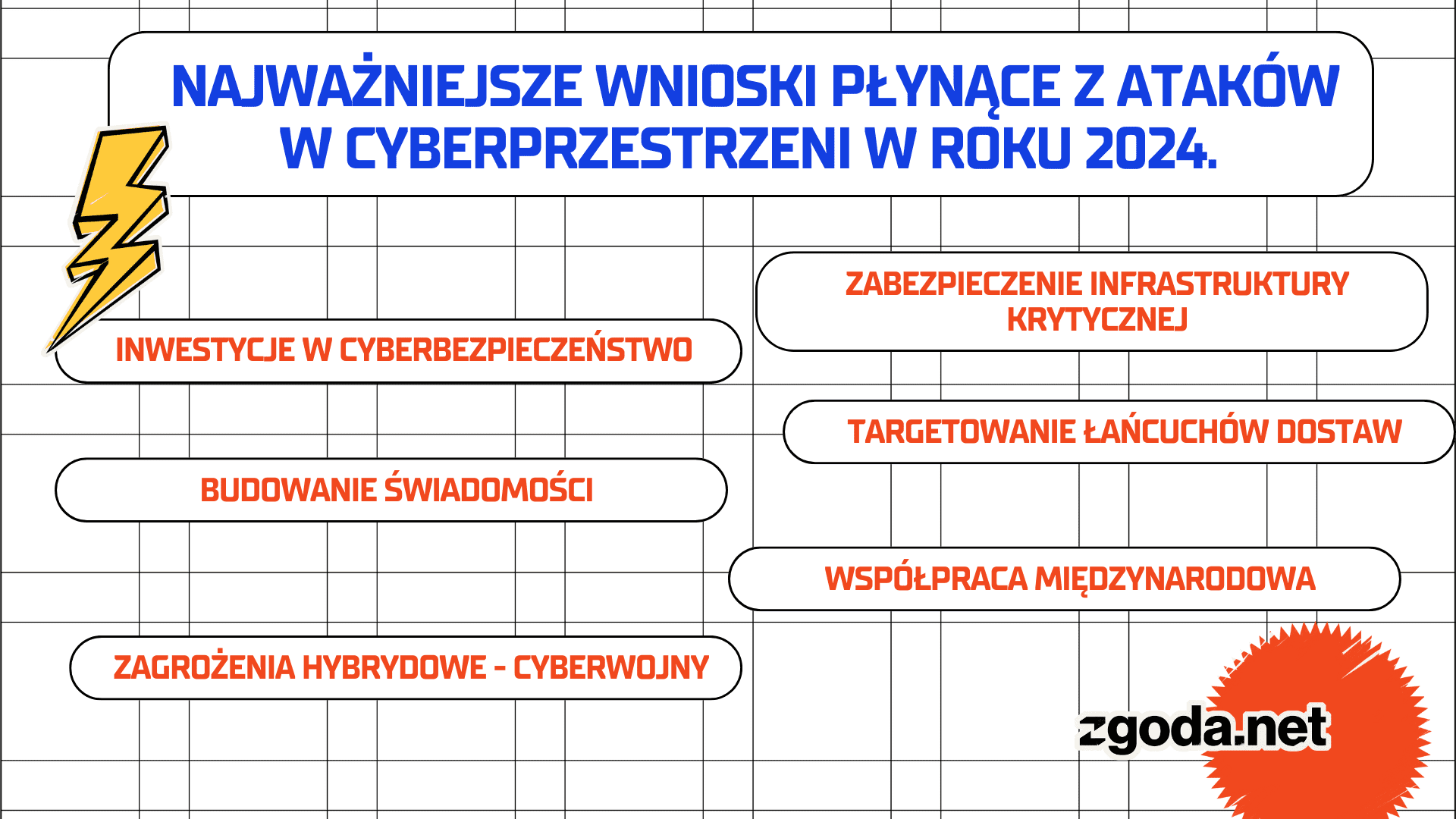

Najważniejsze wnioski na 2025 rok płynące z ataków w cyberprzestrzeni w roku poprzednim.

Inwestycje w cyberbezpieczeństwo:

- Zwiększenie budżetów choćby o 6% na zaawansowane technologie, takie jak AI do wykrywania zagrożeń.

- Wg ostatnich statystyk firmy w Polsce przeznaczają od 6 do 10% przychodu na IT, z czego od 6 do 13% na cyberbezpieczeństwo.

- Wzrost inwestycji w cyberbezpieczeństwo średnio +30% rok do roku.

Budowanie świadomości:

- Regularne szkolenia personelu w zakresie cyberzagrożeń, cyfrowej higieny i procedur bezpieczeństwa Informacje o zagrożeniach, takich jak phishing, spoofing i wyciek danych. Ludzki czynnik wciąż pozostaje najsłabszym ogniwem. Ataki inżynierii społecznej i manipulacja cyfrowa są efektywne dzięki niskiej świadomości użytkowników.

- Świadomość wśród firm: około 25% przedsiębiorstw nie słyszało o dyrektywie NIS2

Zabezpieczenie infrastruktury krytycznej:

- Testy odporności na ataki ransomware. Cyberprzestępcy coraz częściej oferują ransomware jako usługę (RaaS), obniżając próg wejścia do tego typu działalności. Ataki te stają się bardziej złożone, a ich celem są krytyczne sektory, takie jak infrastruktura energetyczna czy ochrona zdrowia. Należy wprowadzić priorytetowe traktowanie zabezpieczeń infrastruktury krytycznej. Wprowadzenie międzynarodowych sankcji i współpracy przeciwko podmiotom rozwijającym RaaS.

- MFA – dwuskładnikowe uwierzytelnianie to w tej chwili standard i konieczność.

Targetowanie łańcuchów dostaw:

- W 2024 roku zaobserwowano wzrost ataków na łańcuchy dostaw, gdzie cyberprzestępcy wykorzystywali słabości mniejszych dostawców do infiltracji większych organizacji. Organizacje muszą rozszerzyć monitoring bezpieczeństwa na swoich partnerów i dostawców. Wdrażanie polityki „Zero Trust” staje się kluczowe.

Współpraca międzynarodowa:

- Koordynacja z innymi krajami i organizacjami w celu wymiany informacji i strategii obronnych. Ataki sponsorowane przez państwa osiągnęły nowy poziom wyrafinowania, szczególnie w kontekście dezinformacji oraz działań w cyberprzestrzeni ukierunkowanych na destabilizację polityczną i gospodarczą.

- Należy wzmocnić międzynarodową współpracę w zakresie dzielenia się danymi wywiadowczymi i reagowania na incydenty. Stworzyć globalne normy dotyczące działań w cyberprzestrzeni.

Zagrożenia hybrydowe – cyberwojny:

- Zagrożenia hybrydowe i integracja cyberprzestrzeni z tradycyjnymi konfliktami

- Cyberprzestrzeń coraz częściej stanowi pole bitwy w konfliktach hybrydowych, gdzie ataki cyfrowe uzupełniają tradycyjne działania wojenne.

- Ważne staje się inwestowanie w cyberodporność sił zbrojnych i infrastruktury krytycznej. Szkolenie specjalistów ds. cyberbezpieczeństwa z uwzględnieniem aspektów wojskowych.

Plany na 2025 w zakresie Cyberbezpieczeństwa w Polsce

- Wdrożenie nowych regulacji wynikających z NIS2.

- Rozwój krajowych centrów cyberbezpieczeństwa.

- Kampanie edukacyjne dla sektora publicznego i prywatnego.

- Inwestycje w technologie ochronne, takie jak EDR/XDR, SIEM, External SOC .

Cyberbezpieczeństwo w 2024 roku było wyzwaniem, ale jednocześnie dało solidne fundamenty do dalszego wzmacniania ochrony w 2025 roku.

W zgoda.net pomagamy organizacjom skutecznie przeciwdziałać zagrożeniom dzięki szerokiej ofercie usług, takich jak:

Audyt bezpieczeństwa IT – Wykrywamy luki w infrastrukturze IT oraz sprawdzamy odporność systemów na ataki typu phishing, ransomware.

Microsoft 365

– Wdrażamy zaawansowane rozwiązania ochronne, które zapewniają bezpieczną komunikację oraz przechowywanie danych w chmurze.

Testy phishingowe – Symulujemy realistyczne ataki phishingowe, aby uświadomić pracownikom potencjalne zagrożenia i przygotować ich na rzeczywiste sytuacje.

Kampanie edukacyjne – Prowadzimy szkolenia i warsztaty dla firm, zwiększając świadomość na temat cyberzagrożeń oraz najlepszych praktyk ochronnych.

Zewnętrzne Centrum Operacji Bezpieczeństwa (External SOC) – Zapewniamy całodobowe wsparcie specjalistów ds. cyberbezpieczeństwa, by stale monitorować i reagować na incydenty.

Naszym celem jest nie tylko ochrona infrastruktury, ale również budowanie świadomości wśród klientów. Wierzymy, iż edukacja i dobrze dobrane technologie są najważniejsze w walce z cyberprzestępczością.

Jeśli chcesz dowiedzieć się więcej o naszych usługach, zapraszamy do kontaktu. Razem opracujemy skuteczną strategię ochrony dla Twojej firmy, by bezpiecznie pracować w 2025.

Zaufaj zgoda.net – Twojemu partnerowi w zakresie cyberbezpieczeństwa

W zgoda.net oferujemy:

- Indywidualne podejście: Każda firma jest inna, dlatego przygotowujemy dedykowane rozwiązania.

- Nowoczesne technologie: Współpracujemy z liderami rynku, takimi jak Microsoft.

- Pełne wsparcie: Od analizy potrzeb po szkolenie pracowników i wsparcie po wdrożeniu.