W Polsce zarejestrowanych jest ponad 3,5 mln jednoosobowych działalności gospodarczych. Polacy decydują się na tę formę pracy, ponieważ cenią sobie wolność, którą im zapewnia własny biznes – 56% wskazuje, iż jej największą zaletą jest elastyczny czas pracy. Drugą stroną medalu jest znacznie większa odpowiedzialność m.in. za bezpieczeństwo danych, zarówno swoich jak i klientów. Eksperci firmy ESET radzą, jak małe firmy mogą zadbać o cyberbezpieczeństwo.

Duża odpowiedzialność za bardzo ważne dane to temat, o którym rzadko się wspomina w kontekście wad i zalet prowadzenia jednoosobowych działalności gospodarczych. Tymczasem cyberprzestępcy doskonale zdają sobie sprawę z tego, iż im mniejsza firma, tym większa szansa na luki w zabezpieczeniach. Poza tym więcej pieniędzy można wyłudzić czy ukraść od firm – choćby małych – niż od osób fizycznych.

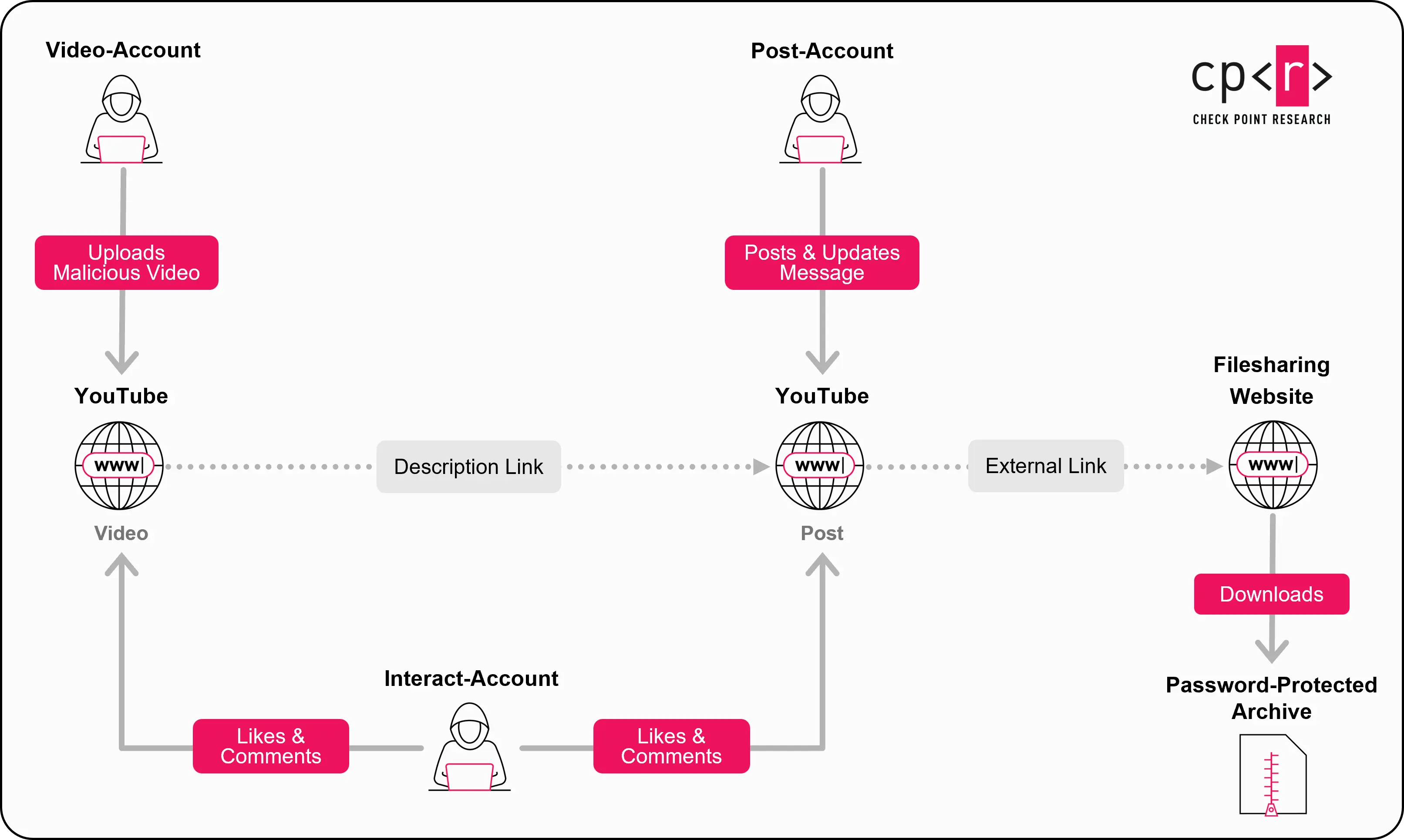

Cyberprzestępcy są w dużej mierze oportunistami. Oznacza to, iż szukają łatwych zdobyczy — kont internetowych, które nie są odpowiednio chronione, urządzeń, na których nie zainstalowano systemu zabezpieczającego lub komputerów, na których nie działa zaktualizowany system operacyjny, przeglądarka czy inny rodzaj oprogramowania.

Nie ma danych na temat liczby cyberataków wymierzonych w osoby prowadzące jednoosobową działalność gospodarczą. Pewne jest jednak, iż przy mniejszych zasobach i niewielkim lub zerowym wewnętrznym wsparciu IT są one bardziej narażone na cyberzagrożenia.

Lista 4 dotkliwych ataków dla najmniejszych firm

- Atak ransomware, który blokuje dostęp do plików, w tym do zsynchronizowanej pamięci masowej w chmurze.

- Atak (często towarzyszy mu ransomware), w którym cyberprzestępcy kradną i grożą wyciekiem najbardziej poufnych plików lub sprzedają je w darknecie. Zagrożone mogą być choćby objęte szczególną ochroną dane osobowe.

- Ataki polegające na przejęciu konta poprzez kradzież hasła lub techniki „brute force”. Przejęte konto firmowe może zostać wykorzystane w dalszych atakach phishingowych na klientów (business email compromise) lub do włamania do służbowych skrzynek mailowych kontrahentów.

- Przejęcie

danych logowania do firmowego konta bankowego dzięki złośliwego oprogramowania. Celem jest oczywiście kradzież zgromadzonych tam środków.

Według danych rządu Wielkiej Brytanii średni koszt ataków cyberprzestępczych na najmniejsze firmy w ciągu ostatnich 12 miesięcy został obliczony na ponad 3000 funtów.

To znaczny wydatek dla firm tej wielkości. Dlatego właśnie czas poświęcony przez osoby prowadzące jednoosobową działalność gospodarczą na opanowanie podstaw cyberbezpieczeństwa powinien być traktowany jako inwestycja, a nie koszt.

Oto podstawowe zasady, których należy przestrzegać

Tworzenie kopii zapasowych najważniejszych danych. Przechowywanie w chmurze (np. OneDrive czy Dysk Google) to wygodne rozwiązanie, ponieważ kopie zapasowe są tworzone automatycznie i nie ma potrzeby początkowej inwestycji w sprzęt. Większość głównych dostawców oferuje możliwość przywracania z poprzednich wersji, choćby jeżeli ransomware obejmie dane w chmurze. Jednak dla dodatkowego spokoju warto również wykonać kopię zapasową na zewnętrznym twardym dysku i upewnić się, iż pozostanie on odłączony od komputera do czasu, gdy będzie potrzebny.

Instalowanie programów chroniących przed złośliwym oprogramowaniem: należy wybrać produkt od renomowanego dostawcy i upewnić się, iż obejmuje nie tylko komputery, ale również wszystkie inne urządzenia. Warto sprawdzić czy automatyczne aktualizacje są włączone, aby zawsze działała najnowsza wersja.

Aktualizowanie wszystkich komputerów i urządzeń: aby mieć pewność, iż wszystkie systemy operacyjne i inne oprogramowanie mają najnowszą wersję, należy włączyć automatyczne aktualizacje.

Dbanie o bezpieczeństwo kont: należy używać tylko silnych, unikalnych haseł przechowywanych w menedżerze haseł i gdy tylko jest to możliwe, włączać uwierzytelnianie wieloskładnikowe. Zmniejszy to ryzyko phishingu i wykradania haseł.

Ochrona urządzeń mobilnych: Nigdy nie należy pobierać aplikacji z nieoficjalnych sklepów. Urządzenia powinny być chronione silnymi hasłami oraz metodami uwierzytelniania biometrycznego. Powinny również być wyposażone w możliwość zdalnego śledzenia i wyczyszczenia danych w przypadku utraty lub kradzieży urządzenia.

Plan na wypadek, gdyby coś poszło nie tak: taki plan nie musi być wyczerpujący. Po prostu warto zawczasu dowiedzieć się, z jakich usług IT korzysta firma, a następnie przygotować listę kontaktów pomocnych w przypadku ataku. Przyspieszy to czas reakcji. Warto mieć również papierową wersję planu na wypadek, gdyby systemy zostały zmuszone do wyłączenia.