Tradycyjne porady dotyczące bezpieczeństwa haseł mówiły: używaj kombinacji wielkich i małych liter, cyfr i znaków specjalnych. Celem było uczynienie haseł trudnymi do złamania metodą brute-force. Jednak najnowsze wytyczne wskazują, iż kluczowa jest długość hasła, a nie tylko jego złożoność. Dłuższy ciąg znaków znacząco zwiększa liczbę możliwych kombinacji, co drastycznie wydłuża czas potrzebny atakującemu na odgadnięcie hasła offline. W praktyce najłatwiej osiągnąć taką długość poprzez użycie passphrase – ciągu kilku słów – niż przez wymuszanie skomplikowanych zestawów znaków, które łatwo zapomnieć lub które trzeba zanotować. Temat passphrase poruszaliśmy już na Kapitanie, jednak teraz jest on bardziej aktualny niż kiedykolwiek.

Matematyka, która ma znaczenie

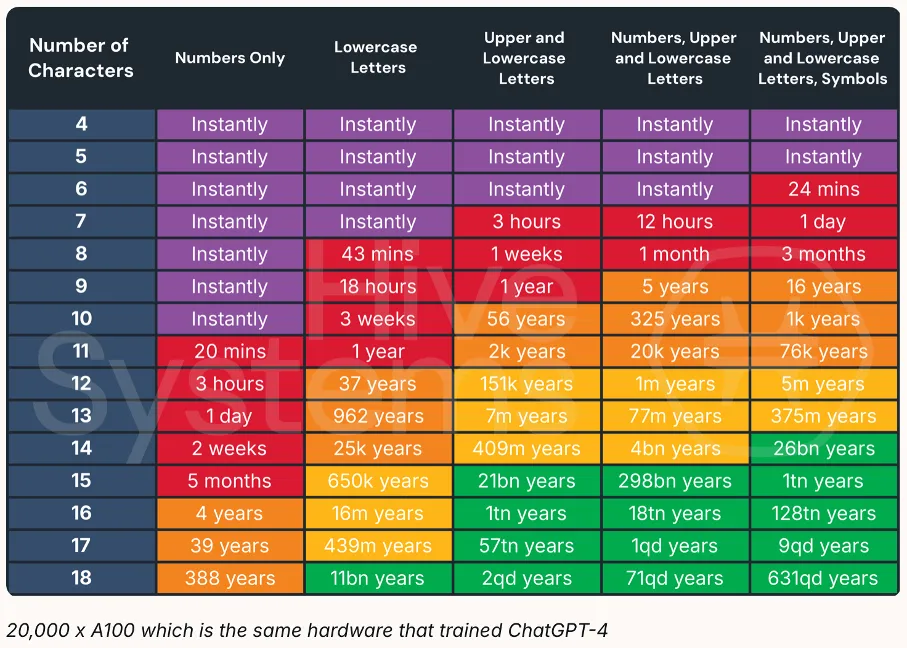

Atakujący po wycieku hashy haseł lub dostępie do nich próbują milionów kombinacji na sekundę – czas działania ataku zależy głównie od liczby możliwych kombinacji („entropii efektywnej”). Przykładowo tradycyjne 8-znakowe „kompleksowe” hasło może dawać ogromną liczbę kombinacji, ale przy nowoczesnym sprzęcie GPU przez cały czas jest możliwie do złamania w stosunkowo krótkim czasie (np. 30-90 dni). Jednocześnie 16-znakowe hasło składające się tylko z małych liter daje 26^16 możliwych kombinacji – czyli znacznie więcej niż typowe 8-znakowe hasło z cyframi i symbolami. W praktyce zaś cztery niepowiązane słowa (np. „dywan-lalka-banan-koło”) mogą dostarczyć dużo więcej entropii niż skomplikowany, ale krótki ciąg ze znakami specjalnymi, a jednocześnie są znacznie łatwiejsze do zapamiętania. Poniżej zrzut tabelki przygotowanej przez hivesystems.com, obrazującej czas potrzebny do złamania metodą czysto siłową haseł o danej złożoności:

Z jakich powodów passphrase wypadają lepiej

Zastąpienie haseł passphrase ma wiele praktycznych zalet. Po pierwsze użytkownicy rzadziej zapisują je na karteczkach oraz rzadziej stosują te same lub bardzo podobne hasła dla wielu kont – bo lepiej je zapamiętują. To z kolei zmniejsza ilość zgłoszeń do helpdesku związanych z resetami. Po drugie ataki słownikowe i brute-force są znacznie utrudnione, gdy hasło składa się z kilku odrębnych, losowych słów zamiast przewidywalnych kombinacji. Po trzecie nowe wytyczne organizacji takich jak National Institute of Standards and Technology (NIST) wskazują właśnie na priorytet długości nad złożonością, co oznacza, iż polityki haseł powinny zostać dostosowane.

Prosta zasada, którą warto przyjąć

Zamiast stosowania skomplikowanych reguł – wielkich liter, cyfr, znaków specjalnych, historycznych wykluczeń – lepiej dać użytkownikom prostą instrukcję: „Wybierz 3-4 odrębne słowa, połącz je separatorem i unikaj popularnych fraz, tekstów piosenek czy imion. Nie używaj tej samej passphrase dla kilku kont”. Przykładowe: mango-drzewo-laptop-biszkopt lub majonez.kubek.krzesło.obraz. Taka zasada minimalizuje ryzyko, ułatwia zapamiętywanie i jest skuteczna z perspektywy bezpieczeństwa.

Wdrożenie w organizacji

Zmiana polityki haseł może powodować opór użytkowników i wzrost liczby zgłoszeń do pomocy technicznej. Najlepiej rozpocząć od pilota – np. 50-100 użytkowników z różnych działów. Przez dwa tygodnie monitoruj: czy wybierają odpowiednią długość, czy unikją fraz znanych czy popularnych, czy występują problemy. Następnie przejdź do fazy „warn only” w całej organizacji – użytkownicy dostają alerty, gdy ich hasło jest słabe, ale nie są jeszcze blokowani. Zbieraj dane: odsetek przyjęcia passphrase, liczba resetów, liczba trafień na listach zhakowanych haseł. Po uzyskaniu stabilnych rezultatów przejdź do wymuszenia nowej polityki.

O czym koniecznie pamiętać

Oczywiście passphrase nie są lekiem na wszystko – przez cały czas polecane jest uwierzytelnianie wieloskładnikowe, monitorowanie skompromitowanych poświadczeń oraz podnoszenie świadomości użytkowników. Sama zmiana hasła, bez wsparcia przez inne środki bezpieczeństwa, to połowiczne rozwiązanie. Jednak jeżeli organizacja zamierza zoptymalizować politykę haseł, warto skupić się na ich długości, zapominając o przestarzałym wymogu specjalnych znaków. Atakujący przez cały czas będą próbowali odgadywać, jednak im więcej kombinacji, tym trudniej i drożej będzie przeprowadzić skuteczny atak.