Analitycy cyberbezpieczeństwa w firmie ESETU opublikowali szczegółowe spojrzenie na wewnętrzne funkcjonowanie operacji RedLine Stealer i jej klona, znanego jako Meta, w następstwie operacji kierowanej przez Holandię, która widział upadek imperium cyberprzestępczego.

Podczas operacji Magnus holenderska policja krajowa, współpracując przy wsparciu Unii Europejskiej i innych agencji, w tym FBI i brytyjskiej Narodowej Agencji ds. Przestępczości (NCA), rozbiła niesławną infrastrukturę kradnących informacji.

Akcja ta była zwieńczeniem długiego dochodzenia, w wyniku którego firma ESET – która początkowo powiadomiła władze w Holandii, iż niektóre z złośliwe oprogramowanie infrastruktura znajdowała się na terenie ich jurysdykcji – był kluczowym czynnikiem, który w zeszłym roku wziął udział we wstępnej operacji, której celem było wykorzystanie przez gang repozytoriów GitHub jako mechanizmu kontroli „w martwym punkcie”.

W obszernej dokumentacji firma ESET stwierdziła, iż po przeprowadzeniu obszernej analizy kodu źródłowego złośliwego systemu i infrastruktury zaplecza w okresie poprzedzającym operację Magnus była teraz w stanie z całą pewnością potwierdzić, iż zarówno Redline, jak i Meta rzeczywiście korzystają z tego samego twórcy. i zidentyfikował ponad 1000 unikalnych adresów IP, które zostały wykorzystane do kontrolowania operacji.

„Udało nam się zidentyfikować ponad 1000 unikalnych adresów IP używanych do hostowania paneli sterowania RedLine” – powiedział Alexandre Côté Cyr, badacz firmy ESET.

„Chociaż mogą się w pewnym stopniu pokrywać, sugeruje to, iż w przypadku RedLine MaaS liczba abonentów będzie rzędu 1000 abonentów [malware as a service]– dodał.

„Szczegółowo zbadane przez firmę ESET wersje RedLine Stealer z 2023 r. wykorzystywały platformę komunikacyjną systemu Windows do komunikacji między komponentami, podczas gdy najnowsza wersja z 2024 r. korzysta z interfejsu API REST”.

Globalne działanie

Adresy IP znalezione przez firmę ESET były rozproszone po całym świecie, chociaż głównie w Niemczech, Holandii i Rosji, a wszystkie stanowiły około 20% całości. Około 10% znajdowało się w Finlandii i USA.

Badanie przeprowadzone przez firmę ESET zidentyfikowało także wiele odrębnych serwerów zaplecza, z czego około 33% znajduje się w Rosji, a Czechy, Holandia i Wielka Brytania – około 15%.

Czym był Złodziej RedLine?

Ostatecznie celem operacji RedLine i Meta było zebranie ogromnych ilości danych od swoich ofiar, w tym informacji o portfelach kryptowalut, danych kart kredytowych, zapisanych danych uwierzytelniających oraz danych z platform, w tym stacjonarnych sieci VPN, Discord, Telegram i Steam.

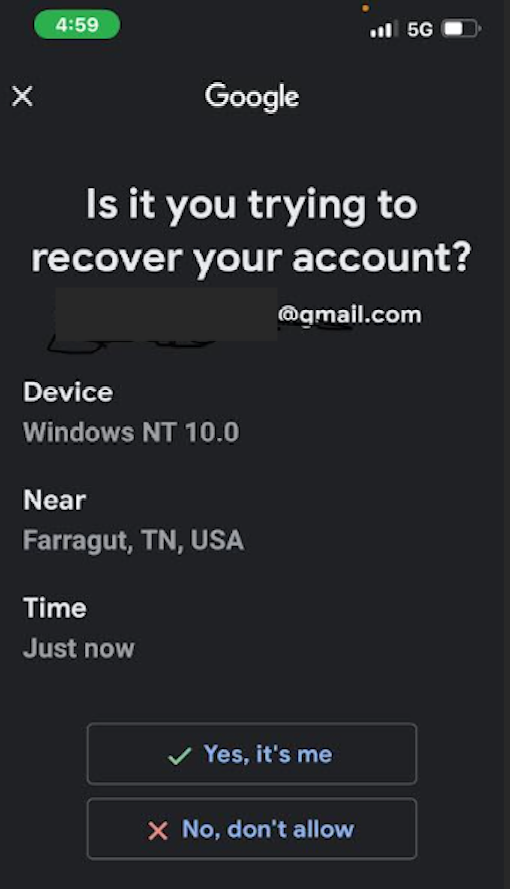

Klienci operatorów wykupili dostęp do produktu, określanego przez firmę ESET w kategoriach korporacyjnych jako „rozwiązanie do kradzieży informacji pod klucz”, za pośrednictwem różnych forów internetowych lub kanałów Telegramu. Mogli wybrać albo miesięczną subskrypcję ciągłą, albo licencję dożywotnią i w zamian za pieniądze otrzymywali panel kontrolny do generowania próbek złośliwego systemu i pełniący rolę osobistego serwera dowodzenia i kontroli.

„Korzystanie z gotowego rozwiązania ułatwia afiliantom integrację RedLine Stealer z większymi kampaniami” – powiedział Côté Cyr. „Kilka godnych uwagi przykładów obejmuje udawanie bezpłatnego pobrania ChatGPT w 2023 r. i udawanie oszustów do gier wideo w pierwszej połowie 2024 r.”.

W szczytowym okresie, przed usunięciem, RedLine był prawdopodobnie najbardziej rozpowszechnionym działającym złodziejem informacji, ze stosunkowo dużą liczbą podmiotów stowarzyszonych. Jednak według ESET przedsięwzięcie MaaS było prawdopodobnie organizowane przez bardzo małą liczbę osób.

Co najważniejsze, twórca złośliwego oprogramowania, nazwany Maxim Rudometov, został zidentyfikowany i oskarżony w USA.

.jpeg)