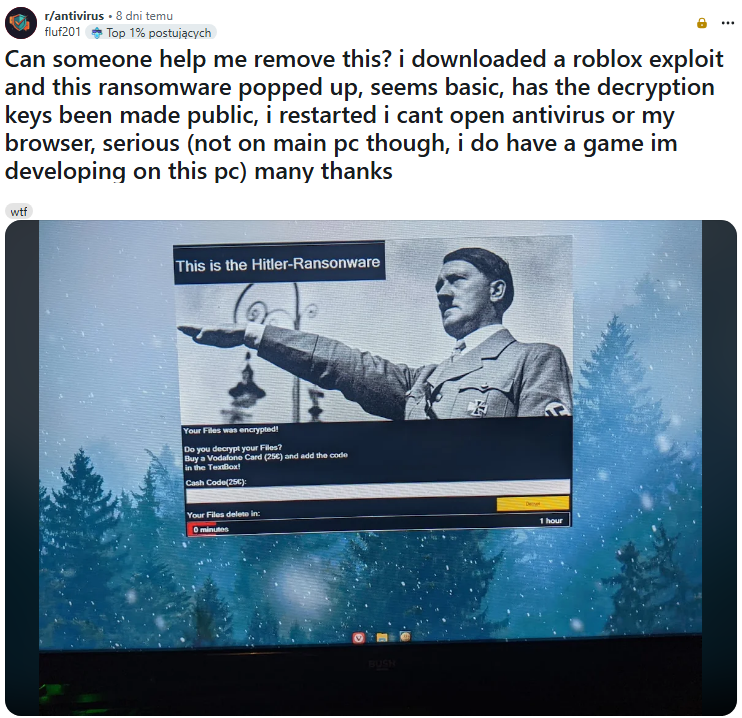

Kilka dni temu w serwisie Reddit pojawił się ciekawy wątek zainicjowany przez użytkownika fluf201. Opisuje, iż pobrał rzekomy exploit na platformę Roblox, a po jego uruchomieniu pojawiło się okno aplikacji Hitler-Ransomware. Po restarcie komputera użytkownik nie mógł otworzyć programu antywirusowego ani przeglądarki internetowej.

Dalej wspomina, iż na zainfekowanym komputerze posiadał (w domyśle) kod gry, którą tworzył. Polecam lekturę całości przedstawionego wpisu, bo zdecydowana większość komentarzy jest merytoryczna. Niektóre są humorystyczne, ale po takim opisie raczej nie można się było spodziewać wyłącznie technicznej dyskusji.

Roblox to platforma umożliwiająca właśnie development własnych gier, a przy tym zapewniająca środowisko do ich uruchamiania i udostępniania innym osobom. Nie jest to jakiś marginalny projekt – wręcz przeciwnie, bo według statystyk dziennie korzysta z niego prawie 80 milionów aktywnych użytkowników. Z dużą pewnością wymieniony exploit miałby działać na konkretną grę i pozwalać na łatwiejszą rozgrywkę.

Jednak exploit nie okazał się skuteczny, przynajmniej w zakresie omijania zabezpieczeń Roblox. Zamiast tego stanowił próbkę dość popularnego w 2016 roku ransomware, którego nazwa, jak i wygląd interfejsu, zostały zainspirowane nazwiskiem austriackiego socjalisty z niemieckiej partii. Może się wydawać, iż malware sprzed już niemal dekady będzie wykrywane przez antywirusy. Podejrzewam jednak, iż użytkownik przez pobraniem złośliwego pliku celowo wyłączył funkcje ochronne, aby umożliwić pobranie i poprawne działanie „exploita”. Wiadomo, iż wciąż najsłabszym punktem w bezpieczeństwie jest użytkownik.

Hitler-Ransomware usuwa pliki, jeżeli nie zostanie podany kod Vodafone Card o wartości 25 euro. Najlepsza ochrona przed ransomware to kopie zapasowe. W idealnym przypadku kopie powinny obejmować cały dysk, aby możliwe było pełne odtworzenie systemu, zainstalowanych aplikacji i zgromadzonych danych. Oczywiście praktyki stosowane do tworzenia kopii zależą od specyfiki naszej pracy, bo niejednokrotnie wystarczą choćby kopie samego katalogu użytkownika. Użytkownik z Reddit powinien zresztą wysyłać wprowadzone zmiany w kodzie tworzonej gry do zdalnego repozytorium Git i dzięki temu uniknąć utraty dotychczasowej zawartości. Jest to standard w pracy programisty.

Oprócz tego trzeba mieć świadomość, iż różne „exploity” mogą tak naprawdę być zaawansowanym złośliwym oprogramowaniem i wydaje się, iż często dotyczy to gier. Na YouTube bez trudu znajdziemy filmy udające tutorial użycia exploita, których treść ogranicza się do nagrania ekranu z otwartym Notatnikiem i podanym adresem do pobrania „exploita” (zwykle jest też w opisie filmu). Głównym celem mogą być dzieci, dlatego istotna jest ochrona komputera (konto bez uprawnień administratora, działający antywirus), ale też uświadamianie dziecka w kwestiach zagrożeń. Dodatkowo nie zaszkodzi podstawowe filtrowanie treści, do których dziecko może uzyskać dostęp – tutaj sprawdzić się może własny serwer DNS blokujący domeny na podstawie list (działa to niestety wyłącznie w zakresie sieci lokalnej).

Jeśli z jakiegoś powodu istnieje konieczność uruchomienia pliku, co do którego mamy obawy, to najlepiej skorzystać z maszyny wirtualnej bądź zakupić serwer VPS i w takim izolowanym środowisku bezpiecznie go uruchomić.