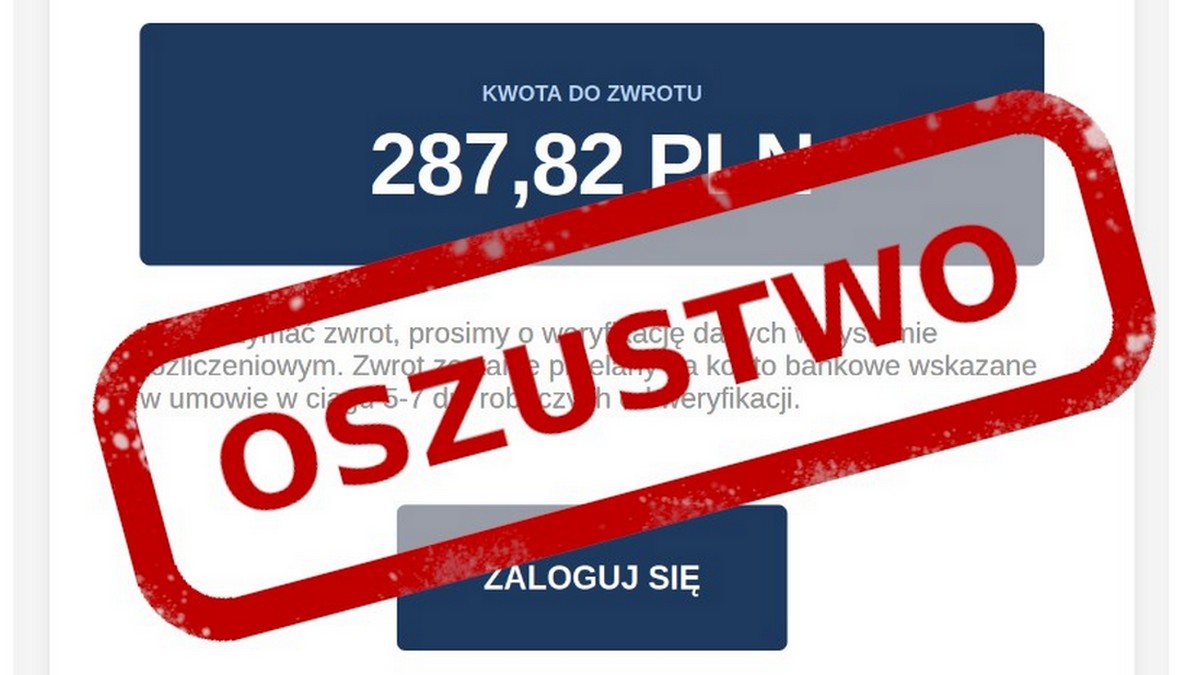

W ostatnim czasie opinię publiczną w Internecie rozpalił temat aplikacji FaceApp. Pojawiły się doniesienia, iż producent aplikacji może naruszać prywatność użytkowników, którzy zdecydowali się ją zainstalować. Jako zespół CERT Polska przeanalizowaliśmy to oprogramowanie, aby sprawdzić, czy faktycznie umożliwia ono “kradzież” danych.

Jeszcze niedawno telefon był jedynie gadżetem. w tej chwili posiada go ponad 75% Polaków i trudno wyobrazić nam sobie bez niego codzienne funkcjonowanie. Dynamiczny rozrost rynku rozwiązań mobilnych oraz częściowe przeniesienie kontaktów społecznych do Internetu, napędzają powstawanie coraz większej liczby usług i aplikacji. Niestety im intensywniej korzystamy z tych dóbr, tym bardziej narażamy swoją prywatność – często zupełnie nieświadomie.

- serwery producenta aplikacji (api-search.faceapp.io, hosts.faceapp.io, tyrion.faceapp.io)

- usługa integracji z portalem Facebook (graph.facebook.com, graph.accountkit.com)

- usługa przesyłania informacji diagnostycznych, np. czy udało się zainstalować aplikację, czy telefon wspiera płatności Google Play itp (app-measurement.com)

- pobieranie ustawień reklam w aplikacji (firebaseremoteconfig.googleapis.com)

- serwery reklamowe Google (googleads.g.doubleclick.net, tpc.googlesyndication.com)

- usługa pobierania czcionek Google (fonts.googleapis.com)

- usługa analizowania błędów aplikacji (settings.crashlytics.com)

- usługa wyszukiwania Bing do wyszukiwania obrazów w zakładce “Celebs” (tseN.mm.bing.net)

-

Aparat: wykonywanie zdjęć i filmów wideo

(nie umożliwia aplikacji samowolnego wykonywania fotografii) - Pamięć: zmodyfikuj lub usuń zawartość karty pamięci

- Pamięć: odczytywanie zawartości karty SD

-

Inne: pełny dostęp do sieci

(daje możliwość połączenia z Internetem, nie umożliwia jednak wglądu w to, co wysyłają lub odbierają inne aplikacje) -

Inne: wyświetlanie połączeń sieciowych

(korzystając z tego uprawnienia, aplikacja może sprawdzić czy telefon jest połączony z Internetem i w jaki sposób – przez WiFI, czy też sieć komórkową; uprawnienie nie daje wglądu w przesyłane informacje) -

Inne: usługa płatności w Google Play

(wyłącznie w zakresie zakupu wersji “Pro” w tej konkretnej aplikacji; nie ma możliwości odczytu np. danych karty płatniczej) - Inne: odczytywanie konfiguracji usług Google

- Inne: zapobieganie przejściu telefonu w stan uśpienia

- Inne: odbieranie danych z Internetu

- Inne: interfejs API odesłania do instalacji z Play

- stworzenie lub przesłanie dokumentu w usłudze Google Docs lub Microsoft Office 365;

- przesłanie pliku do Google Drive, Microsoft OneDrive, Dropbox i innych;

- korzystanie z chmurowego systemu do kopii zapasowych;

- włączenie synchronizacji kontaktów lub zdjęć w telefonie;

- korzystanie z usługi poczty elektronicznej (np. Gmail, O2, Poczta WP);

- instalacja aplikacji wykorzystujących telemetrię np. bankowość mobilna.

Niniejszy artykuł wyjaśnia jak chronić swoją prywatność, oraz co się (nie) stanie, o ile zdecydujemy się zainstalować kontrowersyjną aplikację FaceApp.

Do badań wykorzystaliśmy aplikację w wersji 3.4.9.1, którą pozyskaliśmy ze sklepu Google Play. Następnie uruchomiliśmy ją w specjalnie przygotowanym do tego środowisku. Podczas użytkowania monitorowaliśmy jej zachowanie oraz nagrywaliśmy generowany ruch sieciowy. Równolegle posługiwaliśmy się specjalistycznymi technikami statycznej analizy kodu aplikacji, aby upewnić się, iż nasze obserwacje są prawdziwe.

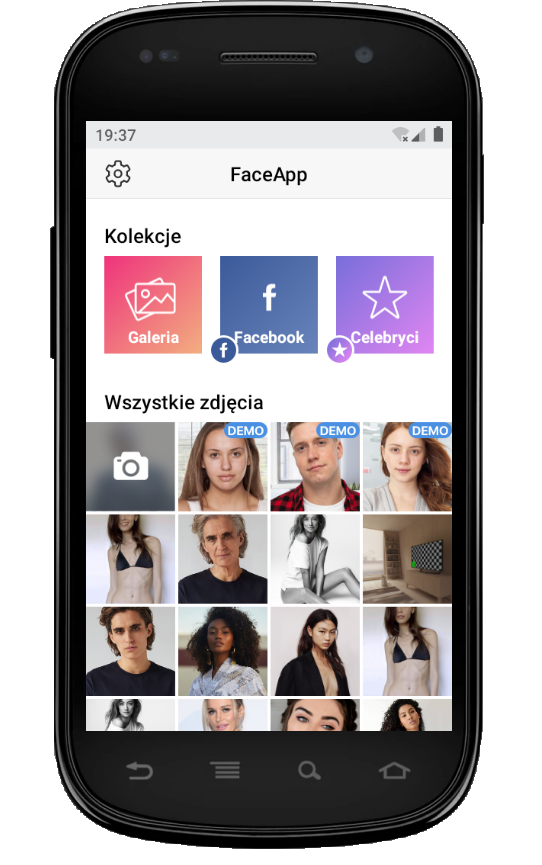

Analiza ruchu sieciowego FaceApp

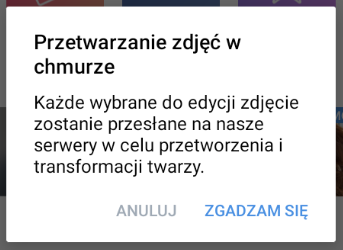

Aplikacja FaceApp ma stosunkowo prosty interfejs graficzny, którego sztandarową funkcją jest możliwość wyboru zdjęcia do przerobienia. Zanim jednak zrobimy to po raz pierwszy, jesteśmy w otwarty sposób informowani, iż wszystkie wybrane zdjęcia będą przetwarzane w chmurze.

Informacja o przetwarzaniu danych w chmurze. Wybór opcji “Anuluj” spowoduje wyłączenie aplikacji w związku z brakiem zgody użytkownika.

Informacja o przetwarzaniu danych w chmurze. Wybór opcji “Anuluj” spowoduje wyłączenie aplikacji w związku z brakiem zgody użytkownika.

Ekran powitalny aplikacji FaceApp.

Ekran powitalny aplikacji FaceApp.

Po załadowaniu zdjęcia do aplikacji, użytkownik może wybrać filtry, które chce zastosować. Osobę widoczną na zdjęciu można na przykład “postarzyć” albo “odmłodzić”. Po zakończeniu edycji zdjęcia możliwe jest jego zapisanie lub udostępnienie w mediach społecznościowych.

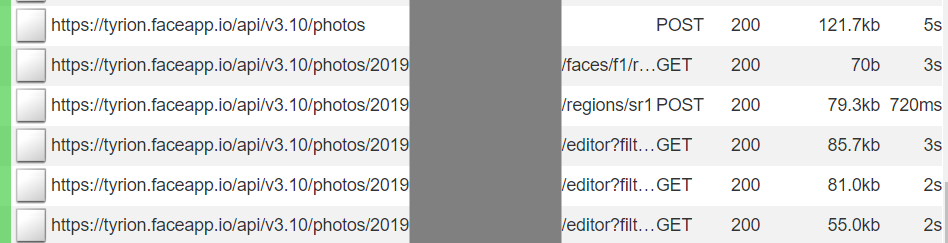

Po wykonaniu opisanych wyżej czynności zaobserwowaliśmy wychodzący ruch sieciowy do następujących serwerów i usług (w nawiasach konkretne nazwy hostów):

Wymienione wyżej serwery producenta aplikacji znajdują się w amerykańskim oddziale chmury Amazon EC2. Pozostałe połączenia prowadzą bezpośrednio do serwerów Google, Microsoft i Facebooka.

Co więcej, przyjrzeliśmy się dokładnie każdemu z wymienionych wyżej strumieni danych, ale żaden z nich nie wygenerował nieuzasadnionego ruchu sieciowego, ani nie był wykorzystywany niezgodnie z przeznaczeniem. Ponadto analiza potwierdziła, iż aplikacja nie przesyła samowolnie lokalnych plików lub zdjęć z galerii. Do chmury trafiają wyłącznie zdjęcia, które zostały ręcznie wskazane przez użytkownika aplikacji.

Warto zauważyć, iż aplikacja ma dostęp nie tylko do samej treści wrzuconego obrazka, ale również do metadanych EXIF, które w niektórych przypadkach mogą zawierać m.in. pozycję GPS z miejsca zrobienia fotografii. To, czy tego typu dane są zapisywane w pliku zdjęcia, zależy od wybranych przez użytkownika ustawień prywatności, które obowiązują globalnie dla całego urządzenia.

Wolumen ruchu sieciowego generowanego przez aplikację podczas obróbki zdjęcia – rozmiar przesyłanych danych wskazuje na to, iż przesyłana jest tylko wybrana fotografia.

Wolumen ruchu sieciowego generowanego przez aplikację podczas obróbki zdjęcia – rozmiar przesyłanych danych wskazuje na to, iż przesyłana jest tylko wybrana fotografia.

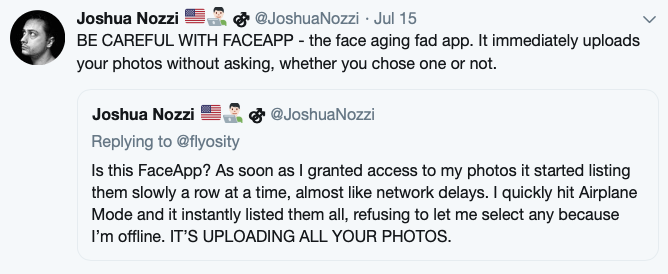

Komunikat “Wyszukiwanie selfie…”, który pojawia się zaraz po udzieleniu dostępu do galerii zdjęć oznacza, iż aplikacja sprawdza nasze fotografie dzięki algorytmu wyszukiwania twarzy. Czynność ta jest jednak realizowana bezpośrednio na telefonie i nie powoduje przesyłania skanowanych zdjęć do chmury.

Jeżeli zdecydujemy się na opcjonalną integrację z Facebookiem, aplikacja uzyska dostęp do galerii z naszego profilu, ale również pozna nasze imię, nazwisko, adres e-mail oraz zdjęcie profilowe. Dodatkowo aplikacja ma możliwość odczytania listy naszych znajomych, ale tylko tych, którzy również używają FaceAppa.

W wyniku przeprowadzonej analizy stwierdziliśmy, iż analizowana przez nas wersja aplikacji (3.4.9.1) z wysokim prawdopodobieństwem nie zawiera złośliwego systemu ani backdoorów. Kolejne wydania aplikacji mogą wprowadzić nowe funkcje, w związku z czym należy zawsze zachować ostrożność, o ile podczas aktualizacji jesteśmy proszeni o udzielenie dodatkowych uprawnień. Obecne uprawnienia aplikacji FaceApp przeanalizowaliśmy w dalszej części artykułu.

Analiza uprawnień aplikacji w systemie Android

Analizowana wersja aplikacji posiada następujące uprawnienia:

Naszym zdaniem żadne z wymienionych wyżej uprawnień nie daje aplikacji większego dostępu, niż byłby faktycznie wymagany. W związku z tym, podana przez portal polskatimes.pl informacja o treści:

[Te uprawnienia oznaczają], iż FaceApp będzie rejestrować i przesyłać na zewnętrzne serwery niemal wszystko to, co robimy – do kogo i kiedy dzwonimy, na jakie strony wchodzimy, za co płacimy, gdzie przebywamy, itd…

jest nieprawdziwa, ponieważ aplikacja nie posiada takich możliwości technicznych.

Celowość wykorzystania chmury

Inną kontrowersyjną kwestią, którą zbadaliśmy w kontekście aplikacji FaceApp, jest sam fakt wykorzystania chmury obliczeniowej. Odpowiemy tutaj na nurtujące pytania:

Czy decyzja o przetwarzaniu zdjęć w chmurze jest uzasadniona?

Naszym zdaniem, tak – zarówno pod względem biznesowym, jak i użytkowym. W przypadku firmy FaceApp, tajemnicę przedsiębiorstwa stanowi model matematyczny służący do modyfikacji zdjęć. Dodatkowo przy obecnym stanie technologii, tego typu wysokiej jakości modele wymagają inwestycji dużej ilości zasobów (finansowych, sprzętowych, ludzkich). W związku z tym, wybór chmury, z technicznego i biznesowego punktu widzenia, wydaje się rozwiązaniem optymalnym.

Jak wygląda kwestia retencji danych?

Producent aplikacji deklaruje, iż większość zdjęć, które trafiają do jego chmury nie jest przechowywanych dłużej niż 48 godzin. Prawdziwości tej deklaracji nie możemy ani potwierdzić, ani zaprzeczyć, ponieważ zespół CERT Polska nie ma uprawnień, które umożliwiałyby kontrolowanie prywatnej infrastruktury chmurowej. Pamiętajmy jednak, iż każdego producenta aplikacji obowiązują standardowe przepisy o ochronie danych osobowych, a w tej chwili nie ma żadnego dowodu jakoby dane były w nieuprawniony sposób sprzedawane lub przekazywane stronom trzecim.

FaceApp, a rynek aplikacji mobilnych

Naszym zdaniem FaceApp jest w tej chwili standardowym produktem w segmencie aplikacji chmurowych i należy traktować go z taką samą ostrożnością, jak wszystkie pozostałe aplikacje, które przesyłają nasze dane do Internetu.

Podczas wykorzystywania tego typu programów należy mieć świadomość, iż ich instalacja zawsze wiąże się z zaufaniem ich producentowi. Wybór dostawcy przetwarzającego nasze dane powinien być podejmowany równie poważnie, co wybór banku, któremu powierzamy nasze oszczędności. Kiedy korzystamy z chmury, również oceńmy ryzyko i określmy, jak dużo i jak poważnych danych chcemy tam ulokować.

Warto pamiętać, iż potencjalne zagrożenia prywatności znajdują się już niemal wszędzie. Do prywatnej chmury trafia wszystko, co publikujemy na Facebooku i Instagramie, choćby prywatne wiadomości wymieniane dzięki programu Messenger. Swoje dane powierzamy operatorowi chmury wykonując również inne czynności, takie jak:

Niektóre dane, przetwarzane w związku ze wspomnianymi wyżej czynnościami, mogą być znacznie ważniejsze, niż te, które trafiają do FaceAppa. W tym miejscu zachęcamy do przyjrzenia się wykorzystywanym przez nas usługom chmurowym i sprawdzenia z kim dzielimy się naszymi danymi. I jakie to są dane. Czy faktycznie chmura nic o nas nie wie? A może nasze postarzane zdjęcia to tylko wierzchołek góry lodowej?

Podsumowanie

Podczas analizy aplikacji FaceApp nie znaleźliśmy żadnych jednoznacznych wskazań na to, iż szpieguje ona swoich użytkowników. Nie zaobserwowaliśmy również, aby generowała nieuzasadniony ruch sieciowy lub wykorzystywała udzielone zgody, aby pozyskiwać nadmiarowe dane z naszego telefonu.

Warto zapoznać się również ze sprostowaniem autora tweeta, który poruszył Internet. Przypisanie szpiegostwa, wyłącznie ze względu na narodowość autora aplikacji, należy uznać – jeżeli nie za formę manipulacji – to przynajmniej za zbyt daleko idące wnioski. Przykładem systemu wytworzonego przez Rosjan są np. niezwykle popularne programy kompresujące 7zip i WinRAR. Ponadto zgodnie z badaniami przeprowadzonymi przez Netcraft około 22% publicznych stron internetowych na świecie korzysta z programu nginx (również rozwijanego w Rosji). Wspomniane programy mają dobrą reputację i stanowią istotny wkład w procesie cyfryzacji.