Jak informuje portal Bleeping Computer powołując się na źródła od brytyjskich naukowców, przeprowadzono szkolenie modelu opartego na głębokim uczeniu, który ma zdolność do przechwytywania informacji związanych z naciśnięciami klawiszy na klawiaturze, rejestrowanych poprzez mikrofon, z dokładnością sięgającą 95%.

Podczas procesu szkolenia algorytmu do klasyfikacji dźwięku, wykorzystującego platformę Zoom, osiągnięto dokładność na poziomie 93%. To wciąż wysoki wynik, który w kontekście tego medium stanowi zagrożenie dla bezpieczeństwa.

Tego rodzaju ataki stanowią istotne zagrożenie dla poufności danych ofiar, gdyż mogą prowadzić do ujawnienia haseł, rozmów, korespondencji i innych poufnych informacji, które mogą trafić w ręce osób trzecich o złych intencjach.

Co więcej, w przeciwieństwie do innych metod ataków opartych na wykorzystaniu “side-channel”, które wymagają specyficznych warunków i są ograniczone prędkością transmisji danych oraz odległością, techniki ataków akustycznych stają się znacznie bardziej dostępne dzięki powszechnemu zastosowaniu urządzeń wyposażonych w mikrofony, co umożliwia przechwytywanie dźwięków o wysokiej jakości.

To połączenie rosnącej zdolności uczenia maszynowego przyczynia się do zwiększenia wykonalności i potencjalnej niebezpieczności tego typu ataków, znacznie przewyższając to, co wcześniej można było przewidzieć.

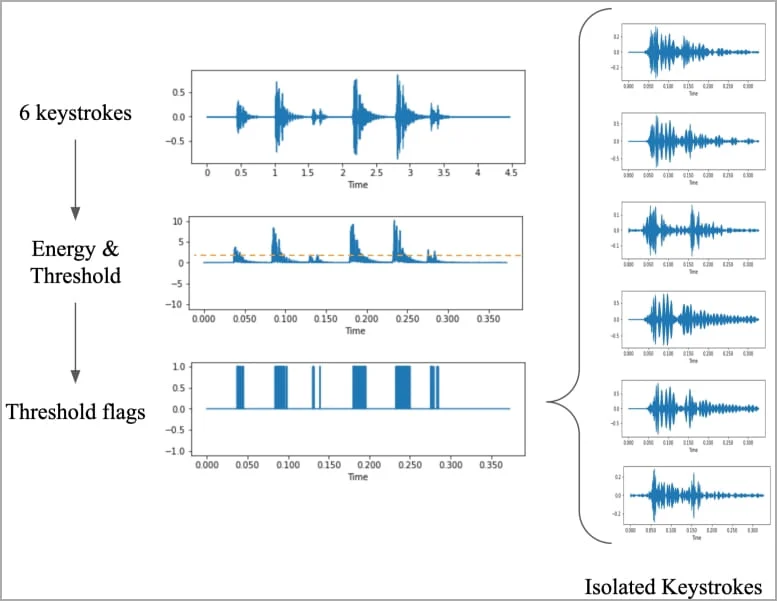

Rejestracja naciśnięć klawiszy

Pierwszym etapem takiego ataku jest zarejestrowanie naciśnięć klawiszy na klawiaturze celu, co stanowi konieczny element treningu algorytmu przewidywania. Przeprowadzenie tego można osiągnąć dzięki mikrofonu znajdującego się w pobliżu albo poprzez wykorzystanie mikrofonu w telefonie celu, który mógł być przejęty przez złośliwe oprogramowanie o dostępie do mikrofonu.

Alternatywnie, rejestracja naciśnięć klawiszy może być przeprowadzona podczas połączenia w Zoomie, gdzie nieuczciwy uczestnik spotkania analizuje korelację między wpisywanymi wiadomościami a zarejestrowanymi dźwiękami.

Naukowcy zgromadzili zestaw danych treningowych poprzez naciskanie 36 różnych klawiszy na nowoczesnym MacBooku Pro, powtarzając ten proces 25 razy dla wszystkich z klawiszy. Dźwięk emitowany przy każdym naciśnięciu był rejestrowany.

Próbkowanie dźwięku naciśnięcia klawisza (arxiv.org)

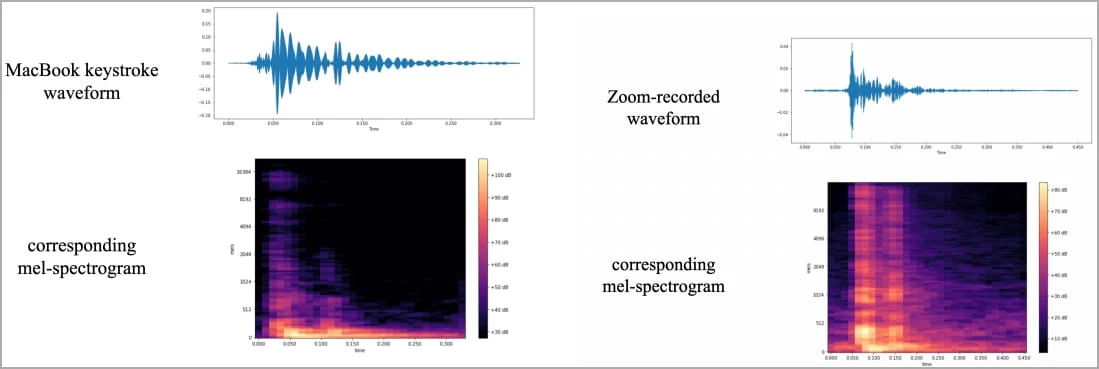

Próbkowanie dźwięku naciśnięcia klawisza (arxiv.org)Na tym etapie utworzono reprezentacje w postaci przebiegów i spektrogramów, wizualizujących potencjalne różnice między poszczególnymi klawiszami. Przetworzono także dane, aby wzmocnić sygnały, które potem były wykorzystane do identyfikacji konkretnych naciśnięć klawiszy.

Wytworzone spektrogramy (arxiv.org)

Wytworzone spektrogramy (arxiv.org)Wygenerowane spektrogramy były następnie wykorzystane do treningu klasyfikatora obrazów, znanego jako „CoAtNet”. Proces ten obejmował eksperymentowanie z liczbą epok, szybkością nauki i parametrami podziału danych w celu uzyskania optymalnej dokładności przewidywań.

W trakcie swoich badań naukowcy wykorzystali tę samą klawiaturę MacBooka, która była używana w innych laptopach Apple w ciągu ostatnich dwóch lat, a także iPhone’a 13 Mini, umieszczonego w odległości 17 cm od celu oraz platformę Zoom.

Konfiguracja urządzeń wykorzystywanych do testu (arxiv.org)

Konfiguracja urządzeń wykorzystywanych do testu (arxiv.org)Klasyfikator CoAtNet osiągnął dokładność na poziomie 95% w przypadku nagrań pochodzących ze telefonów oraz 93% dla nagrań rejestrowanych w Zoomie. W przypadku platformy Skype osiągnięto dokładność na poziomie 91,7%, co choć niższe, to przez cały czas stanowiło wartość przydatną do analizy.

Możliwe środki zapobiegawcze

Dla użytkowników, którzy obawiają się ataków wykorzystujących side-channel akustyczny, artykuł sugeruje możliwość zmiany stylu pisania lub zastosowanie haseł generowanych losowo.

Inne potencjalne środki ochrony obejmują wykorzystanie systemu generującego dźwięki przypominające naciśnięcia klawiszy, wykorzystanie białego szumu lub filtrowania dźwięków naciśnięć klawiszy przy użyciu dedykowanych rozwiązań programowych.

Warto pamiętać, iż omawiany model ataku okazał się efektywny choćby w przypadku wyjątkowo cichych klawiatur. Dlatego też dodanie tłumików dźwięku do klawiatur mechanicznych lub przejście na modele membranowe niekoniecznie przyczyni się do eliminacji tego zagrożenia.

Ostatecznie, tam gdzie to możliwe, warto rozważyć stosowanie uwierzytelniania biometrycznego, a także skorzystanie z menedżerów haseł, aby ograniczyć konieczność manualnego wprowadzania poufnych informacji. Te środki stanowią dodatkowe czynniki zwiększające poziom bezpieczeństwa.