Najbardziej aktywny północnokoreański aktor zagrożeń, znany jako Konni (śledzony również pod nazwami takimi jak Opal Sleet, TA406 czy Earth Imp), rozszerzył swoje taktyki cyberataków, sięgając po narzędzia sztucznej inteligencji. Ostatnio grupa wykorzystuje generowane przez AI backdoory PowerShell w operacjach phishingowych ukierunkowanych na środowiska deweloperskie związane z technologią blockchain i kryptowalutami – podają analitycy z Checkpoint.

Kampania i przebieg ataku

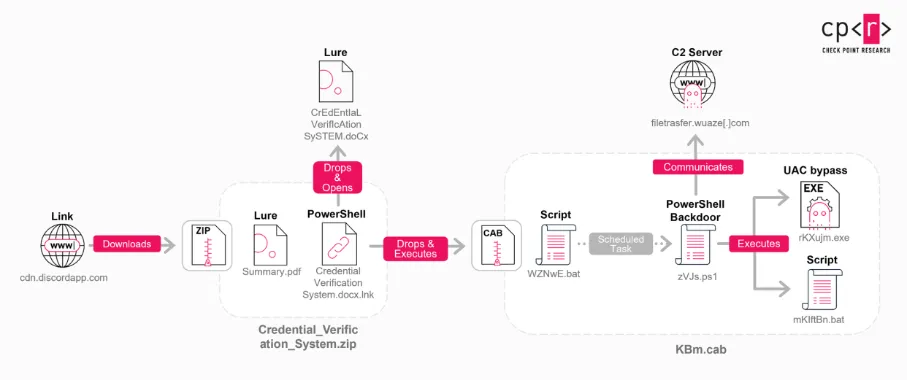

Specjaliści Checkpoint zauważyli, iż ataki tej kampanii zaczynają się od przekierowań phishingowych i linków umieszczonych na Discordzie lub podobnych platformach. Ofiary – głównie inżynierowie i deweloperzy blockchain z regionu Azji-Pacyfiku, w tym Japonii, Indii oraz Australii – otrzymują link prowadzący do ZIP-a, który zawiera pozornie nieszkodliwy PDF oraz złośliwy skrót (LNK). Po kliknięciu skrót uruchamia PowerShell loader, który wydobywa i instaluje kolejne komponenty ataku: dokument Word (DOCX), archiwum CAB oraz pliki batch wykorzystywane do eskalacji ataku i wzmocnienia jego trwałości.

Scenariusz infekcji jest wieloetapowy: pierwszy plik batch tworzy katalog stagingowy, drugi ustawia zadanie harmonogramu Windows, które działa co godzinę, podszywając się pod procesy takie jak OneDrive, by uniknąć wykrycia. Mechanizm ten stale odczytuje szyfrowany skrypt PowerShell z dysku, odszyfrowuje go i uruchamia w pamięci, co pomaga uniknąć śladów na dysku i ogranicza widoczność.

Cechy backdoorów i rola AI w ich tworzeniu

Samowykonujący się skrypt PowerShell ma kilka cech wskazujących na wsparcie sztucznej inteligencji w procesie kodowania. Badacze zwracają uwagę, iż struktura kodu jest modularna, klarowna i zawiera źródłowe komentarze, takie jak typowe wskazówki związane z identyfikatorami projektu („# <– your permanent project UUID”), jakie rzadko pojawiają się w malware tworzonym manualnie, ale są charakterystyczne dla kodu generowanego przez duże modele językowe.

Po infekcji backdoor okresowo łączy się z serwerem C&C, wysyłając podstawowe informacje o systemie, a następnie pobiera nowe polecenia PowerShell, które wykonuje dzięki mechanizmu zadań w tle. Taki model komunikacji pozwala atakującym dynamicznie aktualizować zadania ataku i dopasowywać je do wykrytej konfiguracji ofiary, zwiększając skuteczność kampanii i utrudniając detekcję.

Zauważalna jest wyraźna ewolucja metod działania grupy Konni była już wcześniej związana z kampaniami phishingowymi i narzędziami RAT, a teraz włącza AI jako narzędzie przyspieszające tworzenie i obfuskację złośliwego kodu, co pokazuje rosnący poziom złożoności w arsenale cyberprzestępców. Celem tej kampanii jest przede wszystkim przejęcie dostępu do środowisk deweloperskich blockchain, które mogą zawierać poufne klucze, a także dostęp do API, konfiguracje infrastruktury oraz klucze portfeli kryptowalutowych – zasoby o dużej wartości zarówno finansowej, jak i strategicznej.

Początkowe wektory ataku – linki Discord prowadzące do ZIP-ów z LNK – wykorzystują zaufanie użytkowników do popularnych narzędzi komunikacji w branży technologicznej, a także techniki socjotechniczne, które zwiększają szanse na skuteczny tzw. click-through.

Wyzwania obronne i środki zaradcze

Dla zespołów bezpieczeństwa kampania stanowi ostrzeżenie, iż tradycyjne mechanizmy oparte na sygnaturach i pasywna analiza phishingowa mogą być niewystarczające wobec malware generowanego przez AI, który jest bardziej modularny i mniej przewidywalny. najważniejsze elementy skutecznej obrony to:

- podniesiona czujność wobec linków i załączników pochodzących z nieznanych źródeł, szczególnie w społecznościach technicznych jak Discord czy Slack,

- monitorowanie wykonywania PowerShell z nietypowymi wzorcami (obfuskacja, dynamiczne ładowanie kodu, brak standardowych podpisów),

- wdrożenie polityk ograniczających wykonywanie skryptów i wyłączenia nieautoryzowanych zadań harmonogramu,

- uruchomienie EDR/NDR z detekcją zachowań anomalii, które mogą wychwycić nietypowe aktywności choćby w przypadku nieznanych jeszcze IoC.

Znaczenie kampanii w szerszym kontekście zagrożeń

Działania Konni wskazują, iż grupy zaawansowane technologicznie stosują nie tylko znane taktyki phishingowe, ale także adaptują narzędzia AI jako element swojego łańcucha ataku, co prowadzi do coraz bardziej zautomatyzowanych, ukierunkowanych i trudnych do wykrycia ataków. Dla organizacji zajmujących się rozwojem oprogramowania, zwłaszcza w branżach o wysokim ryzyku – jak blockchain i fintech, konieczne jest traktowanie bezpieczeństwa procesu deweloperskiego na równi z systemami produkcyjnymi.

W świetle takich kampanii warto regularnie aktualizować polityki bezpieczeństwa, prowadzić testy odporności i symulacje ataków phishingowych oraz inwestować w narzędzia detekcji, które uwzględniają dynamiczne, wspierane przez AI zagrożenia – bo to one coraz częściej stają się realnym wyzwaniem operacyjnym.