Widoczności ataków w telemetrii i reagowanie na incydenty z perspektywy SOC (Security Operation Center)

Rozwiązania klasy Endpoint Detection and Response (EDR) oraz eXtended Detection and Response (XDR) wywodzą się z rozwijanej na przestrzeni lat wielowarstwowej ochrony punktów końcowych. Głównym ich zadaniem jest monitorowanie w czasie rzeczywistym systemów operacyjnych i aplikacji w chmurze. Prawidłowo wdrożone podnoszą na wyższy poziom wyszukiwanie zagrożeń pozwalając dostrzec wskaźniki kompromitacji. Dla każdej firmy może to oznaczać dostęp do przydatnych informacji ze wszystkich punktów końcowych, co na pewno przyczyni się do lepszego zabezpieczenia całej sieci, jak również pracowników przed cyberatakami.

Korzystanie z produktów tej klasy daje podgląd na techniczne informacje z całej infrastruktury. Innymi słowy obserwacja telemetrii z cyberataków daje szerszy obraz tego, co się działo w przeszłości i co aktualnie ma miejsce na punktach końcowych. Jak udowadnia ten test, dzięki korelacji incydentów ze systemów operacyjnych oprogramowanie EDR-XDR może stanowić istotną wartość dla dużych oraz małych organizacji o dowolnym poziomie umiejętności technicznych. Jednocześnie zwracamy uwagę, aby wdrożenie tej klasy produktu było świadomą strategią ochrony przed cyberatakami.

EDR a XDR – różnice

Rozwiązania EDR zwykle koncentrują się wyłącznie na bezpieczeństwie punktów końcowych (ang. endpoint), podczas gdy XDR obejmuje szerszy zakres integracji systemów. Oba rozwiązania mają na celu identyfikację i reagowanie na zagrożenia cybernetyczne, ale to XDR wspiera więcej źródeł danych m.in.: urządzenia mobilne, czujniki IoT, aplikacje Web 2.0 takie jak Google Workspace i Microsoft Office, logi sieciowe z urządzeń brzegowych, systemy IDS, SIEM itp. Ostateczny wybór pomiędzy EDR a XDR powinien zależeć od potrzeb i złożoności środowiska IT danej organizacji, jednocześnie już teraz w pewnych kategoriach bezpieczeństwa granice pomiędzy EDR a XDR zaczynają się zacierać.

Powyższa tabela zawiera wiele uproszczeń. Nie wszystkie cechy da się przyporządkować do jednej kategorii produktu. Na przykład rozwiązania EPP ewoluowały do EDR, a różnice pomiędzy EDR a XDR nie są już tak duże jak dawniej. Zachowano wspólny rdzeń, czyli zaawansowaną ochronę stacji roboczych przed zagrożeniami i cyberatakami, ale to EDR i XDR potrafią lepiej korelować logi z różnych punktów końcowych. Dodatkowo zapewniają najbardziej szczegółową widoczność danych oraz umożliwiają polowanie na zagrożenia tzw. Threat Hunting, skutecznie zabezpieczając punkty końcowe.

Dlaczego warto rozważyć wdrożenie EDR?

Dzięki EDR osoby odpowiedzialne za bezpieczeństwo IT mogą monitorować i analizować incydenty, które będą skorelowane z procesami systemowymi, plikami, połączeniami sieciowymi, modyfikacjami kluczy rejestru itp. Tutaj automatyzacja, jako iż bazuje na maszynowym uczeniu, pozwala gwałtownie zidentyfikować podejrzane lub wyraźnie złośliwe działania na urządzeniach. Jest to najważniejsze w wykrywaniu zaawansowanych ataków ATP, w tym ataków 0-day.

Rozwiązania wyposażone w EDR oferują bardzo precyzyjną widoczność zdarzeń z urządzeń końcowych. Niektórzy producenci implementują do nich funkcje znane do tej pory wyłącznie z XDR. Mowa o tak zwanym Threat Hunting, dzięki czemu EDR doskonale sprawdza się w rękach analityków złośliwego oprogramowania. Trzeba też wspomnieć o skutecznych mechanizmach obronnych, takich jak: izolowanie zainfekowanych urządzeń, przeszukiwanie śladów włamań, uzyskiwanie informacji o przebiegu ataku, ujawnienie początkowego wektora ataku, metody rozprzestrzenienia się malware.

Dlaczego warto rozważyć wdrożenie XDR?

XDR łączy w sobie cechy EPP i EDR. Wykorzystuje dane telemetryczne ze wszystkich punktów końcowych, choćby ze systemów i aplikacji w chmurze. Zapewnia kompleksowy i holistyczny widok na bezpieczeństwo całej infrastruktury. Dzięki XDR możliwe jest szybkie i skuteczne identyfikowanie ataków. Zespoły SOC mogą równie gwałtownie podejmować odpowiednie działania zaradcze.

Produkty tej klasy ułatwiają śledzenie nie tylko podejrzanych aktywności na wszystkich poziomach infrastruktury IT, ale także zdarzeń pozornie zaufanych, gdzie pośród tzw. „systemowego szumu” może znajdować się złośliwy kod napastnika. Rozwiązanie podniesienie na wyższy poziom bezpieczeństwo organizacji wskutek skrócenia czasu reakcji na zagrożenie i automatyczną naprawę systemów po odnotowanym incydencie.

Telemetria i widoczność ataków – cechy wspólne EDR i XDR

Uzasadniając inwestycję w dany produkt do obrony systemów przed cyberatakami przeprowadziliśmy analizę modułów EDR i XDR. Jako Red Team symulowaliśmy działania napastników, którzy już uzyskali dostęp do infrastruktury informatycznej. Jako Blue Team analizowaliśmy dane z tych ataków, aby ocenić możliwości testowanego produktu na wykrywanie i reagowanie na zagrożenie.

Na podstawie zgromadzonych danych uważamy, iż najważniejsze jest, aby produkt rejestrował ślady ataków w konsoli administratora. Nie ma znaczenia, czy te zdarzenia zostaną przetworzone automatycznie, czy manualnie przez zespół wykwalifikowanych pracowników. Produkt musi zapewniać widoczność w zdarzenia systemowe wraz z telemetrią, która pozwala zrozumieć kontekstu ataku i wychwycić niezbędne detale techniczne.

W tym badaniu nie sprawdzaliśmy skuteczności ochrony przed cyberatakami. Raczej skupiliśmy się na tym, aby rozwiązanie gwarantowało widoczność incydentów poprzez telemetrię ataku. Brak widoczności incydentu albo telemetrii może bowiem oznaczać, iż produkt nie sprawdził się w boju albo wykrył zagrożenie zbyt późno.

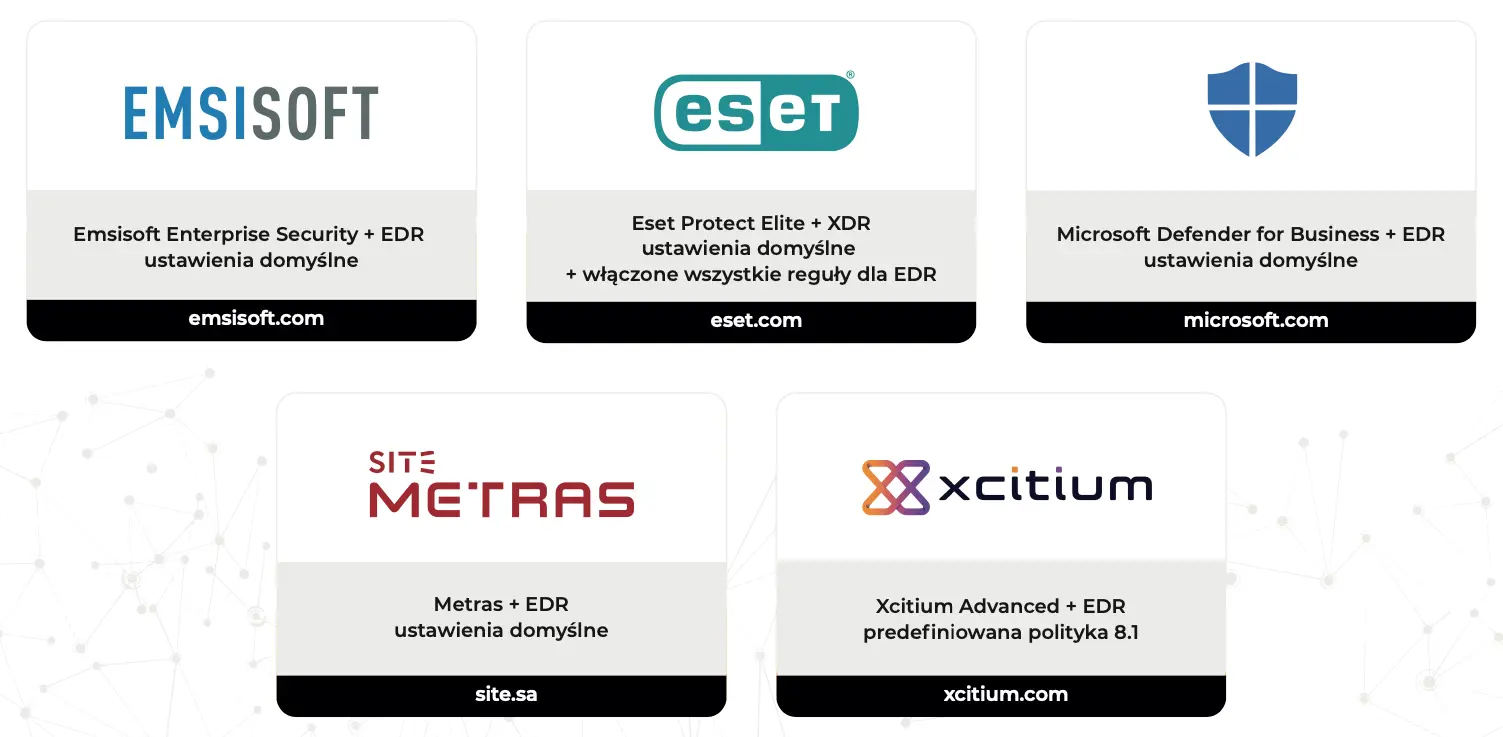

Testowane rozwiązania dla biznesu

Konfiguracja polityk dla agentów antywirusowych zwykle była domyślna lub zawierała dodatkowe ustawienia w celu uzyskania bardziej szczegółowej telemetrii. Co ważne nie wyłączaliśmy ochrony antywirusowej ani żadnych innych funkcji. Rozwiązania, którym po instalacji należało przydzielić predefiniowaną konfigurację agenta, były konfigurowane z możliwe najbardziej utwardzonymi ustawieniami, aby uzyskać szczegółowy wgląd w łańcuch ataku i telemetrię, co było celem tego testu. Na prośbę producentów przydzielaliśmy proponowane ustawienia.

- Emsisoft Enterprise Security + EDR: ustawienia domyślne. Strona: emsisoft.com

- Eset Protect Elite + XDR: ustawienia domyślne + wszystkie reguły dla EDR włączone. Strona: eset.com

- Microsoft Defender for Business + EDR: ustawienia domyślne. Strona: microsoft.com

- Metras: ustawienia domyślne. Strona: site.sa

- Xcitium Advanced + EDR: predefiniowana polityka 8.1. Strona: xcitium.com

Konfiguracja systemu ofiary oraz agenta

- Do zasymulowania ataków wykorzystaliśmy maszynę wirtualną z systemem Kali Linux jako serwer Command and Control z oprogramowaniem Metasploit. Dodatkowo narzędzie Atomic Red Team z predefiniowanymi rodzajami ataków, a także Caldera Framework oraz kilka własnych metod dostarczenia złośliwego ładunku i uruchomienia w systemie operacyjnym.

- Maszyny wirtualne z Windows 11 Pro z zainstalowanym agentem danego rozwiązania miały pełny dostęp do Internetu. Zastosowaliśmy całkowicie domyślną konfigurację Windows.

- Zrezygnowaliśmy z tworzenia kampanii od początku do końca. Tak zwany payload dostarczaliśmy opisywanymi protokołami z ominięciem socjotechniki, ponieważ rodzaj i cel ataku w symulowanym scenariuszu był znany testerom.