Metoda ukrywania złośliwego kodu w obrazkach w celu ominięcia zabezpieczeń i wykonania złośliwego kodu, jest już od dawna wykorzystywana przez cyberprzestępców do rozprzestrzeniania złośliwego systemu i wykonywania złośliwych operacji. O interesujących możliwościach wykorzystywania tego mechanizmu steganografii pisaliśmy m.in. w artykule dotyczącym stegosploitów z maja 2015 roku (LINK).

Firma Trend Micro pod koniec roku 2018 opublikowała na swoim blogu artykuł opisujący wykorzystanie unikalnej techniki w... memach na Twitterze. Twórcy malware zamieścili dwa tweety zawierające "złośliwe memy" w dniach 25 i 26 października 2018 roku na koncie Twitter utworzonym w 2017 r. Memy zawierały wbudowane polecenie, które przeanalizowane przez szkodliwe oprogramowanie po pobraniu z zainfekowanego konta Twittera (bomber) na komputer ofiary, działało jak usługa C&C dla zainstalowanego już złośliwego oprogramowania.

|

|

Konto Twitter wykorzystane przez cyberprzestępców, z widocznym złośliwym memem zawierającym szkodliwy kod źródło: https://blog.trendmicro.com |

Należy zauważyć, iż malware nie zostało pobrane z Twittera, a Trend Micro nie zaobserwowała, jaki konkretny mechanizm został użyty do dostarczenia szkodliwego systemu swoim ofiarom. Szkodliwe oprogramowanie powiązane ze złośliwymi memami zostało zablokowane przez technologię uczenia maszynowego i behawioralną technologię wykrywania Trend Micro w momencie jej wykrycia.

To nowe zagrożenie (wykryte jako TROJAN.MSIL.BERBOMTHUM.AA) jest godne uwagi, ponieważ komendy szkodliwego systemu są odbierane za pośrednictwem platformy społecznościowej, używają niewinnie wyglądających, ale złośliwych memów, i nie można ich usunąć, chyba iż złośliwe konto na Twitterze zostanie całkowicie wyłączone. Twitter po otrzymanym zgłoszeniu przejął konto i od 13 grudnia 2018 r. przełączył je w tryb offline.

Badacze bezpieczeństwa z Trend Micro odkryli we wspomnianych memach m.in. ukryte polecenie "/print", które umożliwia złośliwemu oprogramowaniu wykonanie zrzutów ekranu zainfekowanej maszyny. Następnie malware otrzymuje informacje o serwerze kontroli od Pastebin i wysyła zebrane dane do atakującego, przesyłając je pod określony adres URL.

|

|

Wydobyty złośliwy kod z adresem URL odsyłającym do pastebin.com źródło: https://blog.trendmicro.com |

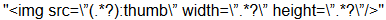

Złośliwe oprogramowanie analizuje zawartość konta cyberprzestępców na Twitterze i zaczyna szukać pliku obrazu na tym koncie, używając wzoru:

Podczas przeprowadzanej przez Trend Micro analizy, dwa memy (pliki: DqVe1PxWoAIQ44B.jpg oraz DqfU9sZWoAAlnFh.jpg) zawierały polecenie "/print". Gdy złośliwe oprogramowanie pobierze już obrazek, próbuje wydobyć polecenie zaczynające się od znaku "/".

Lista poleceń wydobytych z obrazków, obsługiwanych przez złośliwe oprogramowanie:

Podczas przeprowadzanej przez Trend Micro analizy, dwa memy (pliki: DqVe1PxWoAIQ44B.jpg oraz DqfU9sZWoAAlnFh.jpg) zawierały polecenie "/print". Gdy złośliwe oprogramowanie pobierze już obrazek, próbuje wydobyć polecenie zaczynające się od znaku "/".

|

|

Fragment wydobytego kodu służącego do zlokalizowania poleceń źródło: https://blog.trendmicro.com |

Lista poleceń wydobytych z obrazków, obsługiwanych przez złośliwe oprogramowanie:

- /print - wykonanie zrzutu ekranu;

- /processos - pobranie listy uruchomionych procesów;

- /clip - przechwycenie danych ze schowka;

- /username - pobranie nazwy uzytkownika z zainfekowanego komputera;

- /docs - pobranie nazwy plików z określonej ścieżki (np.desktop, %appdata%, etc.).

|

|

Złosliwy kod służący do wykonania zrzutu ekranu źródło: https://blog.trendmicro.com |

Indicators of Compromise (SHA-256):

- 003673cf045faf0141b0bd00eff13542a3a62125937ac27b80c9ffd27bb5c722

- 3579d609cf4d0c8b469682eb7ff6c65ec634942fa56d47b666db7aa99a2ee3ef

- 88b06e005ecfab28cfdbcab98381821d7cc82bb140894b7fdc5445a125ce1a8c

- 8cdb574ba6fcaea32717c36b47fec0309fcd5c6d7b0f9a58fc546b74fc42cacd

Źródło:

https://blog.trendmicro.com