Rosyjscy hakerzy państwowi rozwinęli swoje metody naruszania systemów kontroli przemysłowej, adaptując nowe techniki ataku z wykorzystaniem LoTL oraz umożliwiające szybsze dotarcie do końcowego etapu ataku przy mniejszych zasobach. W tym artykule przedstawimy analizę przeprowadzoną przez badaczy Mandiant dotyczącą jednego z ataków.

Kilka słów o grupie Sandworm

Sandworm to grupa hakerska działająca co najmniej od 2009 roku. Jest powiązana z Główną Dyrekcją Wywiadu Sztabu Generalnego Rosji (GRU).

O ich atakach pisaliśmy na Kapitanie kilkukrotnie.

Koncentrują się na atakowaniu przemysłowych systemów kontroli (ICS). Zaangażowani są także w szpiegostwo i niszczycielskie cyberataki.

Pod koniec 2022 roku osoby reagujące na incydenty w firmie Mandiant należącej do Google odpowiedziały na destrukcyjny cyberatak na terytorium Ukrainy, który przypisywali grupie Sandworm. Przeanalizowali wówczas jej taktykę, techniki i procedury (TTP).

Badacze ustalili, iż grupa rozpoczęła włamywanie się około czerwca 2022 roku i uzyskała dostęp do środowiska technologii operacyjnej (OT) poprzez hypervisor obsługujący serwer MicroSCADA, który umożliwia scentralizowaną kontrolę i automatyzuje działanie całego systemu dystrybucji energii.

W zeszłym roku w wyniku ataku, którego faza końcowa trwała niecałe cztery miesiące, działacze z Sandworm włamali się do ukraińskiej organizacji zajmującej się infrastrukturą krytyczną. Nastąpiła przerwa w dostawie prądu, dodatkowo zakłócona atakami rakietowymi na krytyczne obiekty w całym kraju.

Ataki Sandworm i wykorzystanie LoTL

Z obserwacji wynika, iż w swoich nowych atakach grupa hakerów zaczęła używać coraz więcej wbudowanych w system operacyjny Windows plików binarnych znanych jako LOLBiny.

Badacze bezpieczeństwa podkreślają, iż zmiana ta otwiera drzwi do ataków, które są trudniejsze do wykrycia i niekoniecznie wymagają wyrafinowanego złośliwego systemu dla przemysłowych systemów sterowania (ICS).

Z ostatniej analizy przeprowadzonej przez Mandiant wynika, iż „na podstawie dowodów ruchu bocznego atakujący potencjalnie miał dostęp do systemu SCADA przez okres do trzech miesięcy”.

Sandworm nie użył niestandardowego złośliwego systemu w części OT ataku, ale pokusił się o skorzystanie z pliku binarnego LoTL, co wymaga wiedzy OT i zrozumienia docelowych procesów przemysłowych, przy czym technologia zastosowana w ataku (w tym przypadku MicroSCADA) jest mniej zauważalna.

„Nie ma powodu, dla którego Sandworm nie mógłby powtórzyć podobnego rodzaju ataku w innym środowisku, przy użyciu innej technologii” – podsumował Mandiant.

Raport Mandianta zawiera wskaźniki naruszenia, zasady YARA, wskazówki dotyczące wzmacniania hostów zarządzania SCADA oraz zalecenia, które mogą pomóc obrońcom wykryć aktywność Sandworm w środowiskach ICS i złagodzić zagrożenie.

Chociaż początkowy wektor ataku pozostaje w tej chwili nieznany, badacze zauważają, iż aktywność Sandworma po raz pierwszy zaobserwowano w czerwcu 2022, kiedy powłoka internetowa Neo-REGEORG została wdrożona na serwerze udostępnionym w publicznym Internecie.

Po miesiącu hakerzy uruchomili oparty na Golang sieciowy tunel komunikacyjny GOGETTER, aby stworzyć szyfrowane połączenie (proxy) do serwera dowodzenia i kontroli (C2) przy użyciu biblioteki open source Yamux.

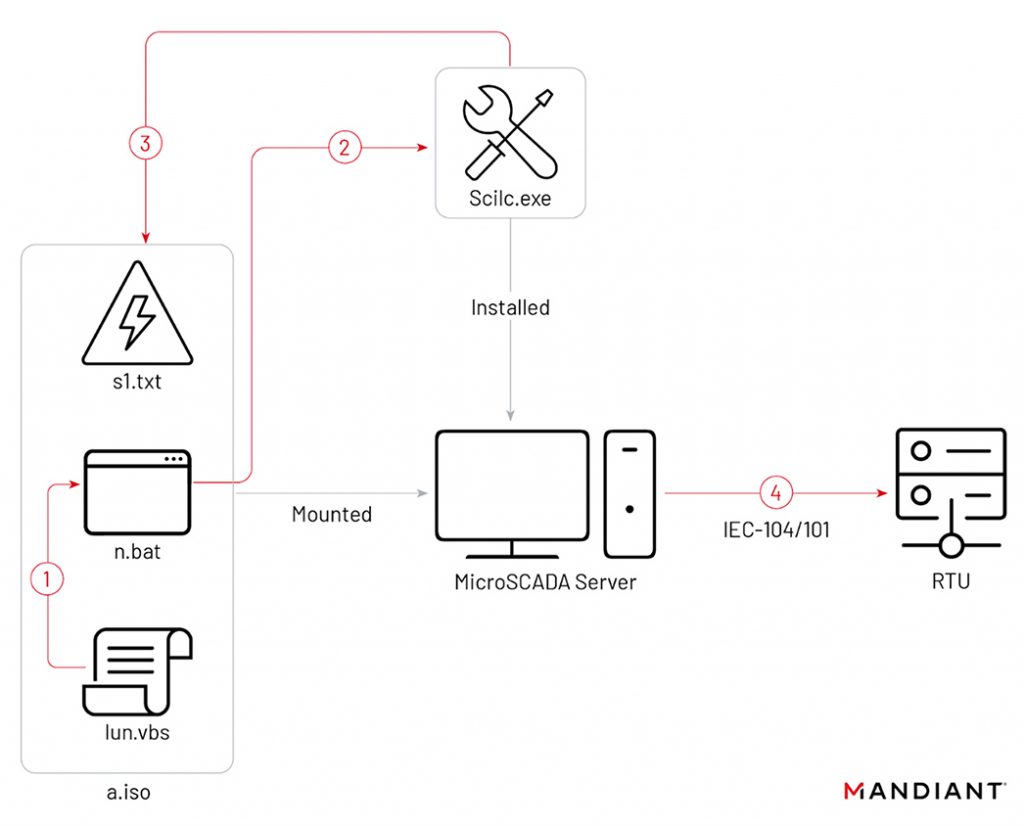

Atak zakończył się dwoma destrukcyjnymi wydarzeniami. Jednym z nich była przerwa w dostawie prądu 10 października 2022, kiedy Sandworm użył pliku obrazu ISO CD-ROM do uruchomienia natywnego narzędzia MicroSCADA scilc.exe, prawdopodobnie uruchamiając złośliwe polecenia, które powodowały wyłączenie podstacji.

Załadowanie obrazu ISO było możliwe, ponieważ maszyna wirtualna, na której działała aplikacja MicroSCADA, miała włączoną funkcję automatycznego uruchamiania, umożliwiającą automatyczne uruchamianie dysków CD-ROM, fizycznych lub wirtualnych (np. pliku ISO).

Narzędzie „scilc.exe” jest częścią pakietu systemu MicroSCADA i Sandworm używał go do uruchamiania poleceń SCIL (języka programowania wysokiego poziomu dla MicroSCADA), które serwer przekazywał do zdalnych jednostek końcowych (RTU – urządzeń polowych) w podstacji.

Według ustaleń badaczy na zaatakowanym serwerze MicroSCADA działała wycofana wersja oprogramowania, która umożliwiała domyślny dostęp do interfejsu SCIL-API.

Użycie natywnego pliku binarnego (LOLBina) w ataku wskazuje na przejście hakerów w stronę technik LoL/LOTL, które opierają się na lżejszych i ogólnych narzędziach, co utrudnia wykrycie działań związanych z zagrożeniami.

Wewnątrz pliku ISO znajdowały się co najmniej trzy następujące pliki:

- „lun.vbs”, który uruchamia n.bat,

- „n.bat”, który prawdopodobnie uruchamia natywne narzędzie scilc.exe,

- „s1.txt”, który prawdopodobnie zawiera nieautoryzowane polecenia MicroSCADA.

Badacz odkrył, iż skrypt lun.vbs miał sygnaturę czasową z 23 września, co sugeruje, iż hakerzy mieli około dwóch miesięcy na rozwinięcie swoich możliwości OT od etapu początkowego dostępu.

Atak z wykorzystaniem Active Directory

Drugie przełomowe wydarzenie miało miejsce 12 października 2022 r., kiedy firma Sandworm wdrożyła nową wersję szkodliwego systemu niszczącego dane CADDYWIPER, prawdopodobnie w celu dalszego zakłócania środowiska i usunięcia śladów ataku.

„Zauważamy jednak, iż wdrożenie czyszczenia zostało ograniczone do środowiska IT ofiary i nie miało wpływu na hypervisor ani maszynę wirtualną SCADA” – opisuje Mandiant.

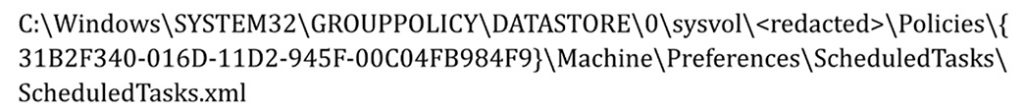

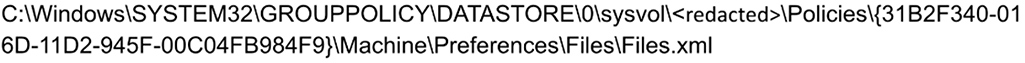

Sandworm wdrożył CADDYWIPER w tej operacji za pośrednictwem dwóch obiektów zasad grupy (GPO) z kontrolera domeny przy użyciu TANKTRAP. TANKTRAP to narzędzie napisane w PowerShell, które wykorzystuje zasady grupy Windows do rozprzestrzeniania i uruchamiania czyszczarki. Zaobserwowali, iż TANKTRAP jest używany z innymi przełomowymi narzędziami, w tym NEARMISS, SDELETE, PARTYTICKET i CADDYWIPER. Te zasady grupowe zawierały instrukcje dotyczące kopiowania pliku z serwera na lokalny dysk twardy i planowania zadania mającego na celu uruchomienie skopiowanego pliku w określonym czasie.

Konfiguracje obu GPO znajdowały się pod podanymi poniżej ścieżkami.

Pierwsze GPO, zawierające zadanie uruchamiające plik:

Drugie GPO, kopiujące pliki:

Obydwa obiekty GPO TANKTRAP wdrożyły CADDYWIPER z katalogu tymczasowego w systemach jako „msserver.exe”. Następnie CADDYWIPER został wykonany jako zaplanowane zadanie w określonym czasie.

Naukowcy zauważają, iż działanie to było niezwykłe, ponieważ osoba zagrażająca usunęła już inne artefakty kryminalistyczne z systemu SCADA. Uważają, iż może to wskazywać na „brak koordynacji między różnymi osobami lub podzespołami operacyjnymi zaangażowanymi w atak”.

Wskazówki odkryte podczas śledztwa wskazują, iż hakerzy byli gotowi na zakłócenie systemów co najmniej trzy tygodnie przed jego wystąpieniem. Nie ma wystarczających dowodów na poparcie tej teorii, ale badacze uważają, iż Sandworm mógł poczekać na określony moment, aby zakończyć misję.