Wprowadzenie – od Kuby Rozpruwacza do cyberprzestępców

Profilowanie przestępców od dawna ma swoje korzenie w kryminalistyce. Już w 1888 roku Thomas Bond stworzył pierwszy profil seryjnego mordercy – Kuby Rozpruwacza. W latach 50. XX wieku James Brussel trafnie opisał „Mad Bombera”, przewidując choćby szczegóły jego ubioru. W latach 70. John Douglas i Robert Ressler w FBI rozpoczęli systematyczne badania nad psychologią sprawców poważnych przestępstw i zbrodni, co doprowadziło do powstania ogólnokrajowego systemu VICAP (Violent Criminal Apprehension Program) dostępnego dla policji w całym kraju. VICAP gromadzi i udostępnia dane dotyczące sposobu działania sprawców (modus operandi), ich motywacji oraz narzędzi jakimi się posługują.

Profilowanie zagrożeń w cyberprzestrzeni – cyfrowe VICAP

Badanie cyberprzestępczości również opiera się na analizie schematów, wzorców zachowań i motywacji. Odpowiednikiem VICAP w świecie cyfrowym stał się MITRE ATT&CK Framework – publiczna baza wiedzy o sposobach działania grup APT (Advanced Persistent Threat).

Czym są APT (Advanced Persistent Threat)?

APT to zaawansowane, długotrwałe i ukierunkowane ataki realizowane przez zespoły, które są często organizowane lub sponsorowane przez państwa. Takie ataki to również sposób działania dużych, sprofesjonalizowanych grup przestępczych. Charakteryzują się:

- złożonością – wieloetapowe kampanie,

- długotrwałością – ataki rozłożone w czasie,

- ukierunkowaniem – na konkretne organizacje, sektory lub osoby,

- motywacją – polityczną, ideologiczną, finansową.

Podobnie jak w kryminalistyce, tak i w cyberbezpieczeństwie analizujemy:

- motywację (finanse, ideologia, chaos),

- modus operandi (cele i sposoby ataku jak phishing, exploit podatności),

- narzędzia (przygotowane przez przestępców lub ogólnie dostępne jak Mimikatz).

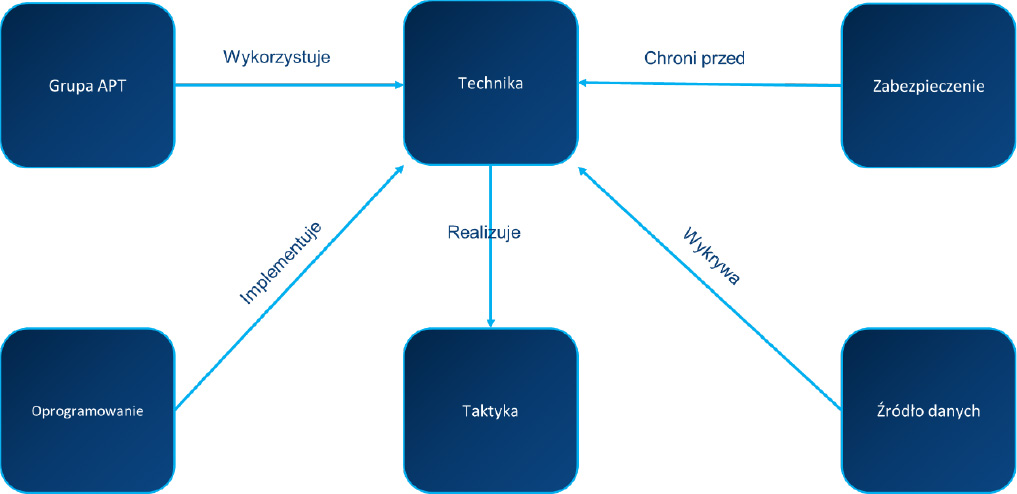

MITRE ATT&CK kataloguje taktyki, techniki i procedury (TTP) stosowane przez przeciwników, co pozwala lepiej rozumieć ich działania i budować skuteczne strategie obrony.

Czym są TTP (z ang. Tactics, Techniques, Procedures)?

- Taktyki („Co chce osiągnąć atakujący?”) – cele taktyczne przeciwnika (np. uzyskanie dostępu, eskalacja uprawnień).

- Techniki („Jak to robi?”) – konkretne sposoby realizacji taktyki (np. credential dumping).

- Procedury („Z użyciem jakich narzędzi i w jakiej kolejności?”) – opis kroków, jak technika jest wdrażana w praktyce np. użycie Mimikatz do pozyskania haseł z pamięci RAM, wykorzystanie PowerShell do uruchomienia złośliwego kodu.

Jak wykorzystać TTP w praktyce?

- Określenie profilu ofiary:

- Kontekst biznesowy: sektor, lokalizacja – to nam da odpowiedź jaka może być motywacja atakującego.

- Kontekst technologiczny: infrastruktura (wykorzystywane systemy operacyjne, aplikacje, protokoły, usługi), podatności (znane luki, poziom załatania), istniejące zabezpieczenia – to da nam odpowiedź o możliwych wektorach ataku.

- Określenie profilu zagrożenia:

Na podstawie analizy możliwej powierzchni ataku określamy dla jakich grup APT jesteśmy potencjalnym celem. W tym celu:

- Korzystamy z bazy MITRE ATT&CK oraz informacji dostarczanych w ramach Threat Intelligence.

- Analizujemy, jakich TTP używają grupy, które atakują podobne podmioty w naszym sektorze, lokalizacji geograficznej.

- Tworzymy profil zagrożenia zawierający:

- listę grup APT,

- ich typowe techniki,

- stosowane narzędzia,

- częstotliwość użycia.

- Budowanie odporności

Na podstawie zidentyfikowanych w profilu zagrożenia grup APT oraz stosowanych przez nich technik możemy przygotować strategię odporności w odniesieniu do zabezpieczeń technologicznych i organizacyjnych:

- Prewencja np. szkolenie użytkowników, segmentacja sieci, polityki haseł, MFA, hardening systemów.

- Detekcja np. źródła danych jak logi systemowe (np: Windows Event Logs, Sysmon), telemetria z EDR/XDR, ruch sieciowy (np: NetFlow, Zeek) analiza behawioralna, zmiany w procesach, użycie API oraz konfiguracja SIEM z odpowiednimi regułami korelacyjnymi.

- Reakcja np. playbooki IR, gotowe procedury i działania zespołów SOC/CERT

Przykład zastosowania:

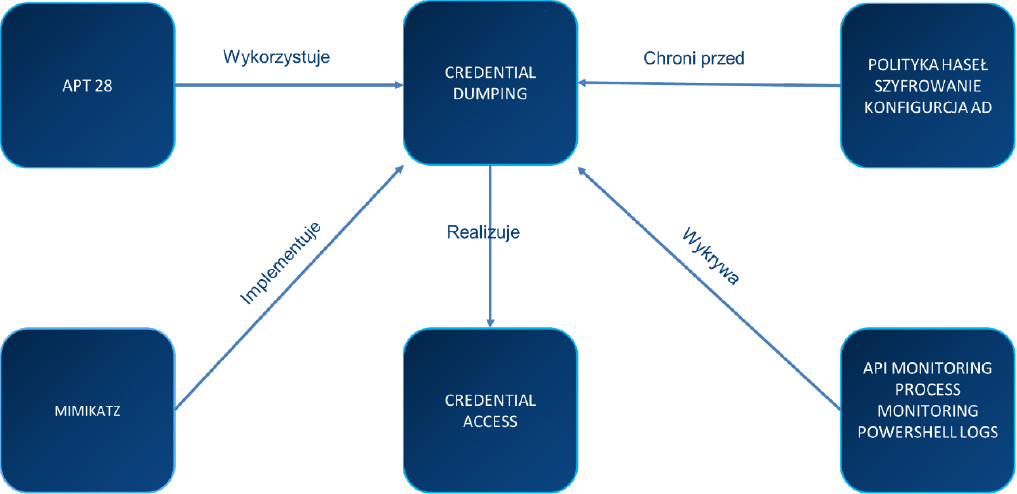

Jeśli możemy stać się celem grupy APT28 znanej z użycia Mimikatz do realizacji techniki Credential Dumping (T1003) do zdobycia poświadczeń (w ramach taktyki Credential Access) :

- wdrażamy politykę haseł i szyfrowanie (prewencja),

- monitorujemy zmiany w procesach lub rejestrach i tworzymy reguły SIEM np. EID 4688 + mimikatz pattern (detekcja),

- przygotowujemy scenariusze działań (playbooki np. natychmiastowa izolacja zainfekowanego systemu od sieci, zbieranie logów, dumpów pamięci, śladów uruchomionych procesów.

Podsumowanie

Profilowanie przestępców, które zaczęło się od analizy Kuby Rozpruwacza i Mad Bombera, znalazło swoje współczesne cyfrowe odbicie w MITRE ATT&CK i modelowaniu zagrożeń z wykorzystaniem TTP stosowanych przez grupy APT. Dzięki temu możemy dziś:

- zrozumieć, jak działają nasi cyfrowi przeciwnicy,

- przewidywać sekwencje ataków – określić, kto może nas zaatakować i w jaki sposób,

- wdrożyć precyzyjne mechanizmy obronne, odpowiadające na konkretne techniki.

- optymalizować detekcję i redukować ilość fałszywych alarmów.

Wykorzystywanie wiedzy o TTP i frameworku MITRE ATT&CK pozwala przełożyć abstrakcyjne „cyberzagrożenia” na bardzo konkretne scenariusze ataków, które można realnie przygotować, wykrywać i neutralizować. Dzięki profilowaniu potencjalnych przeciwników i ich technik organizacja może świadomie inwestować w te zabezpieczenia, które faktycznie utrudnią życie atakującym, zamiast działać „na wyczucie”. Innymi słowy – znajomość TTP to praktyczny sposób, by przestać być przypadkową ofiarą i zacząć budować świadomą, odporną na ataki obronę.