Gartner prognozuje kolejny 20% wzrost wydatków na usługi w chmurze publicznej i 7% wzrost ogólnych wydatków na IT w 2024 r., utrzymując kontrolę nad podkategoriami budżetu, takimi jak bezpieczeństwo dla aplikacji chmurowych i DevOps wygląda coraz bardziej boleśnie.

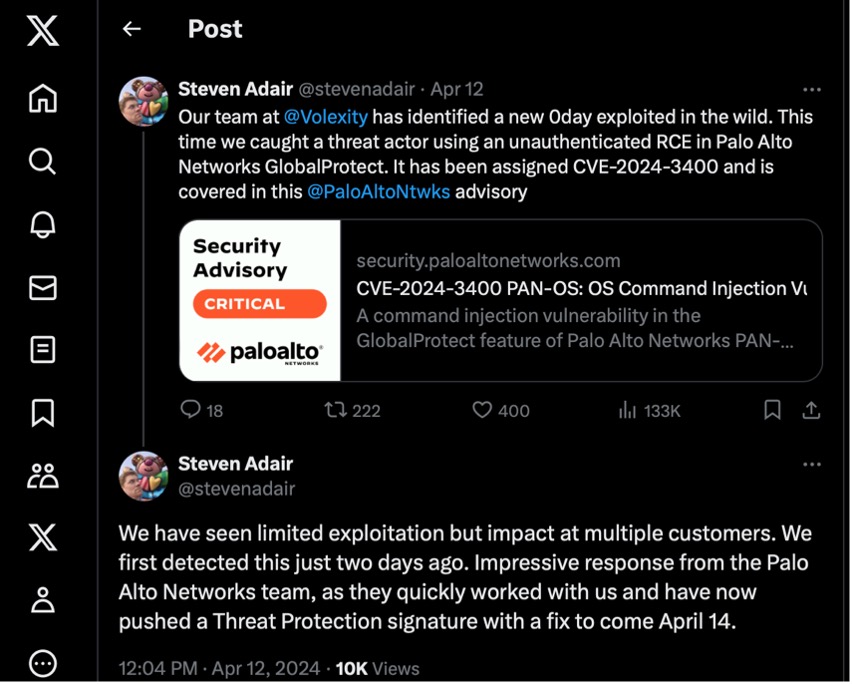

Neil Clark, dyrektor usług w chmurze w dostawca usług zarządzanych (MSP) QuoStar – twierdzą organizacje często nie nadążaliwskazując na ubiegłoroczny NetScaler na przykład naruszenia i niezałatane luki w zabezpieczeniach.

Wybór spośród szerokiej gamy narzędzi nie jest łatwy, a niektórzy kupują zbyt wiele, często niekompatybilnych, ofert. Inni po prostu wybierają rozwiązanie z Magiczny kwadrant Gartnera i spędzić sześć miesięcy, próbując to udoskonalić, zanim zorientuje się, iż to niewłaściwe w ich sytuacji.

W najgorszych przypadkach organizacje mogą po prostu kontynuować tę działalność do czasu ataku. Jakie jest więc rozwiązanie?

Dla Clarka chodzi o adekwatne planowanie, aby wskazać, wdrożyć i zoptymalizować odpowiednie rozwiązania. Niezbędny może okazać się ekspert, który zrozumie wszystko – szerszą perspektywę i to, które elementy do siebie pasują. Żadne rozwiązanie nie zatrzyma wszystkiego ani nie będzie pasować do wszystkich, a bezpieczeństwo w chmurze nie może być zadaniem odhaczanym, jeżeli chcemy utrzymać produktywność i kontrolować koszty.

„Należy agnostycznie oceniać ryzyko i dostosowywać potrzeby bezpieczeństwa do potrzeb operacyjnych” – zauważa. „Nie ma sensu, gdy bezpieczeństwo przejmuje kontrolę nad operacjami, a nie zarabianie pieniędzy, ale jeżeli za bardzo skupisz się na operacjach, narażasz się”.

Rozrost zabezpieczeń może być spowodowany bardziej „dziwnymi, zawiłymi” wdrożeniami trzech do pięciu narzędzi, w przypadku których potencjalnie jedno mogłoby wykonać to zadanie, czasami z powodu zmiany środowiska w chmurze lub organizacja w pewnym momencie uciekła z rozwiązań lokalnych zamiast zagłębiając się w planowanie chmury.

Konieczne jest oczyszczenie tego wszystkiego, przerobienie i nałożenie warstw zabezpieczeń zgodnie z najlepszymi praktykami oraz dodanie niezbędnych rozwiązań łagodzących, takich jak tworzenie kopii zapasowych. Clark sugeruje, iż zapewnienie przejrzystości środowiska danych może również okazać się kluczowe.

„Spędziliśmy sporo czasu w naprawianiu tego typu usterek dla klientów. Co zabawne, nie wydają dużo więcej miesięcznie” – mówi Clark. „Nie przenoś po prostu problemów związanych z bezpieczeństwem do chmury… nie wszystko będzie działać w chmurze. [Think about] co musi uzyskać dostęp do Twoich aplikacji, a co nie.”

Andrew Green, analityk ds. badań sieci i bezpieczeństwa w GigaOm, zaleca wybór natywny w chmurze usługi bezpieczeństwa z odpowiedniego stosu jako klucz do optymalizacji bezpieczeństwa chmury z punktu widzenia kosztów.

Interfejsy sieci kontenerowej typu open source (CNI) dla Kubernetes i pojemnikipodobnie jak Calico i Cilium, mają „doskonałe” możliwości zabezpieczeń w zakresie kontroli dostępu i filtrowania ruchu, a wszystko to odbywa się w warstwie sieciowej bez żadnych innych agentów ani komponentów.

„Kiedy tworzysz sieci w Kubernetesie, nie oferują one natywnych możliwości” – podkreśla Green.

Chociaż CNI mogą być raczej rozwiązaniami technicznymi wymagającymi konfiguracji i potencjalnie rozszerzonymi zestaw umiejętnościmogą obsługiwać komunikację w obrębie botów lub klastrów oraz między klastrami, a także mogą pomóc w definiowaniu zasad, określaniu, co należy ze sobą komunikować w zakresie kontroli dostępu, zapewnianiu bezpieczeństwa w oparciu o tożsamość.

„Zamiast mówić: «Chcę zablokować dostęp do tego zasobu IP», możesz przypisać etykietę do zadania” – mówi Green. „I robisz to bardzo blisko jądra Linuksa. Jest lekki, masz dużą kontrolę i możesz zrobić mnóstwo rzeczy”.

Jeśli konfiguracja CNI dzięki interfejsu wiersza poleceń lub poprzez integrację jest zbyt trudna, być może zdecyduj się na pracę za pośrednictwem graficznego interfejsu użytkownika (GUI). Calico i inni oferują dobrą dokumentację techniczną, laboratoria i szkolenia, które mogą pomóc, mówi.

Alternatywnie możliwości zamkniętego kodu źródłowego mogą być częścią szerszego rozwiązania, takiego jak F5, jeżeli jest to już rozwiązanie wewnętrzne, sugeruje Green.

Zmniejsz ekspozycję

Bądź świadomy i ograniczaj odsłonięte i wrażliwe zasoby. jeżeli organizacja nie ma dostępu do publicznego Internetu, może potrzebować jedynie „prostego i jednoznacznego” filtrowania danych wejściowych. Usługi sieciowe i publiczne dostępne w Internecie dla konsumentów lub stron trzecich wymagają bardziej wyrafinowanych funkcji filtrowania danych wejściowych, które mają swoją cenę.

Ochrona przed Yahoo! filtruj boty lub ruch kupujących rozproszona odmowa usługi (DDoS) może wymagać „dużych inwestycji” – podkreśla Green.

„Nie chodzi tu konkretnie o zgodność, ale o ogólny poziom bezpieczeństwa” – dodaje. „Jeśli wszystko, na co jesteś narażony, to być może partnerskie API [application programming interface]możesz po prostu potrzebować trochę Ochrona API które mogą weryfikować żądania.”

Nie należy także podnosić i zmieniać dotychczasowego myślenia. Na przykład wdrożenie pełnej zapory ogniowej lub urządzeń zapory nowej generacji w celu utworzenia segmentów chmury jest kosztowne i nieefektywne. Lepiej szukać technologii korzystających z atrybutów natywnych dla chmury, takich jak etykiety lub tagi, które można migrować wraz z obciążeniem, mówi Green.

Kris Lovejoy, globalny lider ds. bezpieczeństwa i odporności w firmie Kyndryl, uważa, iż bezpieczeństwo chmury jest często hamowane przez wyzwania związane ze starszą wersją i częściowo dlatego lata temu mówiono o „ogromnych korzyściach w zakresie bezpieczeństwa”, obok wydajności i skalowalności chmury, nie rozegrały się tak, jak przewidywano.

Często zaniedbywano potrzebę refaktoryzacji aplikacji tak, aby były natywne w chmurze.

„Refaktoryzacja może być bardzo trudna dyskusja z zarządami i kadrą kierowniczą” – mówi. „Ale starsze aplikacje zawierają zakodowane na stałe dane uwierzytelniające, niepewne konfiguracje, przestarzałe metody szyfrowania i często po przejściu do chmury konteneryzacja.“

Starsze aplikacje często mogą wykazywać te same luki w zabezpieczeniach, jakie występowałyby w środowisku lokalnym, na które nakłada się zamknięta złożoność konteneryzacji. Konteneryzacja sama w sobie jest źródłem „ogromnych ilości” potencjalnych zagrożeń związanych z konfiguracją, wyjaśnia Lovejoy.

Chociaż organizacje zdają sobie sprawę z problemów związanych z bezpieczeństwem, sposób, w jaki aplikacje – często słabo działające starsze rozwiązania – oraz środowiska zostały zbudowane i wdrożone, często pozostawiał ogromne ilości dług techniczny.

Jak daleko są niektórzy z nich? jeżeli chodzi o procesy rozwoju chmury, Grupa ds. Strategii Przedsiębiorstwa ankieta wykazała, iż jedna trzecia zespołów ds. bezpieczeństwa respondentów miała niewystarczającą widoczność i kontrolę, nie sprawdzała kontroli bezpieczeństwa i testowania wydań, nie stosowała spójnych procesów bezpieczeństwa między zespołami, pomijała zabezpieczenia, aby dotrzymać terminów, lub była wdrażana z błędną konfiguracją, lukami w zabezpieczeniach i „innymi problemami związanymi z bezpieczeństwem”.

Zapewnij podstawy dźwięku

Lovejoy zauważa, iż jest to wielokrotność hybrydowy środowiska chmurowe wymagają integracji, aby zapewnić niezbędną przenośność i interoperacyjność. Często cierpi na tym choćby marzenie o zaawansowanej analityce.

„Ta złożoność spowodowała całkowicie nieoczekiwane koszty. Nie został on jednak zoptymalizowany pod kątem chmury” – mówi Lovejoy. „Mają nieefektywne wykorzystanie zasobów, słabe wykorzystanie oraz wyższe koszty chmury i hostingu ze względu na ogromne zużycie”.

Jeśli można tak powiedzieć, wpadli w swego rodzaju pułapkę ubóstwa IT. W takich okolicznościach wydatki na bezpieczeństwo mogą wydawać się niechcianym dodatkiem.

Dla Lovejoy najlepszym rozwiązaniem może być wycofanie się z tego, co często nazywa się modernizacją – cofanie się – w celu zbudowania silniejszego fundamentu, na którym ostatecznie można będzie budować. choćby jeżeli oznacza to przejście na chmurę prywatną lub lokalną, ponowne uruchomienie dużej chmury będzie mniej istotne.

„Chmura może zapewniać korzyści, bezpieczeństwo i odporność, ale organizacja może potrzebować odpowiednich inwestycji w faktyczną refaktoryzację aplikacji” – mówi – „zamiast na przykład łączenia wielu mechanizmów kontroli bezpieczeństwa”.

Jest to „szczególnie istotne”, biorąc pod uwagę rozszerzenie i zakres powstających regulacji, w tym dotyczących wykorzystania danych i przejrzystości.

Lovejoy sugeruje, iż zamiast skupiać się wyłącznie na bezpieczeństwie oddzielonym od reszty, organizacje muszą przemyśleć, jakie są ich „minimalne opłacalne usługi biznesowe”, aby umożliwić im działanie organizacji, danych i systemów. Zaplanuj to wszystko, a następnie ustal priorytet odporności bezpieczeństwa wokół tego.

Podkreśla, iż właśnie tam organizacje powinny inwestować, aby ostatecznie zoptymalizować koszty chmury, w tym bezpieczeństwo.

“Chwila zero zaufania jest świetny, naprawdę powinien zostać wdrożony w kontekście bardziej nowoczesnej architektury. Weź pod uwagę podstawy – czy masz uwierzytelnianie wieloskładnikowe (MFA), szkolenie i dobre łatanie? – zanim do tego dojdziesz ZTNA [zero-trust network access].”