Jeśli interesujecie się cyberbezpieczeństwem i chcielibyście wykonać testy penetracyjne, to Kali Linux jest właśnie dla Was. Na jakiej wersji Linuxa bazuje Kali? Do czego jeszcze stosuję się tę dystrybucję?

Czym jest Kali Linux?

Kali Linux to dystrybucja systemu operacyjnego Linux zbudowana na Debianie. Jest to wersja typu Live CD, czyli taka, którą uruchamia się bezpośrednio z nośnika zewnętrznego, bez konieczności instalacji na dysku twardym komputera.

Dzięki tej dystrybucji można sprawdzać działanie systemów wykorzystujących architekturę x86 (32 i 64 bit), jak również ARM.

Co więcej, nie trzeba już instalować i konfigurować narzędzi. Dystrybucja Kali Linux zawiera różnorakie narzędzia pozwalające na dokonanie zaawansowanych testów penetracyjnych. Wśród nich można wymienić takie jak Aircrack-ng, John the Ripper, Nmap, a także popularny Wireshark.

Do czego może służyć ta dystrybucja Linuksa?

Ta dystrybucja Linuxa powstała, aby móc gwałtownie i skutecznie dokonywać testów penetracyjnych, czyli kontrolowanych ataków na systemy informatyczne. Dzięki temu możliwe jest sprawdzenie i określenie poziomu zabezpieczeń przed cyberatakami.

Audyt taki wskazuje na potencjalne luki w zabezpieczeniach sprzętowych i oprogramowaniu, a także złą konfigurację tychże elementów.

Doskonale sprawdzi się także w przypadku osób zainteresowanych informatyką śledczą oraz inżynierią odwrotną. Twierdzi się także, iż korzystają z niej cyberprzestępcy, aby sprawdzać systemy, do których chcą uzyskać dostęp.

Skąd pobrać Kali Linux?

Odpowiednią do potrzeb dystrybucję Kali Linux można pobrać bezpośrednio ze strony projektu.

Kliknij obrazek, aby go powiększyć

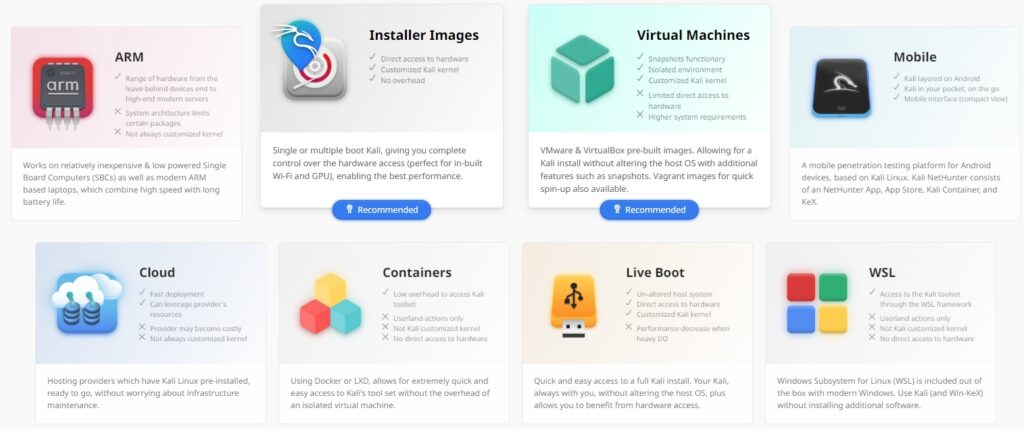

Kliknij obrazek, aby go powiększyćDo wyboru są wersje obrazów zapewniające najwyższą wydajność, ale też gotowe wirtualne maszyny typu VMware oraz VirtualBox. Bez problemu można skorzystać także z wersji na platformy mobilne pracujące pod kontrolą Androida. Są także inne wersje, z których mogą korzystać informatycy chcący mieć jak najlepszą kontrolę nad bezpieczeństwem infrastruktury, którą zarządzają.

Ważne jest także to, iż dostępna jest obszerna dokumentacja pozwalająca na rozwianie wątpliwości, jakie mogą przyjść do głowy zarówno początkującym, jak i zaawansowanym użytkownikom.