Grupa hakerska znana jako PoisonSeed prowadzi zaawansowaną kampanię phishingową, która omija zabezpieczenia kluczy bezpieczeństwa FIDO2. Przestępcy nie wykorzystują błędów w samym protokole, ale nadużywają legalnej funkcji logowania między urządzeniami (cross-device sign-in) w standardzie WebAuthn, aby skłonić użytkowników do zatwierdzania fałszywych żądań logowania.

Na czym polega atak?

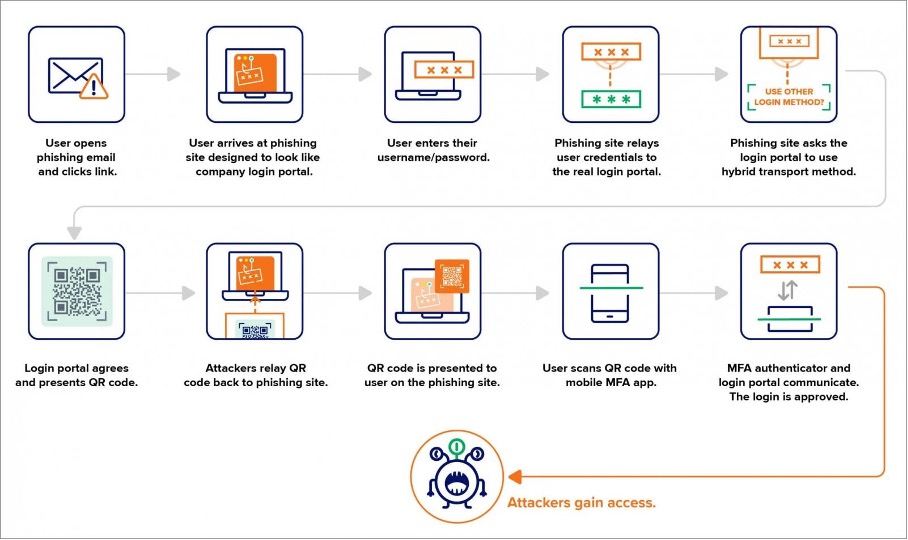

Zespół analityków z firmy Expel zaobserwował, iż atak rozpoczyna się od przekierowania ofiary na fałszywą stronę logowania, łudząco przypominającą znane portale, takie jak Okta czy Microsoft 365. Po wpisaniu przez użytkownika danych logowania są one użyte do logowania na prawdziwym portalu w czasie rzeczywistym dzięki techniki adversary-in-the-middle (AiTM).

Zamiast klasycznego uwierzytelnienia z użyciem fizycznego klucza FIDO2 atakujący inicjują proces logowania z użyciem funkcji autoryzacji między urządzeniami – czyli mechanizmu, który umożliwia zatwierdzanie logowania na jednym urządzeniu (np. komputerze) dzięki drugiego (np. telefona) poprzez Bluetooth lub zeskanowanie kodu QR.

Phishingowy backend instruuje prawdziwy portal logowania, by wygenerował kod QR, który następnie trafia na stronę phishingową i jest wyświetlany użytkownikowi. Niczego nieświadoma ofiara skanuje kod swoim telefonem – i tym samym zatwierdza dostęp dla atakującego.

Źródło: expel.com

Źródło: expel.comTen sposób działania omija fizyczny kontakt z kluczem FIDO2, a tym samym newralgiczny mechanizm chroniący przed phishingiem. Co ważne, nie jest to luka w samym FIDO2 – to nadużycie legalnej funkcji, która wprowadza „downgrade” bezpieczeństwa poprzez zmianę kanału autoryzacji.

Aby ograniczyć ryzyko podobnych ataków, zaleca się:

- Ograniczenie lokalizacji geograficznych, z których możliwe jest logowanie, oraz ustanowienie procesu rejestracji dla osób podróżujących.

- Regularny audyt kluczy FIDO – zwracaj uwagę na rejestracje nowych kluczy z nietypowych lokalizacji lub od nieznanych producentów.

- Wymuszanie autoryzacji przez Bluetooth w przypadku logowania między urządzeniami – znacznie utrudnia to zdalne ataki phishingowe.

Dodatkowy wektor ataku

W osobnym incydencie zaobserwowanym przez Expel atakujący po przejęciu konta – najprawdopodobniej poprzez phishing i zresetowanie hasła – zarejestrowali własny klucz FIDO, uzyskując trwały dostęp. W tym przypadku nie użyto kodów QR ani technik socjotechnicznych.

Podsumowanie

Takie ataki pokazują, iż choćby technologie odporne na phishing – jak FIDO2 – mogą zostać skutecznie zhakowane, jeżeli atakujący zmanipuluje ofiarę, by zatwierdziła nieautoryzowane logowanie. Kluczem do obrony jest zawsze edukacja użytkowników, monitoring aktywności oraz odpowiednia konfiguracja systemów uwierzytelniania.