Nie samymi podatnościami żyje cybersecurity. Dlatego postaraliśmy się by tydzień, w którym niemal wszyscy twórcy systemu oraz urządzeń publikują biuletyny bezpieczeństwa, nie został zdominowany informacjami o podatnościach i aktualizacjach. Nas zaciekawiły ataki powiązane z dynamicznie rozwijającymi się potrzebami korzystania z narzędzi AI – tym razem to LLMjacking. Poza tym mamy trochę świeżych informacji o zaawansowanych atakach powiązanych z rosyjskimi grupami i nowe kampanie phishingowe w Polsce. O czym jeszcze warto wiedzieć?

Na skróty:

- Temat tygodnia: DeepSeek pada ofiarą LLMjackingu

- Zaawansowane zagrożenia: Kampanie SANDWORM: Dark Crystal RAT + BadPilot

- Cybercrime: Aresztowania w grupie ransomware 8base

- Cyberwar: Ataki rosyjskich grup na chmurowe usługi Microsoft

- Złośliwe oprogramowanie: Phishing ze złośliwym oprogramowaniem w tle

- Oszustwa i podszycia: Dark Cloud z pierwsza kampanią w Polsce

- CVE Tygodnia: CVE-2024-52875 – podatność 1-click w GFI KerioControl

Temat tygodnia

DeepSeek pada ofiarą LLMjackingu

LLMjacking to atak nazwany przez firmę Sysdig polegający na wykorzystaniu ukradzionych poświadczeń do chmurowych modeli LLM.

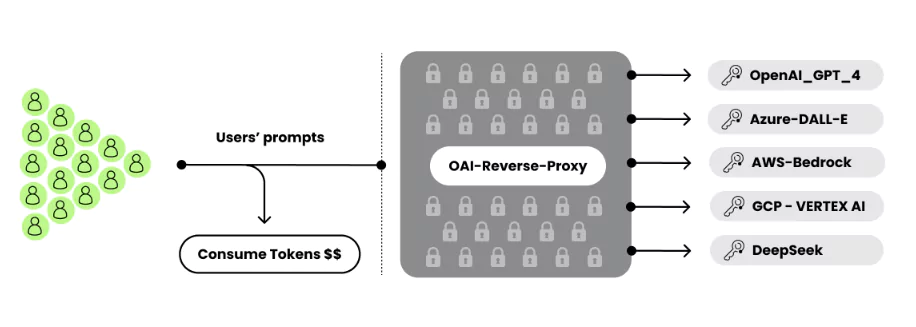

Do LLMjackingu wykorzystuje się ORP (OAI Reverse Proxy). To reverse proxy dla wielu API od różnych dostawców. ORP może być skonfigurowane jako Nginx dla domen wskazanych przez użytkownika lub generowanych dynamicznie (TryCloudflare) co utrudnia wykrycie i blokowanie ORPów.

ORP pozwala także na mierzenie statystyk: liczba dostępnych kluczy API dla danego dostawcy, liczba zużytych tokenów, wystawione endpointy dla danych API.

Źródło: https://sysdig.com/blog/llmjacking-targets-deepseek

Dla niektórych ORP istnieją dedykowane kanały sprzedaży, oferujące dostęp do nich w wysokości 30$ za miesiąc. To stosunkowo niska cena mając na uwadze koszt zasobów chmurowych w przypadku bezpośredniego korzystania z API. Nadużycia spowodowane korzystaniem z ukradzionych poświadczeń na cały ORP wskazany w artykule to około 50 tysięcy USD (w zależności od ilości zużytych tokenów, liczonych z input i output do/z modelu).

Biorąc pod uwagę wszystkie klucze API w danym ORP koszt ten jest zaniżony, ponieważ każdy zużyty token (słowo) jest traktowany jako input w implementacji ORP. Tokeny outputowe jako odpowiedź modelu są jednak droższe od inputowych, stąd zaniżenie.

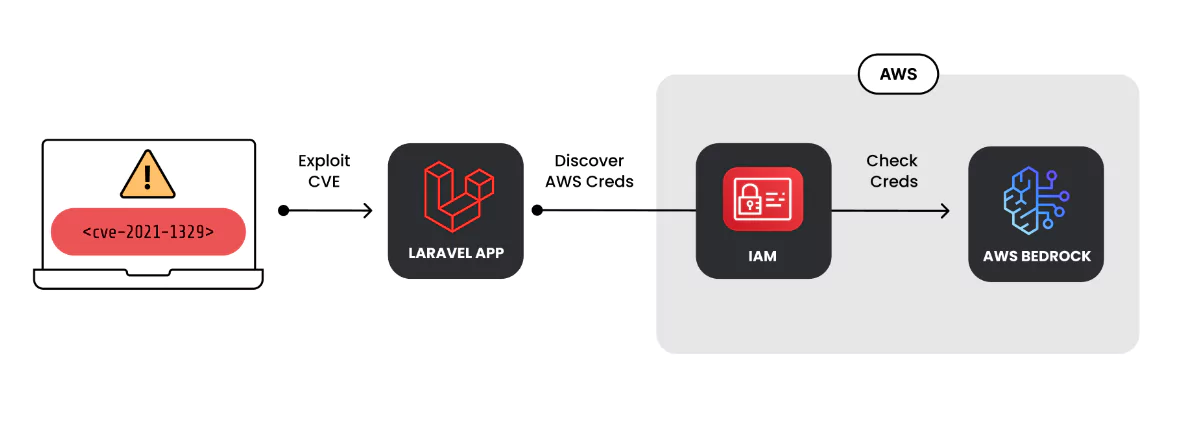

Researcherzy podają także, iż poświadczenia zdobywane są poprzez podatne serwisy, takie jak Laravel (CVE 2021-3129) lub dzięki poświadczeniom pozostawionym w repozytoriach. Po ich zdobyciu atakujący sprawdzają ke pod względem możliwości dostępu do serwisów AI. Następnie, ukrywając swoje usługi w postaci ORP za domenami TryCloudFlare, sprzedają dostęp do ORP na forach.

Źródło: https://sysdig.com/blog/llmjacking-targets-deepseek

Wspomniany DeepSeek również trafił do ORP jako nowe API już kilka dni po opublikowaniu flagowego modelu. Nie jest on jednak „faworyzowany” w stosunku do innych API – użytkownicy chętnie korzystają z modeli takich jak GPT-4o czy GPT4-32k.

Więcej informacji: https://sysdig.com/blog/llmjacking-targets-deepseek

Wybrane zagrożenia tygodnia

Zaawansowane zagrożenia

Kampanie Sandworm: Dark Crystal RAT + BadPilot

Sandworm, znana również jako APT44, Telebots, Voodoo Bear, IRIDIUM, Seashell Blizzard i Iron Viking, to zaawansowana grupa cyberprzestępcza. Powiązana jest z rosyjskim wywiadem wojskowym GRU, konkretnie z Jednostką Wojskową 74455. Działając od co najmniej 2009 r. zasłynęła z przeprowadzania destrukcyjnych ataków w sieci. Wykorzystuje zaawansowane techniki, takie jak zero-day exploits, spearphishing oraz złośliwe oprogramowanie, aby prowadzić cyberszpiegostwo i cyberwojnę.

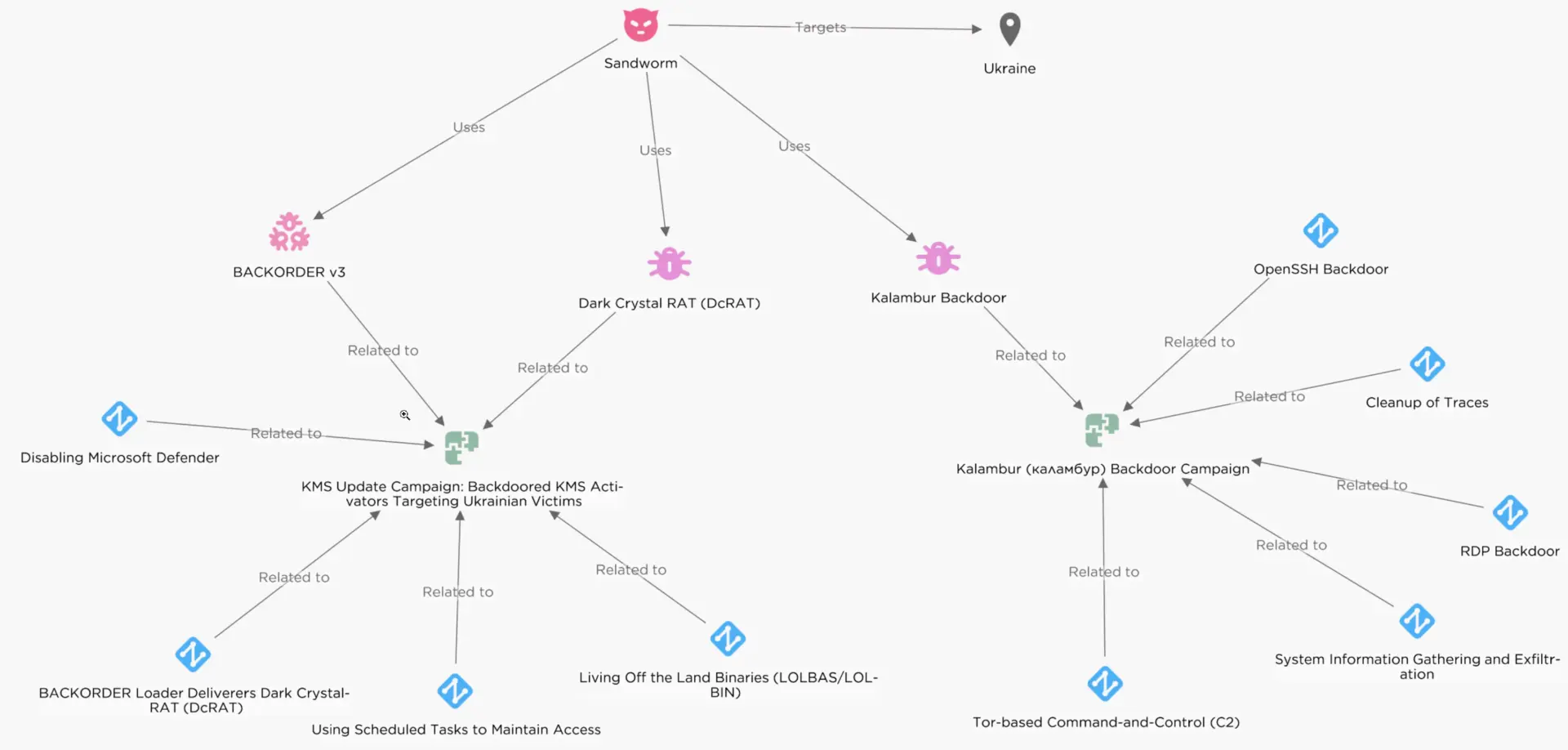

W ostatnim tygodniu otrzymaliśmy opisy techniczne dwóch długotrwałych kampanii prowadzonych przez Sandworm. Pierwsza z nich podszywając się pod narzędzia KMD i instalując DarkCrystal RAT wymierzona był przede wszystkim w użytkowników na Ukrainie. Druga analiza opisuje sposób pozyskiwania dostępu do infrastruktury podmiotów w krajach anglojęzycznych. Obie analizy są techniczne i można na ich podstawie zrozumieć taktykę działania grupy i jej techniki, a tym samym przenieść te informacje na wzmocnienie swojej cyberobrony.

Strojanizowany KMS

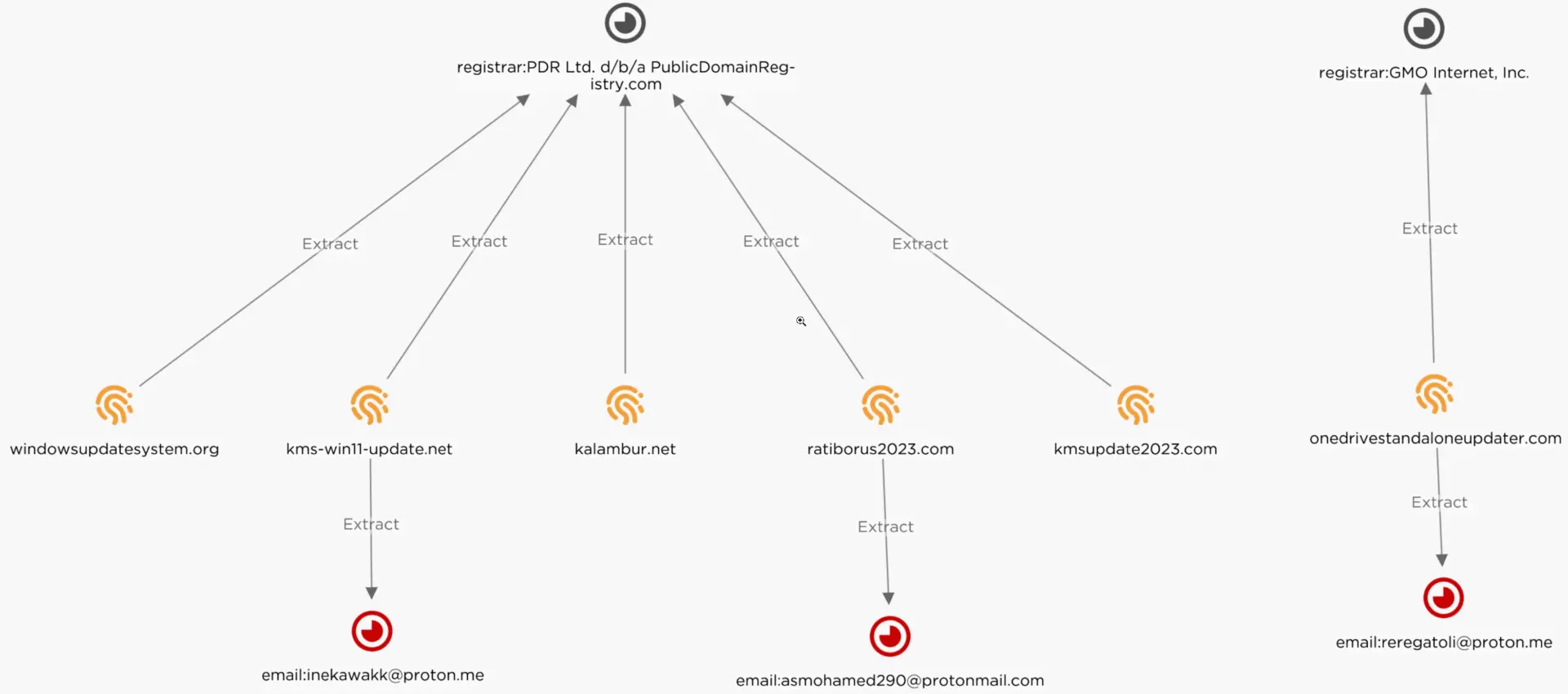

W lutym 2025 roku firma EclecticIQ ujawniła kampanię prowadzoną przez Sandworm, skierowaną przeciwko ukraińskim użytkownikom systemu Windows. Atak polegał na dystrybucji zainfekowanych narzędzi do aktywacji Microsoft Key Management Service (KMS) za pośrednictwem platform torrentowych. Po pobraniu i uruchomieniu takiego narzędzia użytkownik nieświadomie instalował złośliwe oprogramowanie Backorder, które następnie wprowadzało na system zdalny dostęp Dark Crystal RAT (DcRAT). DcRAT umożliwia atakującym przejęcie kontroli nad systemem, kradzież danych oraz prowadzenie działań szpiegowskich. Analiza wykazała, iż kampania ta trwa prawdopodobnie od końca 2023 r. i jest skierowana głównie do ukraińskich użytkowników korzystających z nielegalnego oprogramowania, co czyni ich podatnymi na tego typu ataki.

Źródło: https://blog.eclecticiq.com/sandworm-apt-targets-ukrainian-users-with-trojanized-microsoft-kms-activation-tools-in-cyber-espionage-campaigns

Ze względu na trudności ekonomiczne oraz trwający konflikt zbrojny, na Ukrainie powszechne jest korzystanie z nielegalnego pirackiego oprogramowania, choćby w instytucjach rządowych. Według raportu Business Software Alliance (BSA) z 2018 roku aż 80% systemu w ukraińskim sektorze publicznym jest nielegalne. Ta sytuacja stwarza szerokie pole do ataku dla grup takich jak Sandworm, które mogą wprowadzać złośliwe oprogramowanie do popularnych nielegalnych narzędzi wykorzystywanych przez użytkowników.

Analitycy EclecticIQ zidentyfikowali siedem odrębnych kampanii dystrybucji złośliwego systemu powiązanych z tą samą grupą, wykorzystujących podobne metody i przynęty. Najnowsza, ze stycznia 2025, wykorzystuje domeny o nazwach zbliżonych do legalnych (tzw. typosquatting) oraz nieco zmodyfikowane techniki pobierania i uruchamiania wspominanego wyżej DcRAT, używanego przez grupę Sandworm.

Źródło: https://blog.eclecticiq.com/sandworm-apt-targets-ukrainian-users-with-trojanized-microsoft-kms-activation-tools-in-cyber-espionage-campaigns

Po pobraniu i uruchomieniu zainfekowanego narzędzia KMS, użytkownik widzi fałszywy interfejs aktywacji systemu Windows. W tle jednak uruchamiany jest złośliwy ładunek – Backorder, napisany w języku Go. Dezaktywuje on Windows Defender dzięki poleceń PowerShell, a następnie instaluje Dark Crystal RAT. DcRAT umożliwia atakującym przejęcie kontroli nad systemem, kradzież danych, monitorowanie aktywności użytkownika oraz utrzymanie stałego dostępu do zainfekowanego komputera.

Ta kampania podkreśla ryzyka związane z korzystaniem z nielegalnego oprogramowania, które może być nośnikiem złośliwego kodu.

BadPilot

Zespół ds. bezpieczeństwa firmy Microsoft opublikował raport ujawniający szczegóły dotyczące kampanii BadPilot, prowadzonej przez podgrupę znaną jako Seashell Blizzard, będącą częścią rosyjskiej grupy hakerskiej Sandworm. Operacja ta trwająca od co najmniej 2021 r., skupiała się na uzyskiwaniu początkowego dostępu do sieci ofiar na całym świecie, z naciskiem na kraje anglojęzyczne, jak Stany Zjednoczone, Wielka Brytania, Kanada i Australia. Głównymi celami BadPilot była infiltracja sieci organizacji z kluczowych sektorów, takich jak energetyka, telekomunikacja, transport i logistyka, przemysł zbrojeniowy oraz instytucje rządowe.

Po uzyskaniu dostępu grupa przekazywała kontrolę nad zainfekowanymi systemami innym jednostkom Sandworm, prowadzącym dalsze działania szpiegowskie lub destrukcyjne.

BadPilot wykorzystuje znane niezałatane luki w oprogramowaniu, by uzyskać dostęp do systemów ofiar. Do najczęściej wykorzystywanych podatności należą:

- Luki w Microsoft Exchange

- Luki w Fortinet FortiClient EMS

- Luki w narzędziu zdalnego dostępu ConnectWise ScreenConnect

Po pomyślnym wykorzystaniu luk następuje instalacja oprogramowania, zapewniającego trwały dostęp do systemu, często korzystając z legalnych narzędzi zdalnego dostępu, takich jak Atera Agent czy Splashtop Remote Services. Dodatkowo w celu ukrycia swojej aktywności BadPilot konfiguruje zainfekowane maszyny do komunikacji poprzez sieć Tor, co utrudnia ich wykrycie i śledzenie.

Początkowo w 2022 r. działania BadPilot były skoncentrowane niemal wyłącznie na Ukrainie. Jednak już rok później grupa rozszerzyła swoje operacje na skalę globalną, by w 2024 r. skupić się szczególnie na krajach anglojęzycznych, takich jak USA, Wielka Brytania, Kanada i Australia. Ta zmiana wskazuje na rosnące zainteresowanie grupy infrastrukturą krytyczną w tych regionach oraz potencjalne przygotowania do przyszłych operacji szpiegowskich lub destrukcyjnych.

Więcej informacji:

https://blog.eclecticiq.com/sandworm-apt-targets-ukrainian-users-with-trojanized-microsoft-kms-activation-tools-in-cyber-espionage-campaigns

https://www.microsoft.com/en-us/security/blog/2025/02/12/the-badpilot-campaign-seashell-blizzard-subgroup-conducts-multiyear-global-access-operation

Cybercrime

Aresztowania w grupie ransomware 8base

Skoordynowana międzynarodowa operacja organów ścigania wspierana przez Europol i Eurojust doprowadziła do zatrzymania czterech osób kierujących grupą ransomware 8Base. Zatrzymani – wszyscy narodowości rosyjskiej – są podejrzani o wykorzystywanie złośliwego systemu Phobos do wymuszania okupów od ofiar na całym świecie. W ramach operacji zabezpieczono również 27 serwerów powiązanych z tą grupą przestępczą.

Grupa 8Base działająca od 2023 roku stosowała model podwójnego wymuszania, grożąc zarówno zaszyfrowaniem danych, jak i ich upublicznieniem w przypadku braku zapłaty okupu. Ich ofiarami były głównie małe i średnie przedsiębiorstwa z różnych sektorów, w tym finansowego, produkcyjnego, IT oraz opieki zdrowotnej, zlokalizowane w USA, Brazylii i Wielkiej Brytanii.

Phobos, po raz pierwszy wykryty w grudniu 2018, stał się popularnym narzędziem wśród cyberprzestępców ze względu na model Ransomware-as-a-Service (RaaS), umożliwiającym szerokie zastosowanie złośliwego systemu choćby przez osoby z minimalną wiedzą techniczną. W przeciwieństwie do innych grup atakujących duże korporacje, Phobos koncentrował się na małych i średnich firmach, często pozbawionych odpowiednich zabezpieczeń.

Operacja przeciwko 8Base była częścią szerszych działań wymierzonych w grupy związane z ransomware Phobos. W czerwcu 2024 administrator Phobos został zatrzymany w Korei Południowej i już w listopadzie ekstradowany do Stanów Zjednoczonych. Wcześniej, w 2023 r. najważniejszy współpracownik Phobos został aresztowany we Włoszech na podstawie francuskiego nakazu aresztowania. Dzięki tym działaniom organy ścigania ostrzegły ponad 400 firm na całym świecie o potencjalnych atakach ransomware.

W międzynarodową operację zaangażowane były organy ścigania z 14 krajów, w tym Polski, reprezentowanej przez Centralne Biuro Zwalczania Cyberprzestępczości (CBZC). Europol odegrał kluczową rolę w koordynacji działań i wymianie informacji między poszczególnymi krajami, co umożliwiło skuteczne działania przeciwko grupie 8Base.

Więcej informacji:

https://www.europol.europa.eu/media-press/newsroom/news/key-figures-behind-phobos-and-8base-ransomware-arrested-in-international-cybercrime-crackdown

https://www.justice.gov/usao-md/pr/phobos-ransomware-affiliates-arrested-coordinated-international-disruption

https://cbzc.policja.gov.pl/bzc/aktualnosci/501,Glowne-osoby-stojace-za-atakami-ransomware-Phobos-i-8Base-zatrzymane-w-ramach-mi.html

Więcej informacji:

https://securelist.com/sparkcat-stealer-in-app-store-and-google-play/115385/a>

Cyberwar

Ataki rosyjskich grup na chmurowe usługi Microsoft

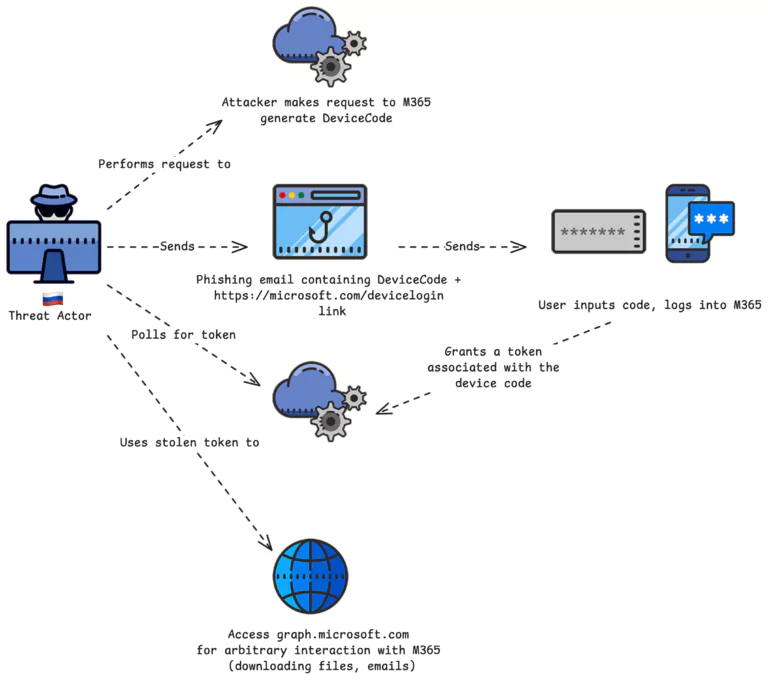

Analitycy z firmy Volexility opublikowali raport dotyczący aktywności rosyjskich grup przestępczych w tegorocznych atakach na usługi chmurowe Microsoftu. Celem było przejęcie kont Microsoft 365 (M365) przez phishing z wykorzystaniem uwierzytelniania dzięki kodu urządzenia (Device Code Authentication). Rosyjscy aktorzy zagrożeń podszywali się pod różne osoby, w tym przedstawicieli Departamentu Stanu USA, Ministerstwa Obrony Ukrainy, Parlamentu Europejskiego oraz znanych instytucji badawczych. Tematyka wiadomości często nawiązywała do aktualnych wydarzeń politycznych, takich jak zmiany administracyjne w Stanach Zjednoczonych i ich potencjalny wpływ na inne kraje.

Warto podkreślić, iż jeżeli atak z użyciem kodu urządzenia ma się udać, musi zostać przeprowadzony praktycznie w czasie rzeczywistym. Generowane kody urządzenia, o które atakujący prosili ofiary w phishingu, są bowiem ważne przez 15 minut od momentu ich utworzenia.

Źródło: https://www.volexity.com/wp-content/uploads/2025/02/Volexity-Blog-Device-Code-Diagram-768×681.png

Po pomyślnym przejęciu konta atakujący stosowali różne techniki dostępu do danych ofiary, jak skrypty czy natywne aplikacje. Korzystali również z infrastruktury opartej na serwerach VPS oraz sieci Tor, co wskazuje na zautomatyzowany charakter działań, potwierdzony przez użycie python-requests/2.25.1 jako user-agenta podczas pobierania plików z OneDrive. Wszystkie obserwowane kampanie łączyło wykorzystanie uwierzytelniania dzięki kodu urządzenia.

Volexility ocenia, iż opisywane ataki są dziełem rosyjskich aktorów zagrożeń w ramach trzech różnych grup: APT29 oraz niezidentyfikowanych grup oznaczonych jako UTA0304 i UTA0307 – choć niewykluczone są też powiązania wszystkich ataków z jednym operatorem.

Więcej informacji:

https://www.volexity.com/blog/2025/02/13/multiple-russian-threat-actors-targeting-microsoft-device-code-authentication

Złośliwe oprogramowanie

Phishing ze złośliwym oprogramowaniem w tle

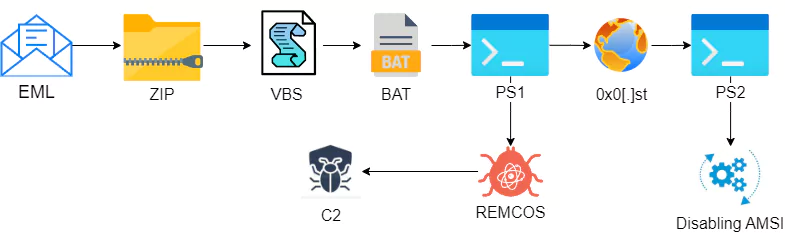

W ubiegłym tygodniu opisywaliśmy na naszych łamach kampanię phishingową podszywającą się pod BNP Paribas Bank Polska S.A. W jej ramach przestępcy dostarczali na urządzenia końcowe ofiar złośliwe oprogramowanie do kradzieży danych – Remcos.

Na szczególną uwagę zasługuje kampania, w której na skrzynki użytkowników trafiała skarga, dotycząca naruszenia praw własności intelektualnej. W wiadomości załączony był plik archiwum o nazwie Dowody_naruszenia_praw_własności_intelektualnej.zip, wewnątrz którego znajdowała się złośliwa aplikacja. W ataku wykorzystany był HeartCrypt, czyli narzędzie pozwalające na pakowanie i ukrywanie złośliwego kodu w modelu usługowym (Packer-as-a-Service). Znana przede wszystkim ze współpracy z operatorami LummaStealer, w tym wypadku dostarczał na stacje ofiar inne rodziny malware, takie jak Rhadamanthys, Remcos czy AsyncRAT. Warto odnotować, iż podszycie z wykorzystaniem praw własności to międzynarodowa kampania zidentyfikowana także we Włoszech. Podkreśla to dywersyfikację operacji prowadzonych choćby w ramach pojedynczej kampanii phishingowej i dowodzi, iż użycie różnych wersji językowych w przygotowaniu wiarygodnych podszyć i wyłudzeń staje się dla przestępców coraz mniejszym wyzwaniem.

Więcej informacji:

https://cert.orange.pl/ostrzezenia/ostrzezenie-dotyczace-kampanii-remcos-rat

https://x.com/JAMESWT_MHT/status/1881642391373005030

Oszustwa i podszycia

Dark Cloud z pierwsza kampanią w Polsce

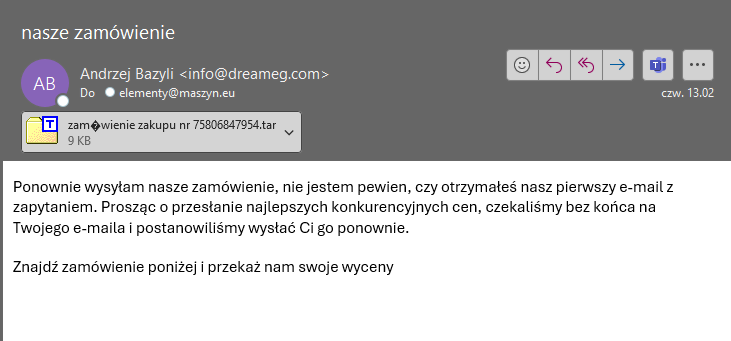

Pod koniec tygodnia mogliśmy obserwować kampanię phishingową, gdzie na skrzynki e-mail rozsyłana była wiadomość imitująca zamówienie. Miała ona na celu skłonienie użytkownika do interakcji z załączonym dokumentem i w efekcie uruchomienia złośliwego oprogramowania.

Tekst wiadomości, choć napisany w języku polskim, został prawdopodobnie skonstruowany przy użyciu nieudolnego tłumacza internetowego, o czym świadczy wykorzystanie zwrotów niespotykanych w podobnych wiadomościach biznesowych (np. „czekaliśmy bez końca”). Dodatkowym błędem językowym było posługiwanie się naprzemiennie liczbą pojedynczą oraz mnogą.

Złośliwe oprogramowanie uruchamiane w łańcuchu infekcji to Dark Cloud Stealer. Malware ten od 2023 r. jest sprzedawany jako usługa. Bieżąca kampania stanowi pierwszy przypadek wykorzystania tego narzędzia przeciw użytkownikom w Polsce. Dark Cloud posiada możliwości kradzieży poświadczeń z rozmaitych aplikacji i narzędzi takich jak przeglądarki, narzędzia VPN czy aplikacje kryptowalut. Potrafi wykradać listy kontaktów i historie konwersacji pocztowych, a także dokumenty przechowywane na zainfekowanym urządzeniu. Zebrane dane wysyłane są do przestępców przez kanał Telegram lub wiadomości SMTP.

CVE tygodnia

CVE-2024-52875. Podatność 1-click w GFI KerioControl

Tydzień obfitował w wiele publikacji o zidentyfikowanych podatnościach – mieliśmy biuletyn bezpieczeństwa Microsoft (tzw. Patch Tuesday), informacje o podatnościach w produktach Fortinet, Ivanti, czy SonicWall. Wszędzie znalazła się jakaś krytyczna podatność. To już jest naszym stałym elementem w krajobrazie cyberzagrożeń.

W tym tygodniu wybraliśmy nieco inną podatność. CVE-2024-52875 to HTTP Response Splitting w oprogramowaniu GFI KerioControl. Pochodzi z końcówki 2024, jednak w tej chwili zidentyfikowaliśmy jej aktywne wykorzystywanie. Problem dotyczy popularnego rozwiązania firewall i Unified Threat Management (UTM). Urządzenia te są popularne w Polsce, a opisany atak jest łatwy do przeprowadzenia. Podatność występuje wersji od 9.2.5 do 9.4.5 i polega na niewłaściwej walidacji parametru „dest” w kilku ścieżkach URI interfejsu webowego KerioControl:

/nonauth/addCertException.cs

/nonauth/guestConfirm.cs

/nonauth/expiration.cs

Brak odpowiedniej sanityzacji tego parametru umożliwia ataki typu HTTP Response Splitting, które mogą prowadzić do przekierowań Open Redirect oraz Reflected Cross-Site Scripting (XSS). Początkowo oceniano tę podatność jako niskiego ryzyka ze względu na konieczność interakcji użytkownika. Jednak dalsze analizy wykazały, iż można ją wykorzystać do przeprowadzenia ataków Remote Code Execution (RCE) dzięki dziewięcioletniego exploita, co podnosi jej ocenę do wysokiego poziomu zagrożenia (8.8). Atakujący manipulując parametrem „dest” mogą wstrzykiwać złośliwe nagłówki HTTP, prowadząc do wykonania dowolnego kodu na urządzeniu ofiary.

By wyeliminować słabość urządzenia zaleca się natychmiastową aktualizację systemu KerioControl do najnowszej wersji oraz monitorowanie oficjalnych komunikatów od GFI Software w celu uzyskania dalszych informacji i poprawek bezpieczeństwa.

Więcej informacji:

https://karmainsecurity.com/hacking-kerio-control-via-cve-2024-52875

https://censys.com/cve-2024-52875