Koniec maja przyniósł interesujące raporty, analizę globalnej kampanii phishingowej podszywającej się pod narzędzia AI oraz nową rosyjską grupę APT. Do Polski dotarło nowe złośliwe oprogramowanie na urządzenia mobilne, co nie umknęło uwadze analityków, ponadto obserwowaliśmy też kontynuację ataków phishingowych na polskich przedsiębiorców. Przyjrzeliśmy się także szczególnemu wzrostowi liczby komunikatów o incydentach i wyciekach, które mogą dotyczyć Polaków. W sekcji CVE Tygodnia nie zabrakło podatności, ale tym razem bez CVE. O tym co jeszcze działo się w minionym tygodniu przeczytacie poniżej.

Na skróty:

- Temat tygodnia: Crocodilus już w Polsce – fałszywa aplikacja IKO Lokata i nie tylko.

- Zaawansowane zagrożenia: Laundry Bear/Void Blizzard – analiza nowej rosyjskiej grupy APT.

- Cybercrime: Więcej wycieków, incydentów i awarii – jakie mogą być skutki?

- Oszustwa i podszycia: Gov/play/home: Kampania wyłudzająca dostęp do kont pocztowych.

- Cyberwar: Raport „Wojna i cyberprzestrzeń: Trzy lata walki i lekcje dla globalnego bezpieczeństwa”.

- Złośliwe oprogramowanie: Kampanie z podszyciami pod narzędzia oparte na AI.

- CVE Tygodnia: MFSA-TMP-2025-0001 – krytyczna podatność w przeglądarkach Firefox jeszcze bez numeru CVE.

Temat tygodnia

Crocodilus już w Polsce – fałszywa aplikacja IKO Lokata i nie tylko

Crocodilus to niedawno odkryty trojan bankowy na urządzenia mobilne z systemem Android, który zyskał rozgłos dzięki zaawansowanym technikom przejmowania urządzeń i kradzieży danych.

Początkowo został zidentyfikowany przez badaczy ThreatFabric w kampaniach skierowanych na Hiszpanię i Turcję. W ostatnich tygodniach dotarł też do Polski podszywając się pod aplikacje, IKO Lokata, Play24 czy AllegroPromo.

Rys. Reklama inicjująca łańcuch infekcji.

Rys. Reklama inicjująca łańcuch infekcji.

Głównym kanałem dystrybucji były reklamy sponsorowane na Facebooku. Podszywały się pod aplikację IKO Lokata banku PKO BP i promowały fałszywe oferty finansowe, m.in. lokaty z bonusem 500 zł.

Motywacja finansowa i imitacja znanej marki wskazują na zaawansowaną socjotechnikę skierowaną do użytkowników urządzeń mobilnych. Potencjalna ofiara skuszona ofertą była przekierowywana do fałszywej witryny, gdzie trafiała na spreparowaną aplikację.

Aplikacje nosiły nazwy w stylu „Lokata IKO”, a ich warstwa graficzna stylizowana była na identyfikację wizualną znanego banku. Reklamy były profesjonalnie przygotowane, często z setkami wyświetleń i pozytywnymi komentarzami, najprawdopodobniej generowanymi automatycznie przez boty.

Malware znajdował się w aplikacjach typu dropper. Po uzyskaniu zgody na uruchomienie usług dostępności automatycznie wyodrębniały one kod i instalowały adekwatny program Crocodilusa. Podszycia nie ograniczały się tylko do fałszywej aplikacji IKO. Zaobserwowano również podszywanie się pod inne znane marki, jak Allegro (aplikacja AllegroPromo), czy Play (aplikacją Play24). W przypadku Allegro użytkownikom prezentowano oferty rabatowe, kierujące na fałszywe strony promocyjne. Stamtąd pobierali spreparowaną aplikację. W przypadku Play24 oszuści symulowali aktualizację aplikacji mobilnej lub ofertę lojalnościową związaną z dodatkowymi gigabajtami. We wszystkich przypadkach zastosowano ten same schemat działania: reklama – fałszywa strona – instalacja aplikacji – nadanie uprawnień – pełne przejęcie kontroli nad urządzeniem.

Crocodilus charakteryzuje się bardzo zaawansowanymi możliwościami technicznymi. Potrafi dynamicznie wyświetlać fałszywe ekrany logowania nad aplikacjami bankowymi, przechwytywać dane logowania i kody PIN, manipulować SMS-ami oraz zdalnie wykonywać polecenia. Ciekawą funkcjonalnością jest wykorzystanie komunikacji HTTPS z serwerem wikimedia.org, z którego pobierano zewnętrzne zasoby graficzne, co miało dodatkowo uwiarygodniać fałszywe interfejsy.

Analiza statyczna wykazała, iż malware sprawdzał także obecność aplikacji zabezpieczających. Sugeruje to implementację mechanizmów wykrywania środowisk testowych i unikania detekcji. Zastosowanie wielu komponentów, dynamiczne pobieranie payloadów i ukrywanie aktywności w systemie Android sprawiają, iż Crocodilus stanowi realne zagrożenie dla przeciętnego użytkownika – szczególnie w przypadku braku aktywnej ochrony i niskiej świadomości zagrożeń.

Z punktu widzenia technicznego Crocodilus jest ewolucją wcześniejszych malware’ów mobilnych takich jak Octo czy Hook. Odróżnia go pełna automatyzacja i bardzo silny komponent socjotechniczny. Operatorzy malware’u z dużą precyzją brali na cel polskich użytkowników – zarówno pod względem języka, jak i lokalnych instytucji finansowych.

Kampania w Polsce pokazuje rosnące zagrożenie ze strony mobilnego złośliwego oprogramowania. Atakuje ono nie tylko urządzenia użytkowników końcowych, ale też z powodzeniem obchodzi zabezpieczenia systemowe i mechanizmy detekcyjne. Użytkownicy urządzeń Android powinni zachować szczególną ostrożność wobec wszelkich reklam finansowych w mediach społecznościowych, a przede wszystkim unikać instalowania aplikacji spoza oficjalnych źródeł.

Na poziomie organizacyjnym rekomendujemy prowadzenie kampanii uświadamiających dotyczących technik socjotechnicznych wykorzystywanych w kampaniach mobilnych, a także wdrożenie rozwiązań antymalware zdolnych do detekcji aplikacji wykraczających poza typowe działania użytkownika.

Pojawienie się Crocodilusa to kolejny dowód na to, iż cyberprzestępcy przenoszą swoje działania do ekosystemów mobilnych, a kampanie socjotechniczne osiągają nowy poziom precyzji.

Więcej informacji:

https://medium.com/@mvaks/bombardino-crocodilo-in-poland-analysis-of-iko-lokaty-mobile-malware-campaign-502bd74947f3

https://medium.com/@mvaks/crocodilus-in-the-wild-mapping-the-campaign-in-poland-15d3078eb954

https://cebrf.knf.gov.pl/images/IKO%20Lokata%20Malware%20-%20Analiza.pdf

https://www.threatfabric.com/blogs/exposing-crocodilus-new-device-takeover-malware-targeting-android-devices

Wybrane zagrożenia tygodnia

Zaawansowane zagrożenia

Laundry Bear/Void Blizzard – nowa rosyjska grupa APT w analizach

W maju 2025 roku firma Microsoft oraz holenderskie służby wywiadowcze AIVD i MIVD opublikowały niezależne, ale wzajemnie uzupełniające się raporty na temat nowej rosyjskiej grupy, którą nazwano Void Blizzard (Microsoft) oraz Laundry Bear (AIVD/MIVD). Grupa ta, prawdopodobnie działająca w interesie rosyjskiego wywiadu wojskowego, prowadzi aktywne działania szpiegowskie wymierzone w kraje NATO oraz organizacje wspierające Ukrainę. Charakteryzuje się stosowaniem prostych, ale wysoce skutecznych technik wejściowych oraz unikaniem użycia zaawansowanego malware, co znacznie utrudnia wykrycie ich obecności.

Jednym z pierwszych potwierdzonych incydentów był atak na holenderską policję we wrześniu 2024. Wykorzystano w nim skradziony token sesyjny (pass-the-cookie), by uzyskać dostęp do skrzynki e-mailowej funkcjonariusza i pozyskać wewnętrzną książkę adresową GAL (Global Address List). Śledztwo wskazało, iż był to atak okazjonalny, a ciasteczko mogło pochodzić z wcześniejszej infekcji stealerem i zostać sprzedane na forach cyberprzestępczych. W kwietniu 2025 grupa przeprowadziła szeroko zakrojoną kampanię spearphishingową z użyciem kodów QR, skierowaną do przedstawicieli sektora obronnego i rządowego w Europie. Po kliknięciu kodu, użytkownicy byli przekierowywani do fałszywej strony logowania Entra ID, gdzie przekazywali swoje dane logowania bez świadomości, iż padli ofiarą zaawansowanego ataku AitM (Adversary-in-the-Middle).

Void Blizzard stosuje przede wszystkim dwie techniki pozyskiwania dostępu do systemów ofiar – password spraying oraz spearphishing. Password spraying to technika, która polega na próbach logowania do wielu kont użytkowników przy użyciu popularnych, często używanych haseł. Ataki tego typu przeprowadzane są w sposób rozproszony i powolny, dzięki czemu unika się wykrycia przez systemy bezpieczeństwa. Grupa wykorzystuje tę metodę, celując w pracowników organizacji rządowych, wojskowych i technologicznych, często korzystając z danych kontaktowych zdobytych w poprzednich operacjach. Takie działania pozwalają im skutecznie uzyskać dostęp do kont bez konieczności użycia złośliwego oprogramowania. Drugą istotną techniką stosowaną przez Void Blizzard jest spearphishing, w szczególności wykorzystanie fałszywych zaproszeń na wydarzenia wysokiej rangi, takich jak „European Defence and Security Summit”. W jednej z zaobserwowanych kampanii grupa wysłała e-maile zawierające załącznik PDF z kodem QR, który prowadził do fałszywej strony logowania Microsoft Entra ID (wcześniej Azure AD). Ta wspominany wcześniej atak Adversary-in-the-Middle (AitM), umożliwiający przechwycenie zarówno danych logowania, jak i tokenów sesji, co skutecznie omija standardowe zabezpieczenia MFA.

Po uzyskaniu dostępu Void Blizzard nie instaluje dodatkowego malware ale intensywnie wykorzystuje legalne narzędzia i API, takie jak Microsoft Graph oraz Exchange Web Services (EWS). Umożliwia to enumerację kont użytkowników, odczytanie e-maili, dostęp do dokumentów w SharePoint oraz monitorowanie rozmów prowadzonych w Microsoft Teams. Grupa stosuje również narzędzia takie jak AzureHound do analizy konfiguracji środowisk chmurowych Microsoft Entra ID, identyfikując role, aplikacje i zasoby do potencjalnego wykorzystania w kolejnych etapach ataku.

Void Blizzard reprezentuje nową falę zaawansowanych, ale zarazem minimalistycznych adwersarzy, którzy rezygnują z ciężkiego złośliwego systemu na rzecz technik opartych na legalnych narzędziach i usługach chmurowych. Grupa ta wykazuje specjalizację w atakach na systemy chmurowe, co także jest jednym z zauważalnych przez nas globalnych trendów. Ich działania charakteryzuje niska wykrywalność, wysoka automatyzacja i dokładność w selekcji celów. Microsoft oraz holenderskie służby przygotowały szereg rekomendacji dla organizacji, a do najważniejszych z nich zalicza się:

- Stosowanie MFA (np. FIDO, klucze bezpieczeństwa),

- Monitorowanie i ograniczanie dostępu do API Microsoft Graphi EWS,

- Analizę logów związanych z dostępem z nietypowych lokalizacji i klientów webowych,

- Wdrażanie zasad warunkowego dostępu (Conditional Access Policy).

Więcej informacji:

https://www.aivd.nl/documenten/publicaties/2025/05/27/aivd-en-mivd-onderkennen-nieuwe-russische-cyberactor

https://www.microsoft.com/en-us/security/blog/2025/05/27/new-russia-affiliated-actor-void-blizzard-targets-critical-sectors-for-espionage

Cybercrime

Więcej wycieków, incydentów i awarii – jakie mogą być skutki?

Zeszły tydzień obfitował w informacje o większych i mniejszych incydentach, często skutkujących naruszeniem ochrony danych osobowych. Nie we wszystkich przypadkach oficjalnie poinformowano o przyczynach nieautoryzowanego dostępu lub awarii, więc oficjalnie nie zawsze był to cyberincydent.

Media obiegły informacje między innymi o następujących komunikatach firm:

Adidas – w piątek 23 maja nieautoryzowany podmiot zewnętrzny uzyskał dostęp do niektórych danych klientów za pośrednictwem zewnętrznego dostawcy usług związanych z obsługą klienta. Dane, których dotyczył wyciek to imię, nazwisko, adres e-mail, numer telefonu, płeć oraz data urodzenia.

Aquanet S.A. (wodociągi w Poznaniu) – 29 kwietnia spółka dowiedziała się o wycieku z systemu EBOK. Utrata poufności danych dotyczyła: imion i nazwisk, adresów korespondencyjnych, numerów telefonu oraz adresów e-mail. Komunikat pojawił się na stronie już 30 kwietnia, ale media obiegł dopiero w zeszłym tygodniu.

Komfort S.A. – według oficjalnego komunikatu 26 maja firma doświadczyła incydentu bezpieczeństwa, który tymczasowo wpłynął na działanie niektórych systemów informatycznych. Nie zostały naruszone systemy z danymi osobowymi i kontaktowymi klientów, ale incydent był na tyle poważny, iż sklepy Komfort pozostały zamknięte 27 maja.

Spar – incydent dotyczył systemu odpowiedzialnego za internetowe zamówienia oraz dostawy zakupów. 21 maja doszło do wycieku danych osobowych takich jak imię, nazwisko, numer telefonu, adres e-mail oraz adres dostawy.

Victoria’s Secret – 28 maja amerykańska strona zaczęła wyświetlać komunikat o incydencie bezpieczeństwa, stacjonarne sklepy pozostały otwarte, ale niektóre systemy mogły funkcjonować w ograniczonym zakresie. Zdarzenie dotyczyło prawdopodobnie tylko Stanów Zjednoczonych, ale ze względu na ograniczone informacje publikowane przez firmę, dokładna skala i charakter incydentu są nieznane.

Można odnieść wrażenie, iż incydentów (lub komunikatów o ich zajściu) było w minionym tygodniu więcej, ale pewne określenie powodów takiego nagromadzenia zdarzeń przy dość zdawkowych informacjach ze strony firm jest niemożliwe. Na podstawie informacji o aktualnym krajobrazie zagrożeń można podejrzewać zarówno ataki na łańcuch dostaw, ransomware, insiderów lub błędy w aplikacjach webowych zgłaszane przez analityków. Warto jednak pamiętać, iż tego typu zdarzenia mogą skutkować zwiększonym natężeniem ataków phishingowych, w tym celowanych i dopracowanych ze względu na wzbogacenie ich danymi osobowymi z wycieków. Ataki w których oszust zwraca się przez telefon do ofiary pełnym imieniem i nazwiskiem, a do tego zna jej wiek oraz ulubione marki, mogą być bardziej przekonujące i tym samym skuteczniejsze.

Z perspektywy organizacji istotną konsekwencją takich zdarzeń, poza kosztami odtwarzania lub ewentualnymi karami, mogą być także szkody reputacyjne. Wśród opisywanych zdarzeń znalazły się także takie, po których firma zanotowała spadek na giełdzie – niedostępność oraz naruszenia ochrony danych osobowych mogą źle wpływać na postrzeganie firmy przez inwestorów. Szczególnie istotne mogą okazać się szybkie reagowanie oraz niezwłoczne ograniczanie skutków incydentów. Umiejętna i przejrzysta komunikacja z klientami po lub choćby w trakcie zajścia również może istotnie wpłynąć na postrzeganie firmy oraz jej działań.

Więcej informacji:

https://e-spar.com.pl/start/artykul/id/561

https://web.archive.org/web/20250527133323/https://komfort.pl/

https://www.aquanet.pl/zawiadomienie-o-naruszeniu-ochrony-danych-osobowych-2

https://www.cbsnews.com/news/victorias-secret-us-website-dark-security-incident

https://www.komputerswiat.pl/aktualnosci/bezpieczenstwo/adidas-z-wyciekiem-danych-to-sprawka-zewnetrznej-firmy/hkxl5v4

Oszustwa i podszycia

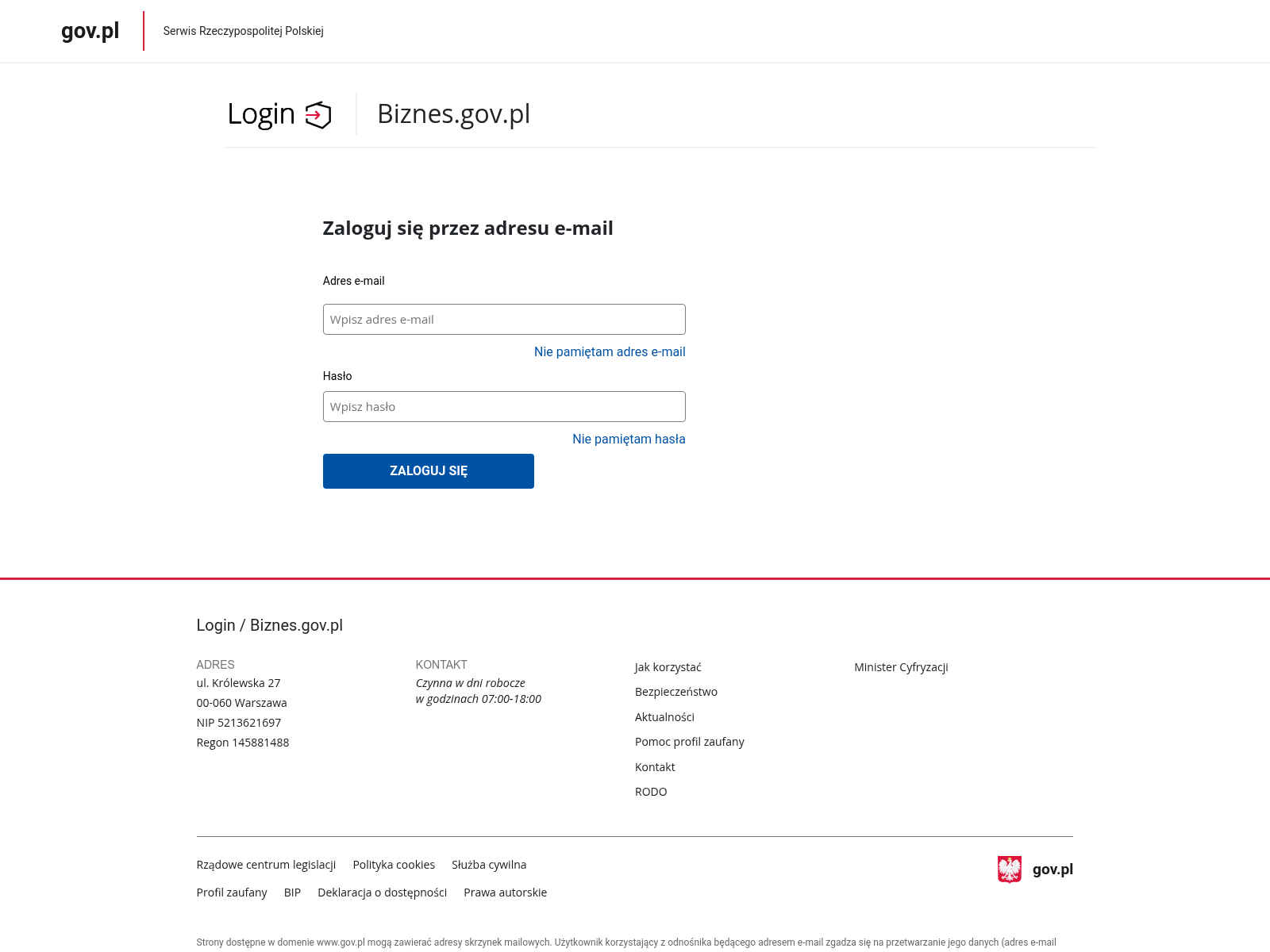

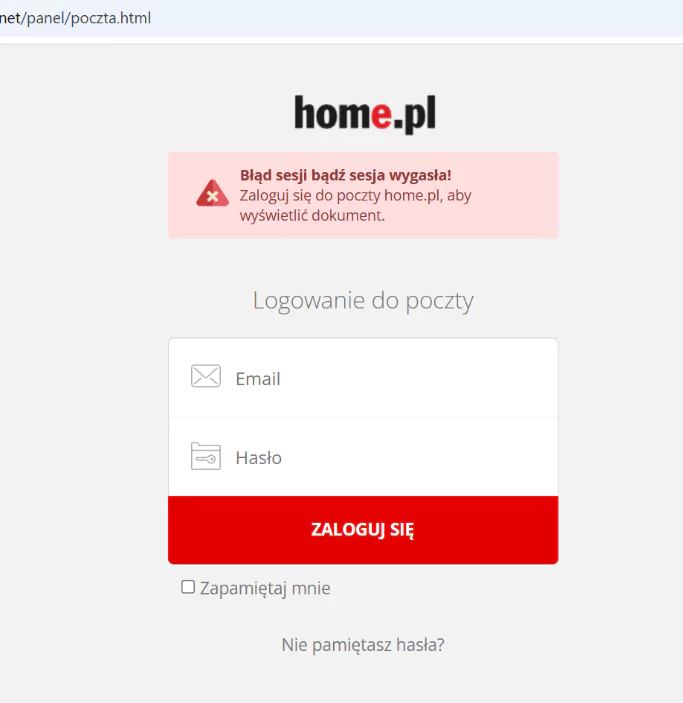

gov/play/home: Kampania wyłudzająca dostęp do kont pocztowych

W ostatnim czasie zaobserwowano intensywną kampanię phishingową, której celem są przedsiębiorcy. Cyberprzestępcy wysyłają wiadomości e-mail, podszywając się pod znane firmy i instytucje, takie jak operator telekomunikacyjny Play (w kontekście faktur telefonicznych), dostawca usług hostingowych Home.pl oraz polskie urzędy skarbowe. Atakujący dążą do nakłonienia odbiorców do kliknięcia w linki prowadzące do spreparowanych stron internetowych lub otwarcia dokumentów, które mają na celu wyłudzenie danych logowania do poczty elektronicznej.

Rys. Phishingi podszywające się usługę serwis biznes.gov.pl

Rys. Phishingi podszywające się usługę serwis biznes.gov.pl

Metoda działania opiera się na rozsyłaniu e-maili informujących o nieuregulowanych fakturach, nadpłatach podatkowych lub konieczności wypełnienia formularzy na fałszywych stronach internetowych imitujących oficjalne serwisy, na przykład biznes.gov.pl lub e-Urząd Skarbowy. Fałszywe strony internetowe wykorzystują adresy z domen chmurowych i hostingowych, takich jak hxxps://[REDACTED].s3.sa-east-1.amazonaws.com/index.html, po czym przekierowują na kolejny serwis w domenie hxxps://[REDACTED].blob.core.windows.net/panel/poczta.html.

Strony te są wizualnie podobne do legalnych serwisów, co ma na celu uwiarygodnienie próby wyłudzenia danych logowania do poczty elektronicznej. Atakujący dwukrotnie korzystają z techniki zwanej LoTS (Living off Trusted Sites), polegającej na nadużywaniu reputacji i wiarygodności legalnych, powszechnie zaufanych domen oraz usług chmurowych w zaawansowanych kampaniach phishingowych. Wykorzystują oni prawdziwe platformy takie jak AWS, Azure, czy Microsoft 365 by ukryć swoje złośliwe strony lub przekierowania. Pozwala im to skutecznie omijać tradycyjne mechanizmy wykrywania oparte na analizie reputacji domen i filtrach antyphishingowych. W praktyce ofiary otrzymują linki prowadzące do legalnych adresów URL, które następnie przekierowują do fałszywych stron phishingowych (utrzymanych w infrastrukturze chmurowej zaufanych dostawców), gdzie następuje wyłudzenie danych uwierzytelniających.

Kluczowym elementem tej kampanii jest wykorzystywanie socjotechniki, w której wywieranie presji czasowej oraz straszenie negatywnymi konsekwencjami ma skłonić ofiary do szybkich, nieprzemyślanych działań. Celem ataku jest przede wszystkim przejęcie danych logowania do poczty elektronicznej przedsiębiorców. Uzyskany dostęp do wrażliwych informacji firmowych i prywatnych może prowadzić do dalszych ataków i poważnych strat finansowych.

Rys. Phishingi podszywające się usługę home.pl.

Kampanie są dobrze przygotowane i trafiają do wyselekcjonowanej grupy odbiorców, dlatego zaleca się zachowanie szczególnej ostrożności i unikanie otwierania załączników od nieznanych nadawców oraz klikania w linki zawarte w niespodziewanych wiadomościach e-mail, zwłaszcza tych dotyczących faktur, podatków czy zwrotów. Należy dokładnie weryfikować adresy nadawców oraz linki, zwracając uwagę na nietypowe domeny i adresy URL. Do załatwiania spraw urzędowych i firmowych należy korzystać wyłącznie z oficjalnych stron i serwisów.

Jednocześnie chcemy wyraźnie wskazać potrzebę włączenia i korzystania z dwuskładnikowego uwierzytelniania w usługach pocztowych. To już nie jest element opcjonalny, a obowiązkowy dla ochrony dostępu do systemu pocztowego. Ilość ataków ukierunkowanych na dostęp do poczty pokazuje zmianę priorytetów po stronie adwersarzy (w pewnym sensie są to łatwe cele – tzw. “nisko wiszące owoce”). Po stronie użytkowników (i działów IT w przedsiębiorstwach) wymagana jest obowiązkowa reakcja i poprawa zabezpieczeń.

Cyberwar

Raport „Wojna i cyberprzestrzeń: Trzy lata walki i lekcje dla globalnego bezpieczeństwa”

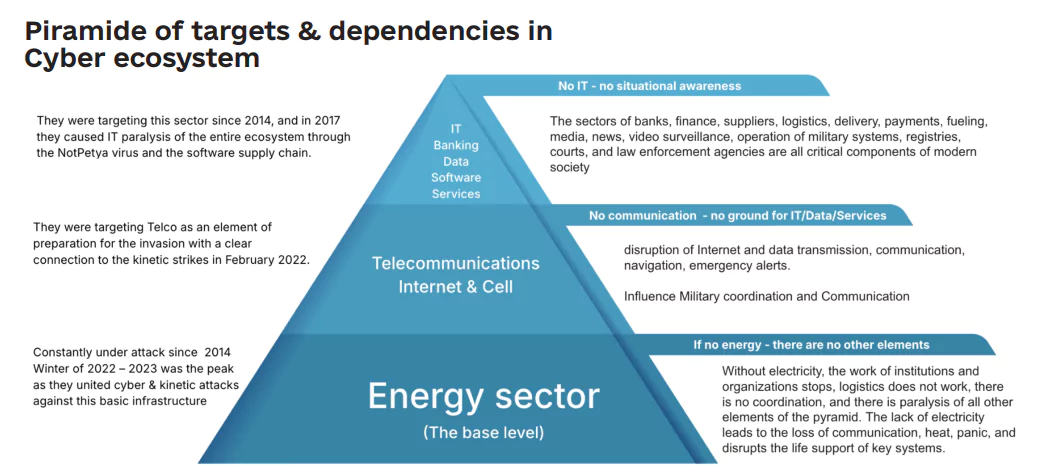

Państwowa Służba Łączności Specjalnej i Ochrony Informacji Ukrainy (SSSCIP) opublikowała raport „War and Cyber: Three Years of Struggle and Lessons for Global Security”. Dostarczył on pogłębionej analizy ewolucji cyberataków w latach 2022–2024, ze szczególnym uwzględnieniem ich koordynacji z operacjami militarnymi. Autorzy wskazują wyraźny trend w którym Rosja stopniowo odchodzi od bezpośrednio destrukcyjnych działań na rzecz kampanii hybrydowych łączących cyberataki, dezinformację i operacje wywiadowcze. Kluczowym wnioskiem jest systematyczne powiązanie cyberoperacji z fazami konfliktu zbrojnego i tak ataki na infrastrukturę telekomunikacyjną często poprzedzały uderzenia rakietowe, by utrudnić koordynację obrony i ewakuację ludności.

Ewolucja taktyk ataków (2022 vs. 2024)

W 2022 roku 58% incydentów dotyczyło sektora publicznego i energetyki, z użyciem narzędzi takich jak WhisperGate czy Industroyer2, które fizycznie niszczyły sprzęt. Ataki na media (np. Ukrinform) miały charakter „podwójnego uderzenia” – niszczenie danych i zastępowanie treści propagandą. W 2024 roku tylko 6% ataków miało charakter destrukcyjny (CNA – Computer Network Attack; działania ofensywne, których celem jest bezpośrednie uszkodzenie, zniszczenie lub zakłócenie działania systemów komputerowych, sieci lub danych), podczas gdy 79% stanowiły operacje szpiegowskie (CNE – Computer Network Exploitation; działania polegające na infiltracji i wykorzystywaniu sieci komputerowych przeciwnika w celu pozyskiwania informacji wywiadowczych i strategicznych) oraz dezinformacyjne. Nowym elementem jest wykorzystanie deepfake’ów do podszywania się pod ukraińskich urzędników – np. fałszywe wezwania do ewakuacji w obwodzie charkowskim w kwietniu 2024.

Rys. Adwersarze i ich cele w cyberwojnie

Rys. Adwersarze i ich cele w cyberwojnie

źródło: SSSCIP, War and Cyber: Three Years of Struggle and Lessons for Global Security

Telekomunikacja jako strategiczny cel

Raport wskazał Piramidę celów i zależności w cyber-ekosystemie (ang. Pyramid of targets & dependencies in the cyber ecosystem). Ilustruje on zależności między poszczególnymi warstwami infrastruktury (sektor energetyczny jako fundament, następnie telekomunikacja i na szczycie systemy IT oraz dane). Zniszczenie niższego poziomu powoduje kaskadowe skutki dla wyższych warstw, co tłumaczy, dlaczego ataki na energetykę i telekomunikację mają tak poważne konsekwencje dla funkcjonowania państwa i społeczeństwa.

Zgodnie z analizą,sektor telekomunikacyjny pozostaje kluczowym węzłem wrażliwości ze względu na rolę w łączności wojskowej i cywilnej. W raporcie szczegółowo opisano ataki z 2023, gdy grupa Sandworm wykorzystała różne luki w oprogramowaniu, by odciąć 25 mln użytkowników od internetu. Incydent ten – połączony z atakiem rakietowym na centra danych – ujawnił kaskadowe skutki: paraliż systemu ostrzegania przed nalotami, brak dostępu do cyfrowych usług medycznych i załamanie łańcuchów logistycznych. Zauważono także wyraźne przesunięcie w celach telekomunikacyjnych – w 2024 odnotowano 43% wzrost ataków na mniejsze operatorów regionalnych, co sugeruje celowe osłabianie „ostatniej mili” łączności na froncie.

Rys. Piramida celów i zależności w cyber-ekosystemie

Rys. Piramida celów i zależności w cyber-ekosystemie

źródło: SSSCIP, War and Cyber: Three Years of Struggle and Lessons for Global Security

Analityczne wnioski z raportu:

- Zmiana priorytetów Rosji: Zamiast spektakularnych ataków (np. blackoutów) – długoterminowa infiltracja i gromadzenie danych wywiadowczych (np. dane geolokalizacyjne z sieci komórkowych).

- Synergia cyber-kinetyczna: 73% ataków na infrastrukturę krytyczną w 2024 było skoordynowanych czasowo z uderzeniami artyleryjskimi lub lotniczymi.

- Adaptacja obrony: Wprowadzenie systemu CYBER-UA (współpraca CERT-UA z operatorami komercyjnymi) zmniejszyło średni czas reakcji na incydenty z 18 do 4 godzin, ale wciąż brakuje zasobów do monitorowania sieci IoT/OT.

Raport podkreśla, iż obecne trendy wskazują na systematyczne przygotowania Rosji do długotrwałej wojny hybrydowej, gdzie cyberprzestrzeń staje się równorzędnym frontem walki.

Z perspektywy CTI należy podkreślić, iż ukraińskie służby odpowiedzialne za cyberbezpieczeństwo prezentują ważne zrozumienie dla dzielenia się informacjami o zagrożeniach. I to nie tylko na poziomie technicznym i operacyjnym (CERT UA), ale także strategicznym, jak w przypadku tego raportu. Bez takiej otwartości mielibyśmy bardzo ograniczoną wiedzę o potencjale i operacjach adwersarzy w cyberwojnie. A obecny raport to kolejna publikacja poszerzająca horyzonty każdego, kto może z niej skorzystać w codziennej pracy.

Więcej informacji: https://cip.gov.ua/en/news/rosiiski-khakeri-zminyuyut-taktiku-vid-destruktivnikh-atak-do-rozvidki-zvit-derzhspeczv-yazku

Złośliwe oprogramowanie

Kampanie z podszyciami pod narzędzia oparte na AI

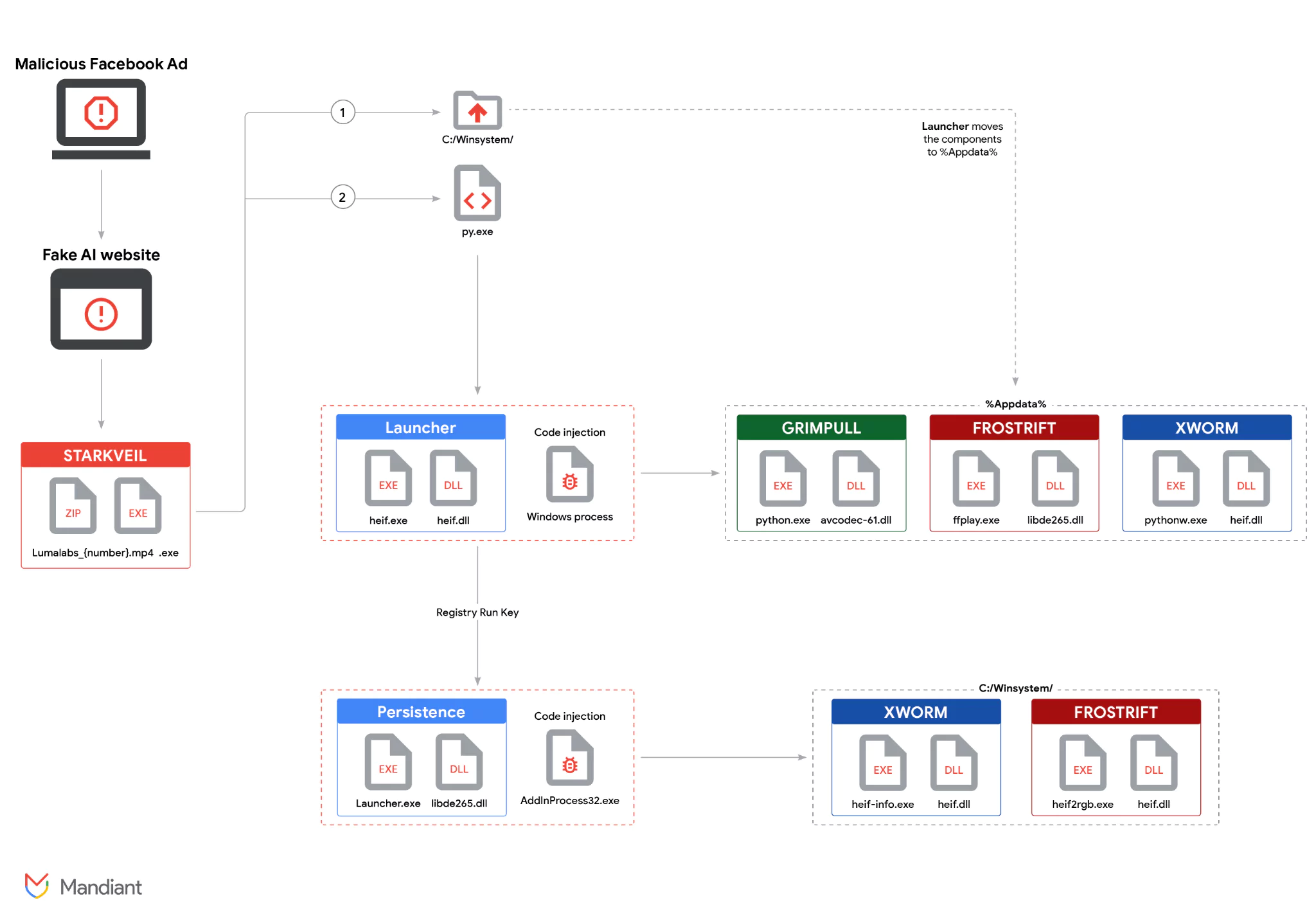

Wykorzystywanie trendów i popularności to domena przestępców tworzących kampanie phishingowe. Nie inaczej jest w przypadku narzędzi opartych o AI, pod które podszywa się grupa UNC6032, zidentyfikowana w ostatnich kampaniach przez Mandiant.

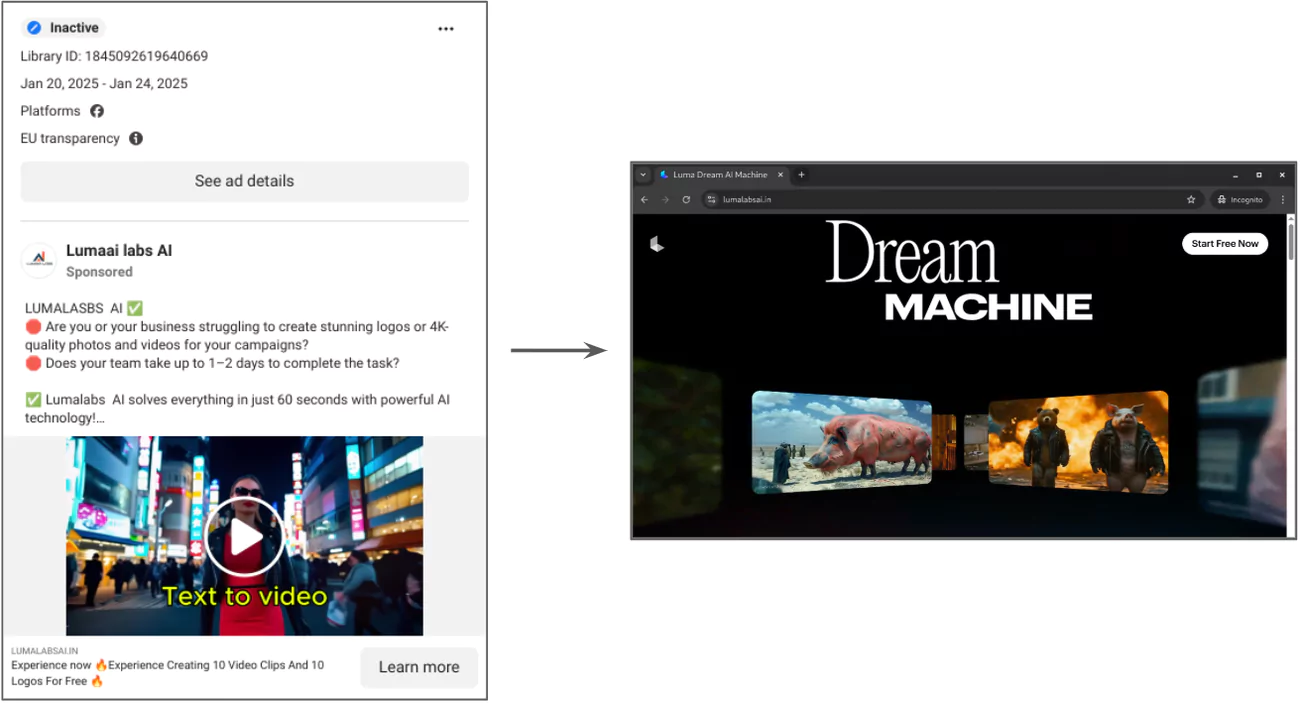

Wektor dystrybucji złośliwego systemu ukrytego pod narzędziami AI to reklamy promowane głównie Facebooku, z małym udziałem na Linkedinie. W ramach analizy zidentyfikowano ponad 30 różnych stron obecnych w tysiącach reklam, aktywnych od połowy 2024. Próbka 120 reklam zebrana przez analityków wskazuje na zasięgi rzędu milionów użytkowników z państw europejskich. W większości przypadków zidentyfikowane domeny były rotowane – utworzona domena była bezpośrednio wykorzystywana w reklamach tego samego dnia i zmieniana na nową. Narzędzia, pod które podszywali się przestępcy to m.in.: KlingAI, Luma Dream, Canva Dream Lab, Capcut, Adobe Express. Na łamach naszego bloga opisywaliśmy inną kampanię podszywającą się pod narzędzie Sora AI, w której końcowo dostarczano infostealera Lumma.

Rys. Łańcuch infekcji

Rys. Łańcuch infekcji

źródło: https://cloud.google.com/blog/topics/threat-intelligence/cybercriminals-weaponize-fake-ai-websites

Łańcuch infekcji skupiał się na przekierowaniu ofiary z reklamy do fałszywej strony narzędzia AI. Na stronach wykorzystywano interfejsy oparte na generacji wideo na podstawie tekstu czy wideo na podstawie obrazków. Po wpisaniu promptu przez użytkownika do interfejsu, użytkownik mógł pobrać plik, który był malwarem STARKVEIL (nazwa nadana przez Mandiant), dostarczający kolejne trzy rodziny złośliwego systemu na stację.

Rys. Reklama z przekierowaniem na fałszywą stronę

Rys. Reklama z przekierowaniem na fałszywą stronę

źródło: https://cloud.google.com/blog/topics/threat-intelligence/cybercriminals-weaponize-fake-ai-websites

Dropper STARKVEIL znajdował się w archiwum .zip jako plik z podwójnym rozszerzeniem (.mp4.exe). dzięki dodania znaków Braille Pattern Blank do nazwy pliku, adekwatne rozszerzenie .exe znikało z widoku użytkownika prezentując się jedynie jako .mp4. Dodatkowo ikona pliku była zmieniana na domyślną ikonę .mp4 dla Windowsa co czyniło plik mniej podejrzanym. W analizie opublikowanej przez CheckPoint w podszyciach pod Kling AI używano także rozszerzenia .jpg i znaków Hangul Filler do ukrycia rozszerzenia .exe.

Celem droppera STARKVEIL było uruchomienie Python Launchera (py.exe) z komendą dekodującą kod Pythona jako kolejny dropper: COILHATCH – uruchamiający drugi etap infekcji. Polegał on na uruchomieniu kolejnego launchera – heif.exe – spełniającego poniższe funkcje:

- zapewnienie dostępu do systemu poprzez dodanie kluczy rejestru AutoRun (plik Launcher.exe),

- uruchomienie trzech procesów (python.exe, ffplay.exe, pythonw.exe) z katalogu %APPDATA% a następnie załadowanie złośliwych DLL (odpowiednio avcodec-61.dll, libde265.dll, heif.dll).

Załadowanie złośliwych DLL następowało przez wspomniane procesy i uruchamiało odpowiednio: downloader GRIMPULL, backdoory FROSTRIFT i XWORM. W utrzymaniu dostępu do systemu uruchamiano XWORM i FROSTRIFT.

Pierwszy malware, GRIMPULL, to downloader dostarczający oprogramowanie Tor na stację użytkownika, a następnie uruchamiający kanał C2 przez tunel Tor. Jest w stanie wykonywać payloady .NET w pamięci.

Drugi to XWORM, wykonujący rekonesans systemu i wysyłający zebrane informacje do chatu Telegrama. Psiada także możliwości wykonywania plików na dysku z pamięci (moduły .NET) czy pobierania plików z danego adresu URL. Komunikacja następuje do serwera C2 dzięki TCP.

Ostatni uruchamiany malware to backdoor FROSTRIFT zbierający informacje o systemie, aplikacjach (Telegram, przeglądarki) czy portfelach kryptowalut (Etherum, Atomic, Bitcoin-Qt). Backdoor otrzymuje także komeny jako moduły .NET przechowywane w rejestrze do załadowania w pamięci. Kanał komunikacji z serwerem C2 to wysyłanie skompresowanych wiadomości protobuf w archiwach GZIP przez TCP/SSL.

W kampanii opisywanej przez Checkpoint, główny payload to PureHVNC RAT jako stealer informacji z przeglądarek czy portfeli kryptowalut.

Prezentowany łańcuch infekcji wskazuje na zaawansowaną grupę, która wykorzystuje popularność narzędzi AI do wykradania danych i przejmowania kontroli nad stacjami ofiar. Użytkownicy powinni zachować szczególną ostrożność, weryfikując czy reklama zauważona w social mediach faktycznie odnosi się do prawdziwej strony promowanego narzędzia.

Więcej informacji:

https://cloud.google.com/blog/topics/threat-intelligence/cybercriminals-weaponize-fake-ai-websites

https://research.checkpoint.com/2025/impersonated-kling-ai-site-installs-malware

https://cert.orange.pl/aktualnosci/sora-ai-juz-dostepne-a-nie-to-lumma-stealer

CVE tygodnia

MFSA-TMP-2025-0001 – krytyczna podatność w przeglądarkach Firefox jeszcze bez numeru CVE

W biuletynie z 27 maja firma Mozilla poinformowała o 8 podatnościach, w tym jednej krytycznej, w Firefox ESR. Kluczowa luka nie otrzymała numeru CVE i na ten moment ma jedynie identyfikator MFSA-TMP-2025-0001. Podatność została zgłoszona, ale odrzucona – Mozilla zgłosiła ją jako CVE-2025-5262, a według CVE powinno ją zgłosić inne CNA (CVE Numbering Authority) .

MFSA-TMP-2025-0001 występuje w używanej przez WebRTC funkcji vpx_codec_enc_init_multi enkodera libvpx. WebRTC (Web Real-Time Communication). To moduł odpowiedzialny za realizowanie komunikacji w czasie rzeczywistym za pośrednictwem przeglądarki. Mamy do czynienia z podatnością typu double-free, polegającą na ponownym zwolnieniu już zwolnionej pamięci, co może skutkować niekontrolowanym zachowaniem i błędami umożliwiającymi – jak w tym przypadku – wykonanie kodu. Podatność bywa określana jako zero-interaction, ze względu na brak konieczności interakcji ze strony użytkownika. W rzeczywistości ofiara musi wejść na stronę wykorzystującą WebRTC, gdzie atakujący umieścił kod pozwalający na wykorzystanie podatności i wykonanie złośliwego kodu. Analitycy wskazują na ryzyko wykorzystania tej podatności w scenariuszach phishingowych, ale aktualnie nie ma informacji o jej aktywnej eksploitacji.

Producent uznał biuletyn za krytyczny, a wszystkie podatności zostały usunięte w Firefox ESR w wersji 128.11 i 115.24 oraz Firefox 139.0. Rekomendowane jest możliwie jak najszybsze zaktualizowanie swoich przeglądarek.

Więcej informacji, w tym o pozostałych podatnościach:

https://cybersecuritynews.com/firefox-0-interaction-libvpx-vulnerability

https://www.mozilla.org/en-US/security/advisories/mfsa2025-44