Trwa kampania phishingowa wymierzona w użytkowników menedżerów haseł LastPass i Bitwarden. Treść fałszywych maili sugeruje, iż firmy padły ofiarą włamania, i nakłania do pobrania rzekomo bezpieczniejszej wersji aplikacji desktopowej.

Jak podaje LastPass, nie doszło do żadnego incydentu cyberbezpieczeństwa w firmie, a wiadomości to czysta socjotechnika. Kampania ruszyła w weekend. Podobne ataki dotykają też użytkowników Bitwarden – otrzymują wiadomości o identycznym schemacie.

Szczegóły ataku na LastPass i Bitwarden

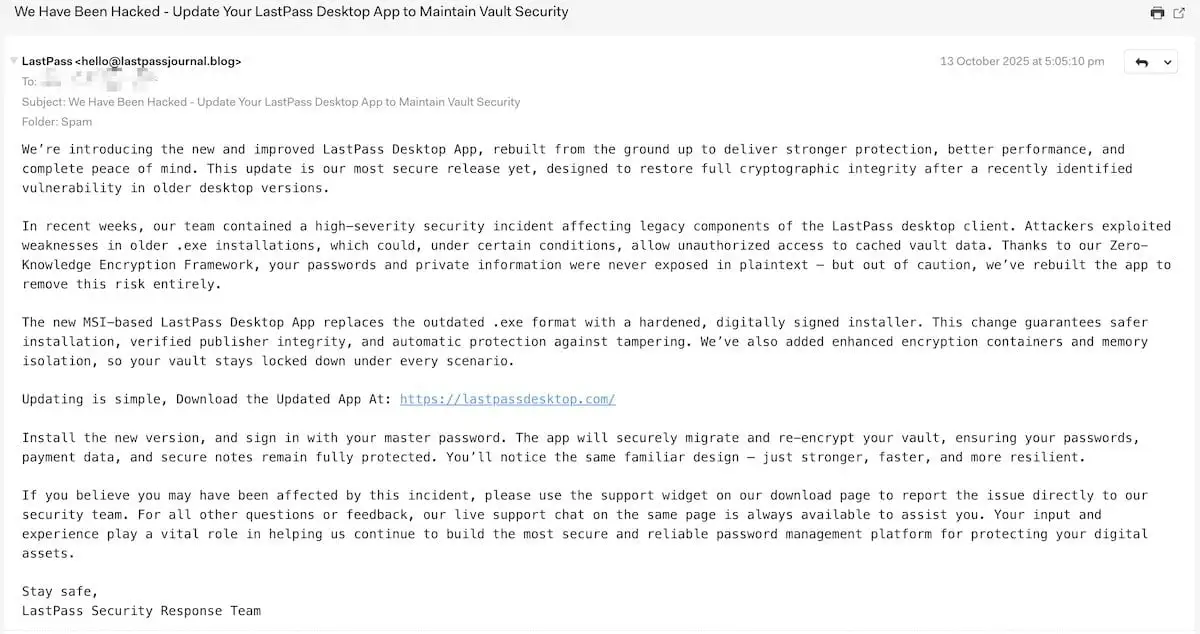

LastPass ogłosić, iż fałszywe e-maile pochodzą z adresów hello@lastpasspulse[.]blog i hello@lastpasjournal[.]blog. Z ich treści wynika, iż rzekomo stare instalacje w formacie .exe mają luki, pozwalające na dostęp do sejfu haseł. Odbiorcy są kierowani do pobrania „bezpieczniejszej” wersji w formacie MSI.

E-mail phishingowy podszywający się pod LastPass. Źródło: BleepingComputer

E-mail phishingowy podszywający się pod LastPass. Źródło: BleepingComputerAnaliza BleepingComputer pokazuje, iż pobierany plik instaluje agenta Syncro MSP, narzędzie używane zwykle przez dostawców usług IT do zdalnego zarządzania. Atakujący konfigurują je tak, by ukryć ikonę na pasku zadań. Agent jest „okrojony” z wszystkich niepotrzebnych atakującym funkcjonalności – służy tylko do tego, by wdrożyć ScreenConnect – oprogramowanie do zdalnego dostępu. To pozwala na dalsze ataki – kradzież danych czy instalację malware.

Niemal identyczne e-maile trafiają do użytkowników Bitwarden, z adresu hello@bitwardenbroadcast[.]blog. Podobnie opisują analogiczny fikcyjny incydent bezpieczeństwa i nakłaniają do instalacji „ulepszonej” aplikacji. Cloudflare blokuje już strony do których kierowały linki w mailach.

E-mail phishingowy podszywający się pod Bitwarden. Źródło: BleepingComputer

E-mail phishingowy podszywający się pod Bitwarden. Źródło: BleepingComputerW zeszłym tygodniu phishingiem zaatakowano użytkowników 1Password fałszywymi ostrzeżeniami o kompromitacji kont. Malwarebytes raportuje, iż linki prowadziły do phishingowej strony.

Atak phishingowy wykorzystujący motyw graficzny 1Password. Źródło: BleepingComputer

Atak phishingowy wykorzystujący motyw graficzny 1Password. Źródło: BleepingComputerJak się chronić?

Użytkownicy powinni ignorować takie alerty i sprawdzać informacje na oficjalnych stronach firm. Ważne incydenty są ogłaszane na blogach i w komunikatach prasowych. Podwójne weryfikowanie źródeł to podstawa bezpieczeństwa. Należy pamiętać, iż producenci menedżerów nigdy nie proszą o główne hasło do sejfu – nie jest im do niczego potrzebne.

Źródło: BleepingComputer