Malware Lumma Stealer znalazło się na celowniku skoordynowanej operacji na niespotykaną skalę. Microsoft Digital Crimes Unit (DCU), we współpracy z międzynarodowymi organami ścigania i partnerami z branży, zakłócił infrastrukturę techniczną Lumma. Dzięki współpracy z Europolem, ESET, Bitsight, Lumen, Cloudflare, CleanDNS i GMO Registry, udało się zablokować ponad 2300 złośliwych domen. Pozwoli to na zablokowanie paneli kontrolnych, które umożliwiają cyberprzestępcom zarządzanie infekcjami, przeglądanie skradzionych danych czy aktualizację złośliwego oprogramowania. Dodatkowo działania objęły również rynki sprzedaży i dystrybucji malware.

Lumma Stealer jest to jedno z najbardziej rozpowszechnionych narzędzi wykorzystywanych przez cyberprzestępców do kradzieży danych. Korzystają z nich setki cyberprzestępców, w tym znana grupa ransomware Octo Tempest (zwana również Scattered Spider). Od 2022 roku złośliwe oprogramowanie sprzedawane jest jako Malware-as-a-Service (MaaS) co oznacza, iż przestępcy mogą go łatwo kupić lub wynająć na forach internetowych czy kanałach Telegramu. Oprogramowanie było wykorzystywane m.in. w kampaniach phishingowych podszywających się pod Booking.com, ale ofiarami były również firmy z branży finansowej, logistycznej, zdrowotnej, edukacyjnej i gamingowej.

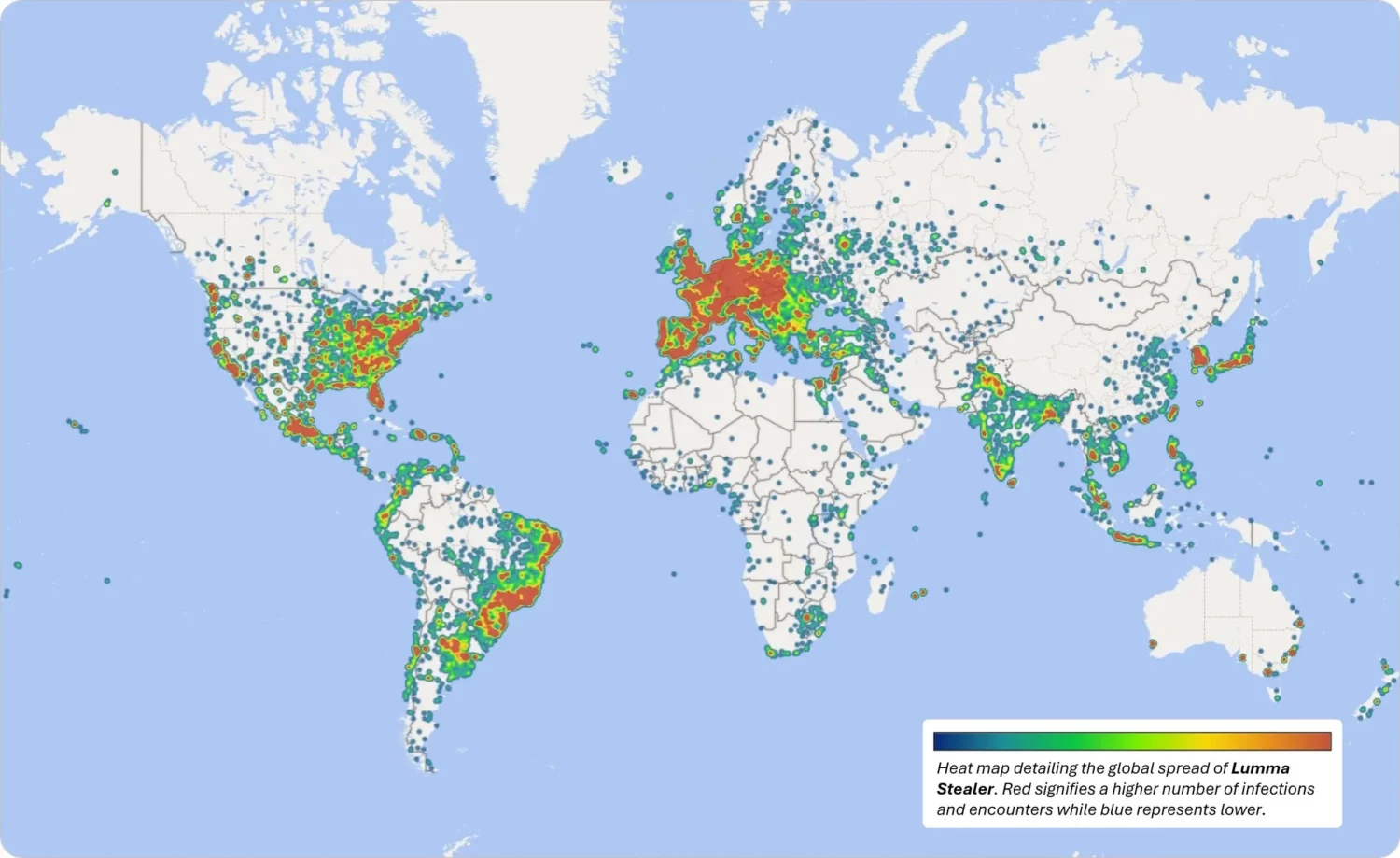

W okresie od 16 marca 2025 roku do 9 maja 2025 roku Microsoft zidentyfikował ponad 331 000 komputerów na całym świecie zainfekowanych złośliwym oprogramowaniem Lumma Stealer. Polska znajduje się na trzecim miejscu wśród najbardziej zagrożonych państw Europy, zaraz po Hiszpanii i Francji. Wśród innych dotkniętych państw Europy znajdują się także Niemcy, Włochy, Ukraina i Wielka Brytania. Organizacje i użytkownicy mogą chronić się przed malwarem, takim jak Lumma, stosując uwierzytelnianie wieloskładnikowe, korzystając z najnowszego systemu antywirusowego czy zachowując ostrożność przy przeglądaniu sieci.

Skala rozprzestrzenienia trojana kradnącego dane. Mapa sporządzona przez Microsoft z zainfekowanymi urządzeniami Windows.

Skala rozprzestrzenienia trojana kradnącego dane. Mapa sporządzona przez Microsoft z zainfekowanymi urządzeniami Windows.