W lutym Microsoft załatał dwie aktywnie wykorzystywane luki typu zero-day Łatka we wtorek – parę obejść funkcji zabezpieczeń wpływających odpowiednio na pliki skrótów internetowych i filtr Windows SmartScreen – spośród łącznie nieco ponad 70 luk ujawnionych w drugim kwartale 2024 r.

Do najpilniejszych problemów w tym miesiącu należą krytyczne luki w zabezpieczeniach Microsoft Dynamics, Exchange Server, pakietu Office oraz Windows Hyper-V i Pragmatic General Multicast, chociaż żadna z tych usterek nie pozostało powszechnie wykorzystywana.

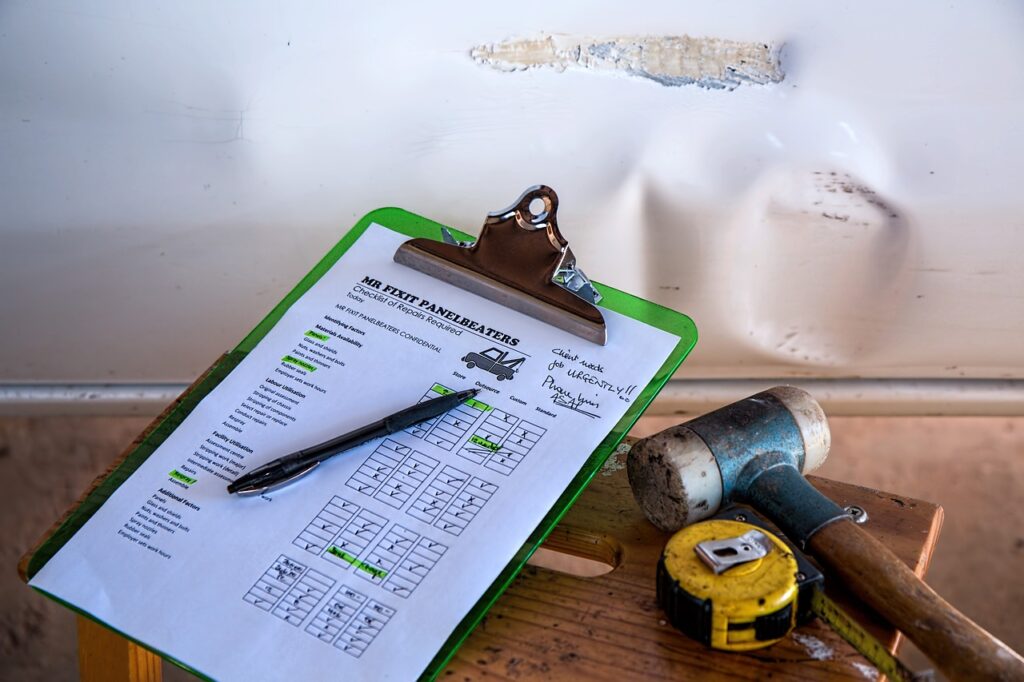

Hydra wodna

Pierwszy z dwóch dni zerowych jest śledzony jako CVE-2024-21412 i był odkryli badacze Trend Micro. Wygląda na to, iż jest używany do atakowania traderów walutowych, w szczególności przez grupę oznaczoną jako Water Hydra.

Według Trend Micro gang cyberprzestępczy wykorzystuje CVE-2024-21412 w ramach szerszego łańcucha ataków w celu ominięcia SmartScreen i dostarczenia trojana zdalnego dostępu (RAT) o nazwie DarkMe, prawdopodobnie jako prekursora przyszłych ataków, prawdopodobnie obejmujących oprogramowanie ransomware.

„CVE-2024-21412 reprezentuje krytyczną lukę charakteryzującą się wyrafinowanym wykorzystaniem Microsoft Defender SmartScreen poprzez lukę typu zero-day” – wyjaśnił Saeed Abbasi, menedżer produktu ds. badania luk w zabezpieczeniach w firmie Jakość Jednostka Badań nad Zagrożeniami.

„Ta luka jest wykorzystywana poprzez specjalnie spreparowany plik dostarczany w ramach taktyki phishingu, która w sprytny sposób manipuluje skrótami internetowymi i komponentami WebDAV w celu ominięcia wyświetlanych kontroli bezpieczeństwa.

„Wykorzystywanie wymaga interakcji użytkownika. Napastnicy muszą przekonać docelowego użytkownika do otwarcia złośliwego pliku, co podkreśla znaczenie świadomości użytkownika obok zabezpieczeń technicznych. Skutki tej luki są głębokie, zagrażają bezpieczeństwu i podważają zaufanie do mechanizmów ochronnych, takich jak SmartScreen” – powiedział Abbasi.

Drugi dzień zerowy, śledzony jako CVE-2024-21351, jest niezwykle podobny do pierwszego pod tym względem, iż ostatecznie wpływa na usługę SmartScreen. Jednak w tym przypadku umożliwia atakującemu ominięcie kontroli przeprowadzanych pod kątem tzw. Mark-of-the-Web (MotW), który wskazuje, czy plik może być zaufany, czy nie, i wykonanie własnego kodu.

„To obejście może nastąpić przy minimalnej interakcji użytkownika i wymaga jedynie otwarcia złośliwego pliku” – powiedział Abbasi. „Wpływ tego exploita obejmuje potencjalny nieautoryzowany dostęp do danych (pewna utrata poufności), poważną manipulację lub uszkodzenie danych (całkowita utrata integralności) oraz częściowe zakłócenie działania systemu (pewna utrata dostępności).

„Znaczenie tej luki polega na tym, iż może osłabić kluczową ochronę przed złośliwym oprogramowaniem i atakami typu phishing, co podkreśla pilną potrzebę aktualizacji systemów przez użytkowników w celu ograniczenia ryzyka”.

Krytyczne luki

Pięć krytycznych luk w zabezpieczeniach w tym miesiącu to (w kolejności według numerów CVE):

- CVE-2024-20684luka w zabezpieczeniach umożliwiająca odmowę usługi (DoS) w Windows Hyper-V;

- CVE-2024-21357luka w zabezpieczeniach umożliwiająca zdalne wykonanie kodu (RCE) w Windows Pragmatic General Multicast (PGM);

- CVE-2024-21380luka umożliwiająca ujawnienie informacji w Microsoft Dynamics Business Central/NAV;

- CVE-2024-21410luka w zabezpieczeniach umożliwiająca podniesienie uprawnień (EoP) w programie Microsoft Exchange Server;

- CVE-2024-21413luka RCE w pakiecie Microsoft Office.

Oceniając krytyczne luki w zabezpieczeniach w tym miesiącu, eksperci ds. bezpieczeństwa przyjrzeli się w szczególności CVE-2024-21410 w Microsoft Exchange. Kev Breen, starszy dyrektor ds. badań nad zagrożeniami w firmie Wciągające laboratoriastwierdził, iż powinien on znajdować się wysoko na liście, ponieważ chociaż nie jest oznaczony jako aktywnie wykorzystywany, istnieje znacznie większe prawdopodobieństwo, iż zostanie wykorzystany.

„Ta konkretna luka jest znana jako atak typu przekaźnik NTLM lub atak typu pass-the-hash i ten styl ataku jest ulubionym sposobem cyberprzestępców, ponieważ pozwala im podszywać się pod użytkowników w sieci” – powiedział.

„Działanie tej luki polega na tym, iż jeżeli osobie atakującej uda się zebrać skrót NTLM, w rzeczywistości będzie miał zakodowaną wersję hasła i będzie mógł zalogować się do serwera Exchange Server tak jak Ty. Microsoft w szczególności wskazuje na wcześniejsze luki w zabezpieczeniach, takie jak exploit CVE-2023-35636 dotyczący zerowego kliknięcia w programie Outlook, jako jedną z metod, w których osoby atakujące mogą uzyskać dostęp do tego skrótu NTLM”.

„Napastnicy motywowani finansowo gwałtownie spróbują użyć tej broni, ponieważ pozwala to na bardziej przekonujące ataki polegające na naruszeniu biznesowej poczty e-mail, podczas których mogą przechwytywać, czytać i wysyłać prawidłowe wiadomości e-mail w imieniu pracowników, na przykład od dyrektora generalnego lub dyrektora finansowego” – powiedział.

Mike Walters, prezes i współzałożyciel Akcja 1zwrócił uwagę na CVE-2024-21412 w programie Outlook, który ma bardzo wysoką ocenę ważności 9,8 w skali CVSS.

„Luka ta, charakteryzująca się wektorem ataku sieciowego, nie wymaga specjalnych uprawnień ani interakcji użytkownika w celu wykorzystania i może znacząco wpłynąć na poufność, integralność i dostępność” – stwierdził.

Osoba atakująca może wykorzystać tę lukę za pośrednictwem okienka podglądu w programie Outlook, co pozwala mu ominąć widok chroniony pakietu Office i wymusić otwarcie plików w trybie edycji zamiast w bezpieczniejszym trybie chronionym” – powiedział Walters.

Walters stwierdził, iż zagrożenie stwarzane przez tę lukę jest znaczne i prawdopodobnie umożliwia osobie atakującej podniesienie uprawnień oraz uzyskanie możliwości odczytu, zapisu i usuwania danych. Do tego dochodzi możliwość tworzenia złośliwych łączy w celu ominięcia protokołu Protected View, co prowadzi do ujawnienia lokalnych poświadczeń NTLM i prawdopodobnie ułatwia zdalne wykonanie kodu. Jako taki należy go traktować priorytetowo.