Microsoft naprawił wcześniej ujawnioną lukę „ShadowCoerce” w ramach zbiorczych aktualizacji z czerwca 2022 r., która umożliwiała atakującym wykorzystanie techniki NTLM Relay. W sieci panuje cisza na temat szczegółów tej podatności.

Ataki typu NTLM Relay (przekazywanie hasha NTLM do innego źródła) stanowią duże niebezpieczeństwo dla firm, które przez cały czas w sieci informatycznej z Active Directory używają mechanizmu uwierzytelniania opartego na NTLM – z tego między innymi powodu standard ten jest uważany za niezabezpieczony protokół. Dla niektórych firm jest wręcz działającą podatnością (tykająca bombą), której nie można się tak łatwo pozbyć ze względu konieczne wykorzystanie tego protokołu przez wdrożone aplikacje.

Błąd aka ShadowCoerce

ShadowCoerce został odkryty i po raz pierwszy szczegółowo opisany przez badacza bezpieczeństwa Lionela Gillesa pod koniec 2021 roku podczas prezentacji ataku PetitPotam. Metoda ataku NTLM Relay z wykorzystaniem podatności ShadowCoerce może być wykorzystana przez cyberprzestępców do wymuszenia na niezałatanych serwerach konieczności uwierzytelniania się użytkownika na innym serwerze znajdującym się pod kontrolą atakującego, co w przypadku próby uwierzytelnienia administratora prowadzić może do przejęcia domeny Active Directory.

Na szczęście powyższa metoda ataku może wymusić uwierzytelnianie tylko przez protokół MS-FSRVP (File Server Remote VSS Protocol) w systemach, w których włączona jest usługa File Server VSS Agent Service.

MS-FSRVP to protokół oparty na zdalnym wywołaniu procedur (RPC) używany do tworzenia kopii w tle udziału plików na komputerach zdalnych. Jak udowodnił w swoim PoC Gilles, protokół ten jest również podatny na ataki typu NTLM relay, które umożliwiają cyberprzestępcom wymuszenie uwierzytelnienia kontrolera domeny względem złośliwego serwera będącego pod ich kontrolą.

Złośliwy serwer następnie przekazuje żądanie uwierzytelnienia do usług certyfikatów Active Directory (AD CS) domeny, aby uzyskać bilet Kerberos (TGT). Zaś ten umożliwi atakującemu podszywanie się pod dowolne urządzenie sieciowe, w tym kontroler domeny. W tym ostatnim przypadku sprawa wydaje się być oczywista – atakujący przejmuję domenę.

Pretensje do Microsoft

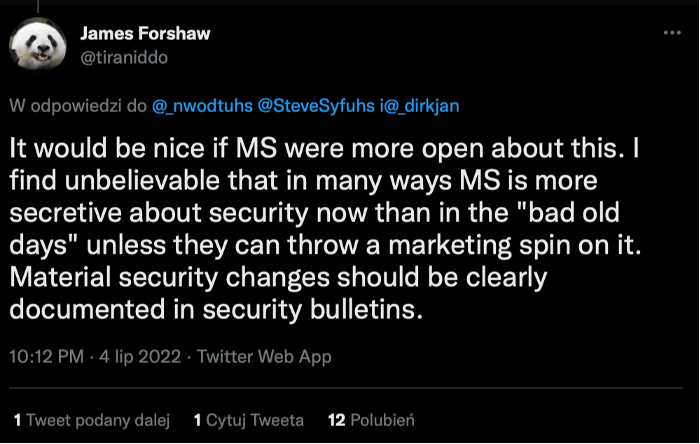

W sieci utworzyła się gorąca dyskusja na temat podatności, gdyż nie było wcześniej żadnego publicznego oświadczenia dotyczącego tego problemu.

Ze źródła możemy się dowiedzieć, iż błąd w MS-FSRVP i jego nadużycie w PoC zwanym „ShadowCoerce” został złagodzony dzięki CVE-2022-30154.

Co prawda Microsoft naprawił tę lukę, ale nie podał jeszcze żadnych szczegółów publicznie. W maju Microsoft naprawił również aktywnie wykorzystywane podszywanie się pod LSA w systemie Windows (śledzone jako CVE-2022-26925, a później potwierdzone jako wariant PetitPotam), które można wykorzystać do eskalacji uprawnień poprzez wymuszone uwierzytelnianie we wszystkich wersjach systemu Windows.

Skłoniło to niektóre firmy zajmujące się bezpieczeństwem i badaczy do zwrócenia się do Redmond o większą przejrzystość i zamieszczenie większej ilości informacji w biuletynach bezpieczeństwa o tym, co zostało naprawione.

Z perspektywy badaczy bezpieczeństwa warto przyjrzeć się tym wydanym łatkom i wykonać „reverse enngieerig” w celu poznania kodu jaki został poprawiony. Jest to też pewnie interesujący kąsek dla atakujących.

Jak sobie radzić z problemem?

Po pierwsze trzeba mieć na uwadze informację, iż ataki tego typu, jak NTLM Relay wymagają, aby sieć była już skompromitowana przez podmiot zagrożenia (patrz kampania Active Directory Persistance) oraz były zainstalowane i działały wymagane usługi na docelowym serwerze.

Po drugie, aby przestępcy mogli skorzystać z tej metody ataku w sieci firmowej musi zostać skonfigurowana i włączona usługa File Server VSS Agent Service. Dlatego w tym przypadku warto monitorować użycie protokołów MS-FSRVP, MS-RPRN i MS-EFSRPC (PetitPotam) oraz sama usługę.

Jeśli Twoja firma przez cały czas używa uwierzytelniana opartego o NTLM watro wdrożyć/włączyć uwierzytelnianie wieloskładnikowe (MFA), wprowadzić segregację uprawień oraz administratorzy powinni jak najszybciej zainstalować wszystkie dostępne aktualizacje zabezpieczeń, w celu zablokowania możliwość przeprowadzenia ataku w środowisku.

Niestety NTLM należy wciąż do podatnych protokołów i co jakiś czas odkrywane są nowe formy ataków. Chociażby nowoodkryty w zeszłym miesiącu atak przez badacza bezpieczeństwa Filip’a Dragovic’a Opublikował on skrypt sprawdzający koncepcję DFSCoerce, który może być używany do ataku NTLM Relay na dowolnych serwerach, umożliwiając użytkownikom z ograniczonym dostępem do domeny Windows zostanie administratorem domeny!

Wymagane jest także postępowanie zgodnie z zaleceniami Microsoftu dotyczącymi łagodzenia ataku NTLM Relay z podatnością PetitPotam. Zalecane środki zaradcze obejmują wyłączenie usług sieci Web na serwerach usług certyfikatów Active Directory, wyłączenie NTLM na kontrolerach domeny oraz włączenie funkcji rozszerzonej ochrony uwierzytelniania i podpisywania (takich jak podpisywanie SMB) w celu ochrony poświadczeń systemu Windows.

Dla firm chcących zwiększyć poziom bezpieczeństwa Active Directory polecamy kontakt i zapoznanie się z artykułem Jak zabezpieczyłeś Active Directory na wypadek ataku?