Przestrzeń mobilna zajmuje w życiu prawie każdego Polaka coraz ważniejsze miejsce. Bez względu na wiek, wszyscy ludzie począwszy od dzieci, a skończywszy na seniorach używają urządzeń mobilnych na różne sposoby, w zależności od swoich preferencji, hobby czy biznesu. Głównie sytuacja odnosi się do telefonów komórkowych, ale na rodzimym rynku nie możemy zapominać o wszechobecnych tabletach. Aby wyobrazić sobie skalę wystarczy podać informacje za Głównym Urzędem Statystycznym, który zakomunikował, iż na koniec III kwartału 2014 roku w Polsce działało 57.250.300 aktywnych kart SIM.

Przestrzeń mobilna zajmuje w życiu prawie każdego Polaka coraz ważniejsze miejsce. Bez względu na wiek, wszyscy ludzie począwszy od dzieci, a skończywszy na seniorach używają urządzeń mobilnych na różne sposoby, w zależności od swoich preferencji, hobby czy biznesu. Głównie sytuacja odnosi się do telefonów komórkowych, ale na rodzimym rynku nie możemy zapominać o wszechobecnych tabletach. Aby wyobrazić sobie skalę wystarczy podać informacje za Głównym Urzędem Statystycznym, który zakomunikował, iż na koniec III kwartału 2014 roku w Polsce działało 57.250.300 aktywnych kart SIM.

Mobile Forensic i miliony kart SIM

Naturalnie oprócz kart polskich operatorów w naszym kraju działa mnóstwo aktywnych kart SIM pochodzących głównie z Wysp Brytyjskich czy Europy Środkowo-Wschodniej. W związku z powyższym możemy założyć, iż skala ilości urządzeń obsługujących karty SIM będzie podobna. Oczywiście urządzenia mobilne obsługujące karty SIM to nie tylko telefony czy wspomniane tablety. To również modemy telefonii bezprzewodowej, nawigacje satelitarne czy systemy sieciowe.

W przypadku używania słów mobile forensics zawsze należy wziąć pod uwagę wszystkie podręczne urządzenia, które każdy może schować do kieszeni i przechowywać na nim dane. Na rynku jest kilka wartych uwagi komercyjnych narzędzi służących do zabezpieczeń urządzeń mobilnych jednak w wielu przypadkach choćby te najlepsze rozwiązania zawodzą. Dzieje się tak głównie w sytuacjach, gdy urządzenie mobilne jest uszkodzone (np. po zalaniu wodą), zabezpieczone (np. hasłem dostępu), bądź gdy nie ma możliwości nawiązania komunikacji pomiędzy nim, a komputerem (np. urządzenia nie wyposażone w żaden interfejs kablowy/radiowy). Czy wówczas jesteśmy skazani na porażkę w takich sprawach?

Odpowiedź brzmi jak się prawdopodobnie wszyscy domyślają – nie. Dzięki alternatywnym metodom ekstrakcji danych jesteśmy w stanie stoczyć walkę z takim urządzeniem i w większości wypadków to my, jako specjaliści mobile forensics wychodzimy z niej zwycięsko.

Interfejs JTAG

Jednym z ciekawszych rozwiązań jakie warto zaprezentować czytelnikom jest interfejs JTAG będący liderem alternatywnej metody odczytu i opisać pokrótce proces pozyskiwania danych. Na początek warto przytoczyć kilka słów o samym JTAG. Joint Test Action Group to nazwa standardu IEEE 1149.1 definiującego protokół używany do testowania połączeń na płytkach drukowanych, stosowany także do uruchamiania, programowania układów i systemów mikroprocesorowych.

Prościej mówiąc, interfejs JTAG umożliwia zarówno programowanie procesorów, jak i debugowanie zawartego w nich kodu, a także połączeń elektrycznych mikrokontrolera z resztą układu, w tym z pamięcią FLASH. Widzimy więc, iż możliwości tego interfejsu są duże. Przewagą odczytu pamięci FLASH przez interfejs JTAG jest fakt, iż odbywa się on sektorowo bit po bicie. Oznacza to, iż otrzymujemy nic innego jak odczyt fizyczny takiej pamięci co jest niezwykle istotne przy próbie odzyskiwania skasowanych danych. Interfejsy JTAG znajdujemy w większości urządzeń elektronicznych, niekiedy bardziej odsłonięte, niekiedy ukryte. Co interesujące choćby wiele bardzo starych urządzeń mobilnych posiada to złącze.

Rys. 1 – przykładowe złącze JTAG

Sam odczyt polega na adekwatnym podłączeniu interfejsu JTAG z urządzeniem. W świecie mobile forensics najczęściej wykorzystuje się tzw. BOXy serwisowe, których główną funkcją jest zaawansowany dostęp do wykonywania napraw software`owych telefonów, ściąganie blokad SIM-Lock, flash`owanie niewłączającego się telefonu, odbudowę certyfikatów. Prócz tych i wielu innych funkcji niektóre z nich oferują wykonywanie tzw. MEMORY DUMP czyli zrzut fizyczny pamięci FLASH.

Aby poprawnie połączyć się z interfejsem JTAG musimy znać sekwencje połączeń sygnałów serwisowych (RX/TX/D+/D-/GND), a następnie wykonać połączenie pomiędzy płytą główną telefonu, a BOXem serwisowym.

Rys. 2 – JTAG – połączenie kablowe

Dla osób nie mających nic wspólnego z elektroniką cała sytuacja może wydawać się skomplikowana i skutecznie zniechęcić do tego typu działań. Nie należy się poddawać, gdyż z pomocą przychodzą adaptery JTAG, które są ogólnodostępne. Nie wymagają one od użytkownika znajomości rozkładu sygnałów oraz umiejętności lutowniczych. Adaptery przystosowane są pod konkretne urządzenie mobilne i ich zastosowanie na ogół sprowadza się do gotowego połączenia z płytą główną.

Rys. 3 – JTAG – połączenie przez adapter

Po poprawnym podłączeniu się do odpowiedniego BOXa serwisowego, w programie obsługującym to urządzenie wybieramy opcję odczytu pamięci FLASH i czekamy, aż plik zostanie zapisany w komputerze. Niestety proces odczytu pamięci przez interfejs JTAG jest bardzo wolny i cała operacja może potrwać choćby kilkadziesiąt godzin.

Rys. 4 – odczyt pamięci dzięki interfejsu JTAG

Gdy odczyt wykona się poprawnie możliwa jest jego analiza. Plik odczytu fizycznego możemy zaimportować do komercyjnego narzędzia mobile forensics (np. XRY) i oczekiwać na dane gotowe do interpretacji przez biegłego.

Rys. 5 – dane zaimportowane przez narzędzie XRY

Twoje urządzenie mobilne jest naprawdę SMART

Współczesne urządzenia mobilne to zminiaturyzowane komputery przenośne. Są tak traktowane przez producentów, jak i przez użytkowników. Tylko od pojemności pamięci wewnętrznej Flash oraz obsługiwanych kart zewnętrznych zależy, jak blisko danemu urządzeniu do komputera i ile ciekawych danych możemy na nim znaleźć. Telefon komórkowy w dzisiejszych czasach powie nam, jaki tryb życia prowadzimy, jak bardzo jesteśmy aktywni i jak bardzo jesteśmy społeczni. Biegły z zakresu psychologii na podstawie możliwych do uzyskania z telefonu danych, przygotuje profil psychologiczny użytkownika. Biegły z zakresu teleinformatyki wyodrębni pełną informację, kiedy, gdzie, jak i w jakim celu telefon został użyty.

Każdy zapyta, jak to możliwe, żeby telefon tak bardzo zdradzał, co i kiedy robimy. Przecież nie w każdym momencie z niego korzystamy, nie zawsze wykonujemy połączenia czy piszemy sms-y.

Niewiele osób zdaje sobie sprawę, jakie dane rejestruje telefon także bez naszej wiedzy. Można stwierdzić, iż pozwalamy telefonowi na bardzo wiele, nie zawsze zastanawiając się nad konsekwencjami. Zaczniemy od najbardziej oczywistych rzeczy, czyli wszystkie połączenia, zarówno wychodzące, jak i przychodzące, odebrane i nieodebrane. Do tego komunikacja poprzez SMS i MMS. Trzeba pamiętać, iż wszystkie dane kontaktowe są zapisywane w pamięci telefonu.

Nie jest to jednak wszystko. Coraz częściej komunikujemy się poprzez komunikatory (np. Skype), a telefon potrafi zapamiętać wszystkie rozmowy wykonane z każdego loginu, przy pomocy którego zalogowano się do usługi. Jako iż telefon jest praktycznie przenośnym komputerem, instalujemy na nim różne aplikacje, a urządzenie rejestruje, z jakiej korzystamy i jak często.

Analiza urzadzen mobilnych szkolenie >>

Wiele aplikacji do prawidłowego działania potrzebuje dwóch elementów – informacji o lokalizacji i dostępu do Internetu. A żeby było szybciej i często taniej, zezwalamy naszemu urządzeniu mobilnemu wyszukiwać sieć Wi-Fi i logować się do niej. A każda aplikacja, dla własnego bezpieczeństwa i wygody, zapisuje swoją historię. Do tego dochodzą kalendarz, przeglądarka internetowa, skrzynki mailowe, zdjęcia i filmy, dokumenty i … rejestracja wszystkich znaków, jakie wprowadzamy z klawiatury.

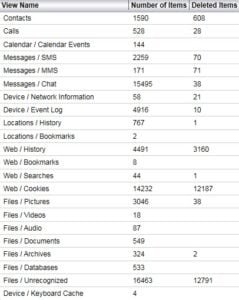

To czego nie widać, nie znaczy, iż nie istnieje

Dużo tego. Jednak wielu czytelników stwierdzi, iż „mnie to nie dotyczy, bo kasuję niepotrzebne dane, często czyszczę historię”. Niech więc każda z tych osób spojrzy na swój telefon i sprawdzi, ile ma wolnego miejsca w pamięci urządzenia. 1 GB, 2 BG, może więcej? W uproszczeniu, tyle ma danych, które po odczycie pamięci będą zaznaczone jako „deleted items”. Te dane są niewidoczne dla użytkownika telefonu, nie są one jednak niewidoczne dla biegłego z zakresu informatyki śledczej, który dokona odczytu binarnego takiej pamięci.

Specjalista z zakresu mobile forensics otrzymuje telefon w celu wyodrębnienia informacji znajdujących się na nim, a nie jakiego rodzaju aplikacje są na nim zainstalowane. Na podstawie całego szeregu danych, biegły musi wskazać dowody w określonej sprawie – zarówno obciążające, jak i uniewinniające. Pierwszym krokiem w analizie telefonu powinna być analiza sposobu korzystania z telefonu.

Na taką analizę składać się będzie kilka elementów: jak często i jak długo dana osoba rozmawia przez telefon, czy wysyła wiadomości SMS/MMS. Ważne będzie również, jak dana osoba korzysta z Internetu (przeglądarka internetowa i poczta e-mail), czy loguje się do każdej napotkanej sieci WiFi, czy tylko do kilku, jak często i jak długo korzysta z tych sieci, czy korzysta z pakietu danych oferowanego przez operatora. Trzecim istotnym elementem będzie stwierdzenie, z jakich aplikacji użytkownik telefonu korzysta, jak często to robi, czy jest jakiś określony, przybliżony czas korzystania z aplikacji. No i czy aplikacje mają zezwolenie na korzystanie z lokalizacji, czy też nie.

Na podstawie wskazanych wyżej danych powstaje profil użytkownika urządzenia mobilnego. Niech będzie to osoba, która częściej dzwoni niż korzysta z SMS/MMS, zwykle nie odbiera telefonu, tylko oddzwania, większość rozmów prowadzi z osobami z książki telefonicznej, ma zainstalowanych kilka aplikacji, z których korzysta w miarę często i regularnie (np. codziennie ok. godz. 7.00 sprawdza aktualną temperaturę w aplikacji Thermometer, zawsze między 9.00 a 10.00, korzysta z aplikacji mobilnych trzech banków itd.), zezwala każdej aplikacji na korzystanie z danych lokalizacyjnych, korzysta z czterech stałych sieci Wi-Fi, poza tym z usług operatorskich, nieregularnie korzysta z przeglądarki internetowej, prawie zawsze podczas podróży ma włączoną nawigację, mimo iż pokonuje tą samą trasę regularnie.

Tak przygotowany opis pozwoli nam na stwierdzenie, czy na podstawie danych zawartych w telefonie rozwikłamy problem, jaki przed nami postawiono. o ile będziemy chcieli stwierdzić, czy dana osoba była w jakimś miejscu nie korzystając przy tym z telefonu, to tych informacji nie znajdziemy w tym urządzeniu. Taki użytkownik musiałby bowiem skorzystać z telefonu w jakikolwiek sposób, żeby pojawił się jakiś ślad. Z kolei o ile będziemy chcieli sprawdzić alibi danej osoby to ustalimy czy użytkownik będąc w domu był zalogowany do swojej sieci Wi-Fi. Natomiast w przypadku użytkownika, który korzysta z telefonu w zupełnie inny sposób, np. cały czas jest zalogowany do aplikacji Facebooka, dużo łatwiej będzie sprawdzić, gdzie był w danym momencie.

Najlepiej zabezpieczone, urządzenia mobilne nie są tajemnicą dla biegłych zajmujących się informatyką śledczą. Specjalista przy pomocy zaawansowanego systemu i rozwiązań oraz najwyższych kompetencji jest w stanie odzyskać dane z urządzeń przenośnych jak i dokonać ich interpretacji. Dlatego warto zastanowić się nad tym, w jaki sposób korzystamy z urządzenia mobilnego oraz jakie ślady w nim pozostawiamy. Na zakończenie pamiętajmy, iż dane zlokalizowane na urządzeniach mobilnych można odzyskać. Pozostaje to jedynie kwestią czasu.