W poniższym artykule publikujemy kolejny rozdział z naszego nadchodzącego raportu rocznego. Opisujemy tu podatności, które miały największy wpływ na obsłużone przez nas incydenty w ubiegłym roku.

Podatności w 2021 r.

Rok 2021 był wypełniony poważnymi podatnościami, które bardzo gwałtownie były adaptowane i wykorzystywane przez cyberprzestępców, w szczególności przez grupy ransomware. Zaobserwowaliśmy wyraźny trend wzrostu wykorzystania podatności w oprogramowaniu używanym przez firmy np. Microsoft Exchange czy VMware vCenter, względem tych w oprogramowaniu wykorzystywanym przez użytkownika końcowego, takich jak pakiet Office czy przeglądarka.

W 2021 r. w bazie NVD prowadzonej przez NIST zostało opublikowanych 21 957 podatności. Jest to znaczny wzrost względem roku 2020 (3,5 tys. więcej). Należy jednak zaznaczyć, iż mimo tak dużej liczby zgłoszonych podatności, na dzień pisania raportu aktywnie wykorzystywanych wg. katalogu CISA było tylko 326.

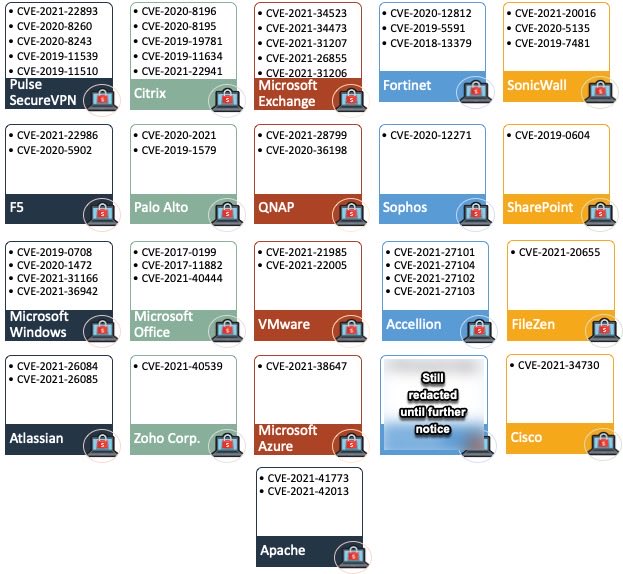

Grupy przestępcze nie ograniczają się tylko do podatności ujawnionych w danym roku. Na poniższym obrazku pokazano luki najczęściej wykorzystywane przez grupy ransomware (stan na październik 2021 r.). Polecamy również zapoznać się z listą podatności w tej chwili aktywnie wykorzystywanych w atakach, na bieżąco aktualizowaną przez CISA.

Źródło obrazka: https://twitter.com/pancak3lullz/status/1447644282614161412

Zdecydowanie najgłośniejszą podatnością 2021 r. była podatność w bibliotece Log4j, znana jako Log4Shell. Mimo to z naszych obserwacji wynika, iż najwięcej udanych ataków spowodowały podatności w Microsoft Exchange, znane pod nazwami ProxyLogon i ProxyShell, których skutki obserwujemy do tej pory. Często takie ataki są obserwowane z opóźnieniem. Wynika to z tego, iż grupy przestępcze odsprzedają uzyskane dostępy, a incydent zostaje zauważony i zgłoszony, dopiero gdy uzyska go grupa, która spienięża uzyskany dostęp, np. instalując ransomware.

Log4Shell

Pod koniec 2021 r. świat obiegła informacja o krytycznej podatności w jednej z najczęściej używanych bibliotek do logowania zdarzeń, wykorzystywanej przez aplikacje napisane w języku Java – Apache Log4j. Niedługo po wydaniu poprawki pojawiały się informacje o kolejnych problemach, co ostatecznie doprowadziło do publikacji czterech CVE.

Głównym zagrożeniem związanym z Log4Shell jest możliwość zdalnego wykonania kodu, którego wykorzystanie (zależnie od konfiguracji) może być bardzo proste. Zdecydowanie jest to podatność, która w 2021 roku zyskała największy rozgłos i spowodowała łatanie systemów na niespotykaną nigdy wcześniej skalę. Więcej o podatności i rekomendacjach można przeczytać w dedykownym temu artykule.

W ramach działań zapobiegających skutkom wykorzystania tej podatności: * Na stronie zamieściliśmy codziennie aktualizowane rekomendowane działania w związku z podatnością. * Rozesłaliśmy ostrzeżenie do adekwatnych sektorów poprzez organy adekwatne, CSIRT-y poziomu krajowego, KRPM oraz RCB z prośbą o dalszą dystrybucję. * W ramach dostępnej listy osób kontaktowych zgłoszonych w ramach ustawy o KSC rozesłaliśmy ostrzeżenia do 2976 podmiotów. Zostało wysłanych łącznie 6463 indywidualnych powiadomień. * Opublikowaliśmy ostrzeżenie w ramach systemu S46.

VMware vCenter

Oprogramowanie VMware vCenter wykorzystywane jest do scentralizowanego zarządzania platformą wirtualizacyjną vSphere. Jest to produkt bardzo często wykorzystywany przez większe organizacje, które posiadają własne serwerownie. Uzyskanie do niego dostępu często oznacza przejęcie większości infrastruktury firmy.

W 2021 r. pojawiły się aż trzy poprawki na krytyczne podatności w VMware vCenter (CVE-2021-21972, CVE-2021-21985, CVE-2021-22005), które były potem wykorzystywane w masowych atakach. Każda z nich pozwalała na zdalne wykonanie kodu bez uwierzytelniania. Są to dobre przykłady jak gwałtownie takie poprawki są analizowane przez atakujących. W przypadku dwóch podatności (CVE-2021-21985, CVE-2021-22005) od momentu publikacji ostrzeżenia przez VMware do wykorzystania ich w atakach minęło zaledwie kilka dni. Również bardzo gwałtownie publicznie pojawiły się gotowe do wykorzystania exploity.

Mimo iż dostęp do vCenter powinien być ograniczony tylko do sieci administracyjnej, w internecie można znaleźć znaczną liczbę instancji dostępnych publicznie. W Polsce było to ponad 300 przypadków. W kwestii obu podatności informowaliśmy właścicieli takich serwerów o konieczności natychmiastowej aktualizacji i przekazaliśmy rekomendacje, iż nie powinny być one dostępne z poziomu internetu.

Microsoft Exchange

Microsoft Exchange jest najpopularniejszym korporacyjnym serwerem pocztowym, używanym przez największe firmy na świecie. Przejmując nad nim kontrolę, atakujący nie tylko uzyskuje dostęp do wiadomości mailowych całej organizacji, ale też często ma możliwość przejęcia kontrolera domeny.

W 2021 r. zostały opublikowano aż dwie grupy krytycznych podatności pozwalających na zdalne wykonanie kodu: ProxyLogon i ProxyShell.

• ProxyLogon

Główna podatność znana pod nazwą ProxyLogon to CVE-2021-26855. Pozwala ona na ominięcie uwierzytelniania i wykonywanie poleceń jako administrator w MS Exchange. Razem z nią ujawnione zostały trzy podatności prowadzące do zdalnego wykonania kodu na poziomie systemu operacyjnego, korzystając z wcześniej zdobytego dostępu administracyjnego (CVE-2021-26857, CVE-2021-26858, CVE-2021-27065).

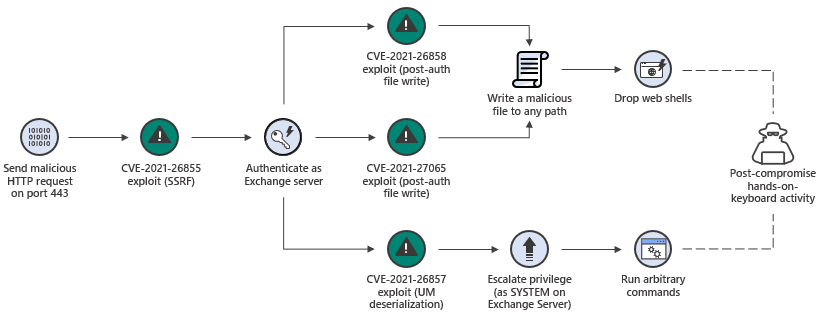

Ciekawostką jest, iż wg. zespołu DEVCORE, który odkrył tę podatność, zostały one zgłoszone do Microsoftu już w styczniu 2021 r., ale nie zostały załatane przez kolejne 3 miesiące. Okazało się, iż w międzyczasie, kiedy jeszcze nie było wydanej poprawki, luki zaczęły być wykorzystywane przez jedną z grup APT – HAFNIUM. Od tego momentu sprawy bardzo przyspieszyły. Microsoft wydał w trybie natychmiastowym poprawki, a w ciągu kilku dni pojawiły się publicznie dostępne przykłady jak wykorzystać podatność do ataków. Bardzo krótki czas pomiędzy wydaniem poprawki a pojawieniem się publicznych exploitów na tak istotny komponent wielu firm jakim jest serwer pocztowy, spowodował lawinę ataków zarówno przez grupy APT, jak i ransomware. Na poniższym obrazku pokazano w jaki sposób wspomniane podatności były łączone i wykorzystywane podczas ataków.

Źródło obrazka: https://www.microsoft.com/security/blog/2021/03/25/analyzing-attacks-taking-advantage-of-the-exchange-server-vulnerabilities/

Według dobrych praktyk, bezpośredni dostęp do panelu logowania MS Exchange z internetu nie powinien być możliwy, ale niestety jest to częsta, zła praktyka. W ramach naszych działań, widząc powagę problemu, od momentu ujawnienia podatności codziennie skanowaliśmy polską adresację IP w poszukiwaniu podatnych serwerów. W kolejnych dniach szukaliśmy również webshselli pozostawionych przez atakujących pod znanymi ścieżkami. Przedstawiamy kilka statystyk z tego okresu:

- Liczba instancji MS Exchange w polskiej adresacji, które były przynajmniej raz potwierdzone jako podatne: 1784.

- Liczba instancji MS Exchange w polskiej adresacji, które były przez cały czas podatne w momencie masowego wykorzystywania podatności: 453 – z bardzo dużym prawdopodobieństwem doszło w nich do włamania.

- Liczba instancji MS Exchange z zainstalowanym backdoorem (webshellem): 159 – są to potwierdzone włamania. Liczba jest znacznie zaniżona, bo skanowanie opierało się tylko na znanych ścieżkach webshelli.

- Liczba powiadomień wysłana do organizacji: 975 (niektóre organizacje posiadały kilka serwerów).

- Eskalacja bezpośrednia (włącznie z telefonicznym ustalaniem odpowiedzialnego administratora): około 100.

• ProxyShell

W sierpniu 2021 r. badacz bezpieczeństwa Orange Tsai z zespołu DEVCORE opublikował kolejny zestaw podatności w MS Exchange. Główna podatność CVE-2021-34473 pozwalała na ominięcie uwierzytelniania, a następnie dzięki podatności CVE-2021-34523 i CVE-2021-31207 podnoszone były uprawnienia i wgrywany webshell. Na szczęście tym razem podatność została załatana przez Microsoft z 3-miesięcznym wyprzedzeniem przed publikacją, co dało wielu organizacjom czas potrzebny na jej załatanie. Skutki tej luki zmniejszyło również to, iż po doświadczeniach z ProxyLogon wiele firm ograniczyło dostęp do poczty tylko po zalogowaniu się do VPN-a. W polskiej adresacji również wykryliśmy znacznie mniej podatnych serwerów:

- Liczba instancji MS Exchange w polskiej adresacji, które były przynajmniej raz potwierdzone jako podatne: 240.

- Liczba powiadomień wysłana do organizacji: 83 (niektóre organizacje posiadały kilka serwerów).

Ze skutkami tych podatności i liczbą zaatakowanych wtedy serwerów mierzymy się do tej pory. Często zdarza się, iż po otrzymaniu zgłoszenia o zaszyfrowaniu przez ransomware, okazuje się, iż kilka miesięcy wcześniej organizacja była powiadamiana o podatnej instancji MS Exchange, czy choćby o wykryciu przez nas webshella, ale podjęła niewystarczające działania, aby usunąć wszystkie tylne furtki pozostawione przez atakującego.