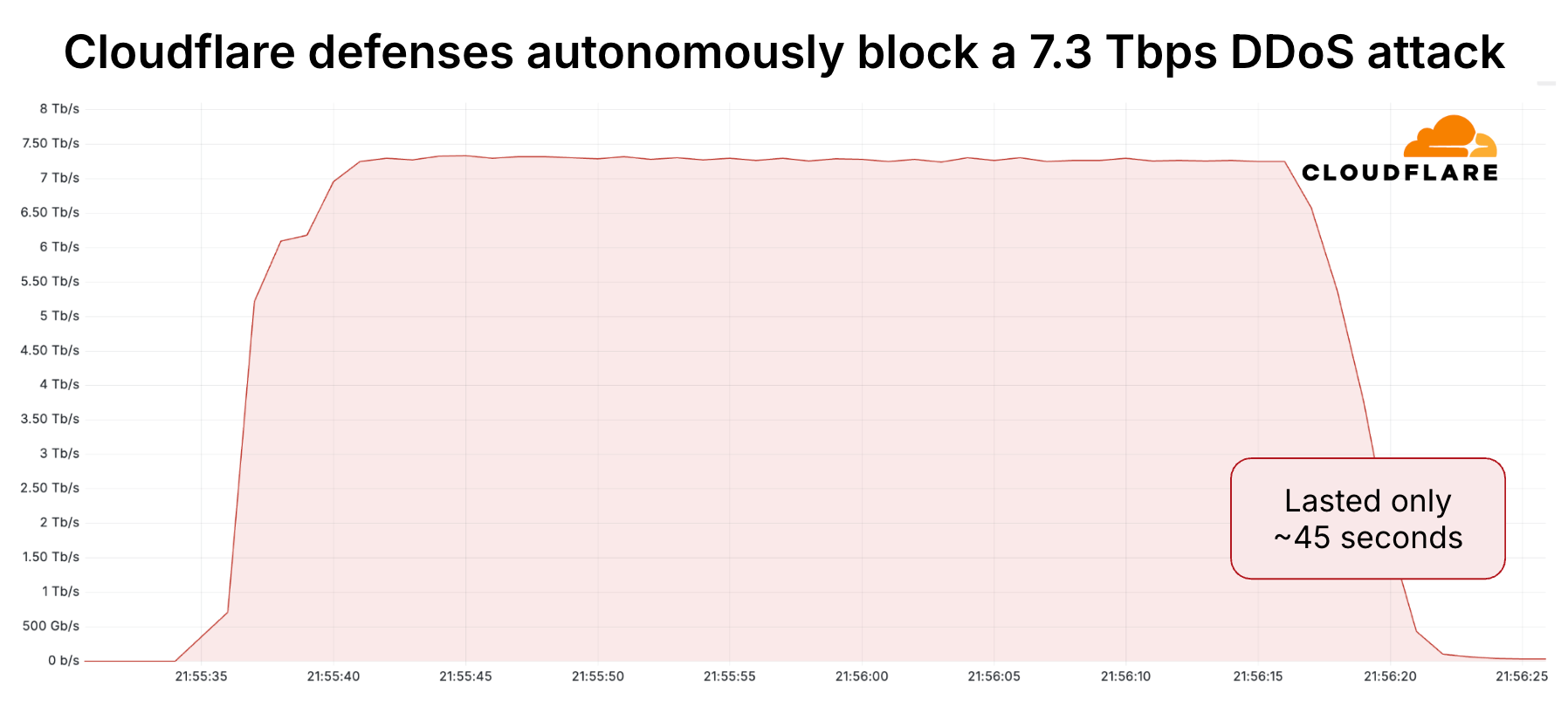

Cloudflare udaremniło największy w historii atak DDoS, generujący niewyobrażalne 7,3 Tbps zanieczyszczonego ruchu sieciowego. To o 12 proc. więcej niż poprzedni rekord i pełen terabit przewyżki względem niedawnej fali odnotowanej przez Briana Krebsa. To jak scenariusz z hollywoodzkiego blockbustera, ale tutaj każda sekunda to realna próba przeciążenia infrastruktury.

Rekordowy atak dostarczył w ciągu zaledwie 45 sekund aż 37,4 terabajtów danych, co odpowiada transmisji 9350 filmów HD lub aż 9,35 mln utworów muzycznych w mniej niż minutę. Wyobraźnia zawodzi, gdy próbujemy liczyć zdjęcia o maksymalnej rozdzielczości – 12,5 mln klatek, które zapełniłyby twój telefon na… cztery tysiące lat, gdybyś cykał jedno zdjęcie dziennie.

Atak na skalę, której się obawiano i w którą nie wierzono

Nowy rekord świata – atak DDoS o przepustowości 7,3 Tbps

Nowy rekord świata – atak DDoS o przepustowości 7,3 TbpsCelami ataku byli dostawcy hostingu korzystający z usługi Magic Transit od Cloudflare. Cyberprzestępcy skierowali potężne strumienie pakietów na ponad 21 900 portów docelowych na sekundę, chwilowo zwiększając się do 34 500 portów/s. Choć niemal całe uderzenie przyjęło formę zalewu UDP w tle pojawiły się odbicia typu QOTD, Echo, NTP, a choćby relikty sprzed ery IoT – portmap i RIPv1.

Zdecydowana większość, bo 99,996 proc., stanowiły klasyczne UDP floods, ale pozostały fragment (0,004 proc.) to kalejdoskop ataków odbiciowych i refleksyjnych, wliczając Mirai i protokoły z dawnych lat. To trochę jak wysyłać cegły drogą pocztową.

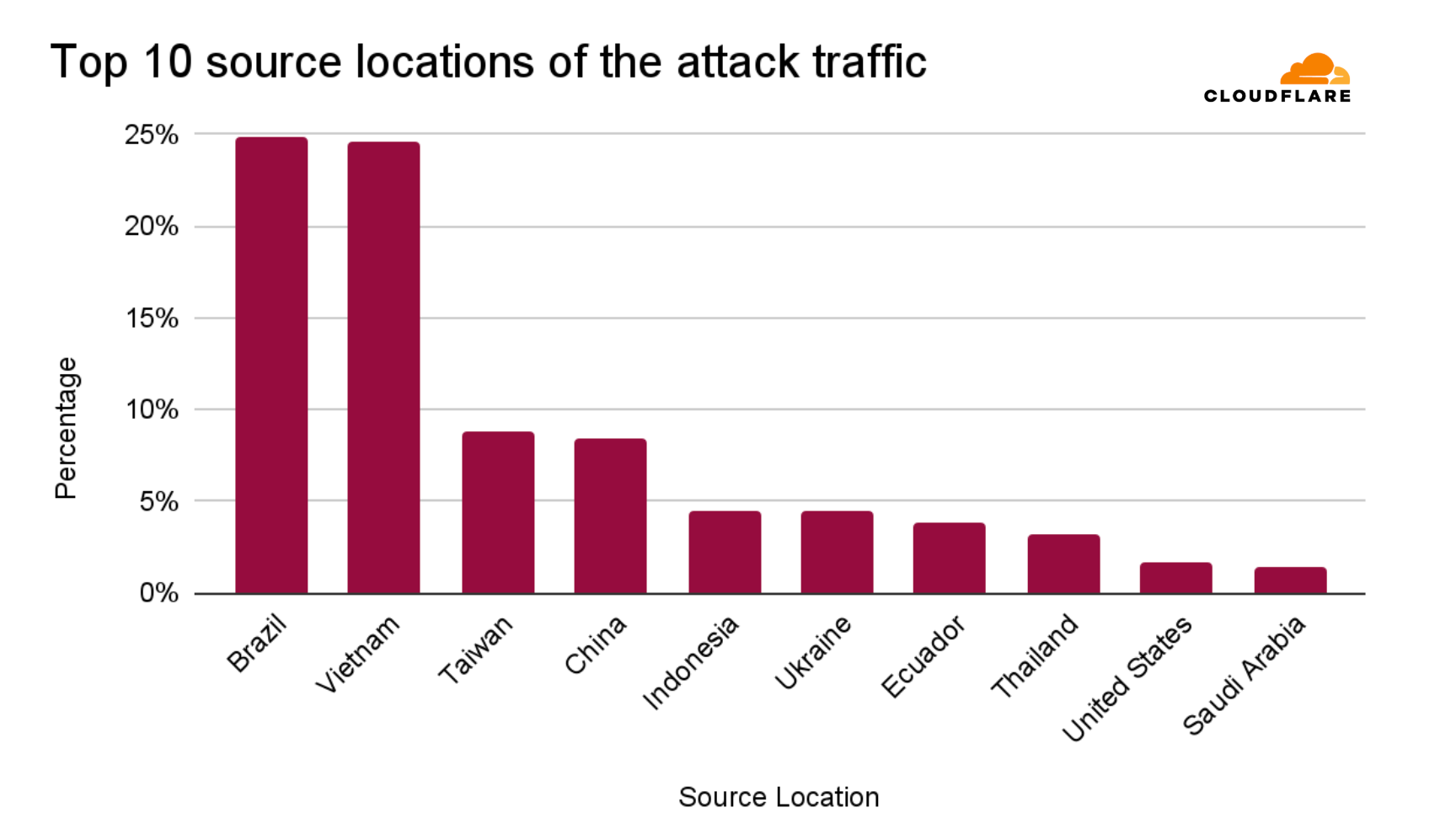

Atak zainspirował globalny szał – ponad 122 tys. unikalnych adresów IP z 5433 autonomicznych systemów w 161 krajach zaangażowało się w sesję ciskania śmieci. Prawie połowa ruchu pochodziła z Brazylii i Wietnamu, po około 25 proc. każdy, a reszta równomiernie była rozłożona między Tajwan, Chiny, Indonezję i inne mniejsze bastiony botnetów. Wśród największych uczestników znalazły się duże sieci jak Telefonica Brazil (10,5 proc.) czy Viettel Group (9,8 proc.).

Jak się bronić? Cloudflare zrobiło sobie dobrą reklamę, ale przy takiej skali nie zawsze będzie happy-end

Kluczem do sukcesu Cloudflare było wykorzystanie globalnego anycastu – atakowane IP kierowane były do najbliższych centrów danych, gdzie lokalne systemy DDoS mogły skutecznie odcinać potok śmieci tuż u źródła. Aż 477 punktów obserwacyjnych w 293 lokalizacjach wykrywało i neutralizowało złośliwe pakiety niemal natychmiastowo, bez konieczności interwencji człowieka oraz bez generowania alarmów i zakłóceń dla legalnych użytkowników.

Źródła ataku z podziałem na kraje

Źródła ataku z podziałem na krajePróbkowano pakiety w eXpress Data Path (XDP) przy użyciu eBPF, gdzie system dosd tworzy charakterystyki ataku w czasie rzeczywistym. Kiedy jeden z fingerprintów osiąga próg aktywacji powstaje reguła eBPF, która wyrzuca z sieci każdy pakiet spełniający kryteria ataku – po wszystkim reguła sama wygasa.

Największa lekcja płynie z prostego faktu: DDoS wciąż ewoluuje, a obrona musi być globalna, autonomiczna i nadzwyczaj szybka w działaniu. Wyłączenie nieużywanych usług (np. QOTD, Echo, Portmapper, RIPv1), aktualizacja serwerów NTP, a przede wszystkim wdrożenie mechanizmów chmurowych do ochrony przed wolumenowymi atakami pozostają podstawowymi zaleceniami dla wszystkich operatora sieci.

Cloudflare potwierdziło, iż choćby torpeda o mocy 7,3 Tbps może zostać zneutralizowana, jeżeli każda data center działa jak należy. Żyjemy w czasach, w których infrastruktura sieciowa staje się strategicznym celem – warto mieć przynajmniej wirtualne rękawice bokserskie i zaufane zabezpieczenia gotowe na każde cyberuderzenie.