To chyba nowy sposób ukrywania niebezpiecznego kodu przed zabezpieczeniami systemu Windows. Makrowirus SVCReady może zaszkodzić użytkownikom rodziny systemów Windows, którzy korzystają dodatkowo z pakietu Microsoft Office. Nie zaobserwowano podobnych kampanii phishingowych przeciwko internautom używającym ekosystemu Apple – bo przypomnijmy, iż da się na Maku oficjalnie korzystać z Office 365 i starszych wersji pakietów. Badacze z Hewlett-Packard twierdzą, iż działanie wirusa wskazuje na grupę TA551 skupiającą się na finansowych oszustwach i już w 2016 roku, bo w innej analizie, też zwracano na to uwagę.

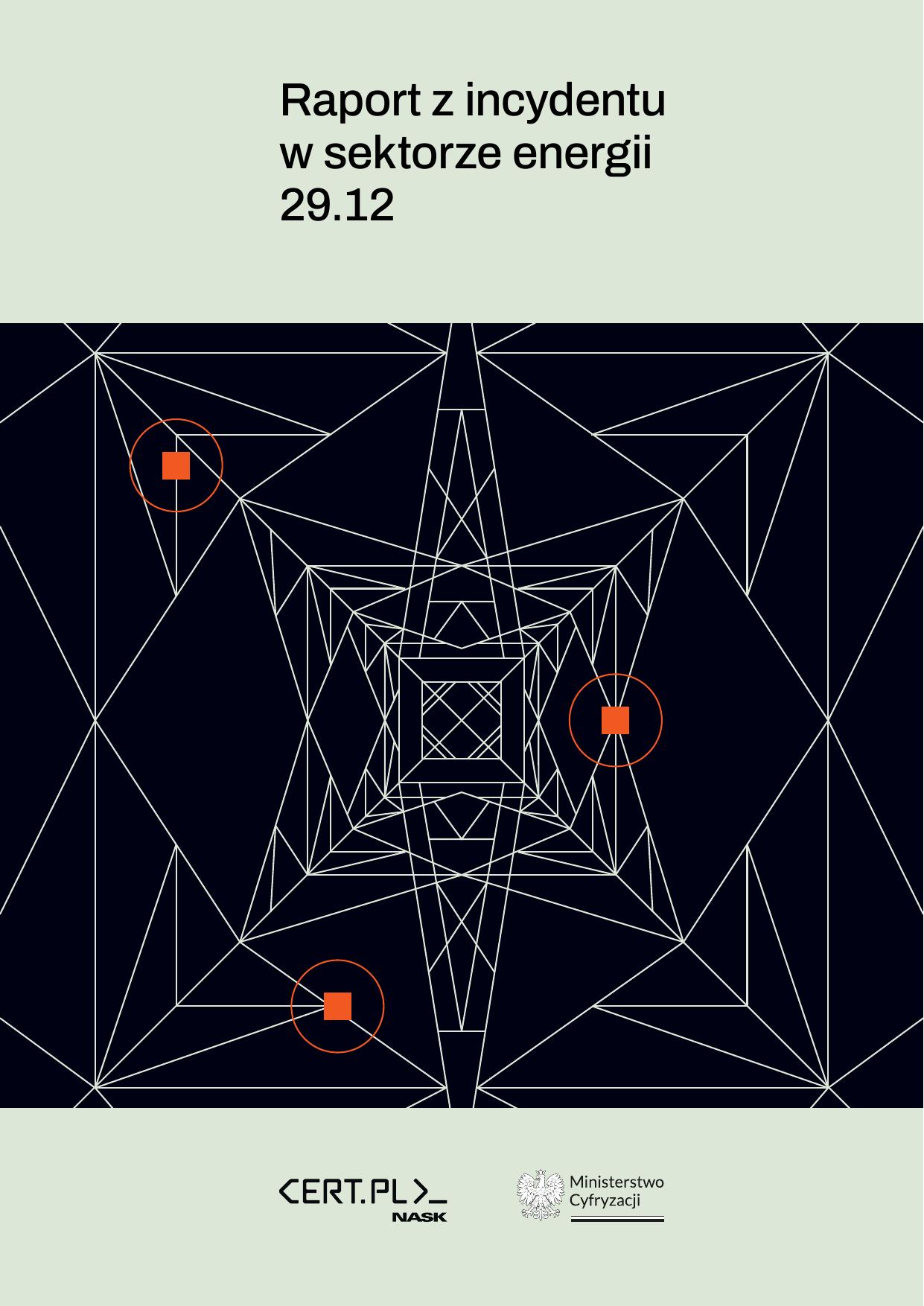

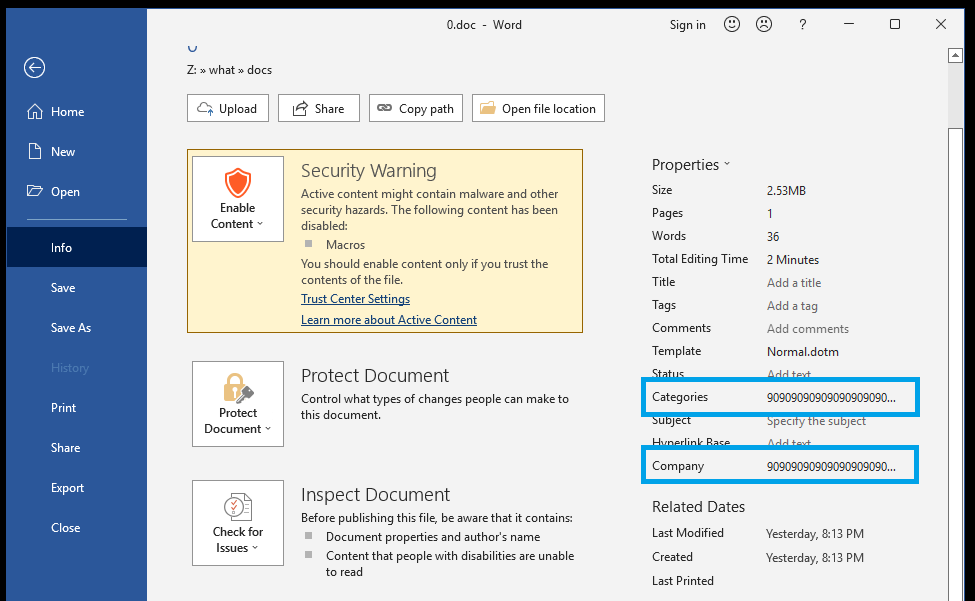

Przyznacie, iż to nietypowe, aby przechowywać złośliwy kod we adekwatnościach dokumentu? Zwykle adekwatności zawierają datę utworzenia, czas ostatniej edycji, inicjały zalogowanego właściciela do konta MS Office, komentarz do dokumentu i inne dane np. firmowe.

SVCReady: zaszyfrowany, złośliwy kod we adekwatnościach pliku

Zwróć uwagę na to, co znajduje się we adekwatnościach dokumentu. Z pozoru "krzaczki"...

Zwróć uwagę na to, co znajduje się we adekwatnościach dokumentu. Z pozoru "krzaczki"...Analiza Hewlett-Packard gwałtownie podpowiada nam, iż kampania ruszyła 22 kwietnia – a przynajmniej wtedy trafiła do systemów telemetrycznych HP informacja o zagrożeniu.

Atak nie jest skomplikowany technicznie, bo przestępcy wysyłają załączniki .DOC (Microsoft Word) pocztą elektroniczną, zaczynając od tradycyjnego phishingu – ktoś musi otworzyć maila, pobrać załącznik, uruchomić i zezwolić na uruchomienie niezaufanego skryptu…

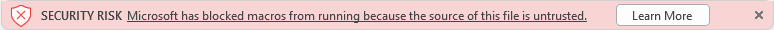

Już niedługo Microsoft nie będzie zezwalał na uruchamianie makr z dokumentów pobranych z Internetu. Skorzystają z tego wyłącznie użytkownicy Windows (jest to zapowiedź Microsoftu):

Ostrzeżenie przez niezaufanym plikiem trafi do Office LTSC 2021, Office 2019, Office 2016, and Office 2013

Ostrzeżenie przez niezaufanym plikiem trafi do Office LTSC 2021, Office 2019, Office 2016, and Office 2013Budowa i działania SVCReady

Wracając do złośliwego makro – dokument zawiera kod, który w swojej szkodliwej części jest zapisany we adekwatnościach.

Po aktywacji makra następuje uruchomienie niebezpiecznego kodu bezpośrednio z pamięci RAM – jest to tak zwany wirus bezplikowy. Kolejno jest upuszczana złośliwa biblioteka DLL do tymczasowego folderu użytkownika w lokalizacji %TEMP% i dalej dzieją się już rzeczy powszechnie znane analitykom malware.

Tutaj zachęcamy do zapoznania się z atakami „fileless” z naszego testu przed wirusami bezplikowymi. Badanie jest już stare, bo opublikowaliśmy je w 2017 roku, ale zawarte w nim treści edukacyjne są przez cały czas aktualne.

Złośliwa biblioteka DLL składa się z kodu, który zbiera informacje o systemie ofiary i przekazuje je do serwera przestępcy, skąd pobiera się końcowy ładunek – zwykle jest to złośliwy program EXE np. trojan bankowy albo ransomware. Dodatkowo wirus zapisuje listę uruchomionych procesów i zainstalowane oprogramowanie – w tym antywirusowe. Potrafi też rozpoznać uruchomienie się w maszynie wirtualnej, stosując pewne zabezpieczenia przed analizą – zobacz nasz artkuł TOP10 technik wykrywania maszyn wirtualnych i sandboxów przez malware.

Złośliwe oprogramowanie umiejscowione w DLL zbiera różne informacje o ofierze dzięki wywołań różnych funkcji Windows API, a nie zapytań w powłoce WMI. Zebrane dane (np. czy komputer jest w domenie firmowej) są formatowane do pliku JSON i po zaszyfrowaniu są wysyłane do serwera przestępcy.

Analitycy zaobserwowali, iż autorzy malware popełnili błąd, przez co wirus nie uruchamia się wraz ze startem systemu, chociaż dodany jest odpowiedni wpis w harmonogramie zadań Windows. Ze względu na ułomności „wieku dziecięcego” – tak to nazwijmy – eksperci są zdania, iż kampania dopiero nabiera rozpędu i prawdopodobnie kod wirusa zostanie ulepszony.

Szczegółowa analiza złośliwefo dokumentu znajduje się na tej stronie, a poniżej jedna z domen, z której pobierany jest w drugiej fazie szkodliwy ładunek (zwykle są to trojany albo ransomware):

hxxp://wikidreamers[.]com/exe/install.exeEncyklopedia grup przestępczych opisuje, iż grupa TA551 skoncentrowana jest na działaniach finansowych. Są oni powiązani ze znanymi próbkami sławnych malware, bo przecież stoją za Emotet, Ursnif, IcedID, Qbot, a więc ich „portfolio” jest na wysokim, pożądanym poziomie. Głównym arsenałem agresorów jest phishing, złośliwe załączniki oraz legalne oprogramowanie pentesterskie, bo dzięki dokonują ataków i kradzieży danych.

Makrowirus – jak się chronić?

Makrowirus w drugiej fazie infekowania Windows jest niewyróżniającym się szkodliwym oprogramowaniem i nie powinien sprawiać problemów porządnym pakietom zabezpieczającym. W przedsiębiorstwach, które wykorzystują IDS Snort, podejrzany ruch sieciowy odnoszący się do zewnętrznego serwera C2, będzie bezproblemowo wykrywany. W skanerach korzystających z reguł Yara istnieją liczne dopasowania do tego rodzaju szkodników, no bo przecież makro wykorzystuje powłokę systemową oraz liczne wywołania Windows API – takie sztuczki są znane analitykom bezpieczeństwa.

Rekomendujemy używanie solidnego systemu zabezpieczającego, aby chroniło środowisko pracy oraz domowe zacisze dzięki dwukierunkowej zapory sieciowej ze skanerem, ochrony przed ransomware, blokowaniem aktywności sieciowej powłoki Windows oraz z technologią maszynowego uczenia dla uzyskania ochrony przed nieznanym jeszcze złośliwym oprogramowaniem. Na te oraz inne cechy produktu bezpieczeństwa warto zwracać uwagę.