W lipcu 2025 roku eksperci z Sophos X‑Ops wykryli zaawansowaną kampanię cyberprzestępczą prowadzoną przez grupę GOLD BLADE, wykorzystującą nowatorskie połączenie złośliwych plików skrótów .lnk oraz techniki WebDAV w celu infekowania systemów swych ofiar malwarem RedLoader. W dzisiejszym artykule przybliżymy przebieg ataku, detale techniczne oraz rekomendacje obronne.

GOLD BLADE i RedLoader – czym są?

Grupa GOLD BLADE (znana również jako RedCurl, Red Wolf czy Earth Kapre) działa od około 2018 roku. Specjalizuje się w zaawansowanych atakach phishingowych skierowanych na organizacje.

RedLoader to ich autorski malware typu multi-stage – używany jest do tworzenia trwałego dostępu do systemu oraz komunikacji z serwerem C2, umożliwiającej dalsze działania przestępcom.

Schemat ataku — krok po kroku

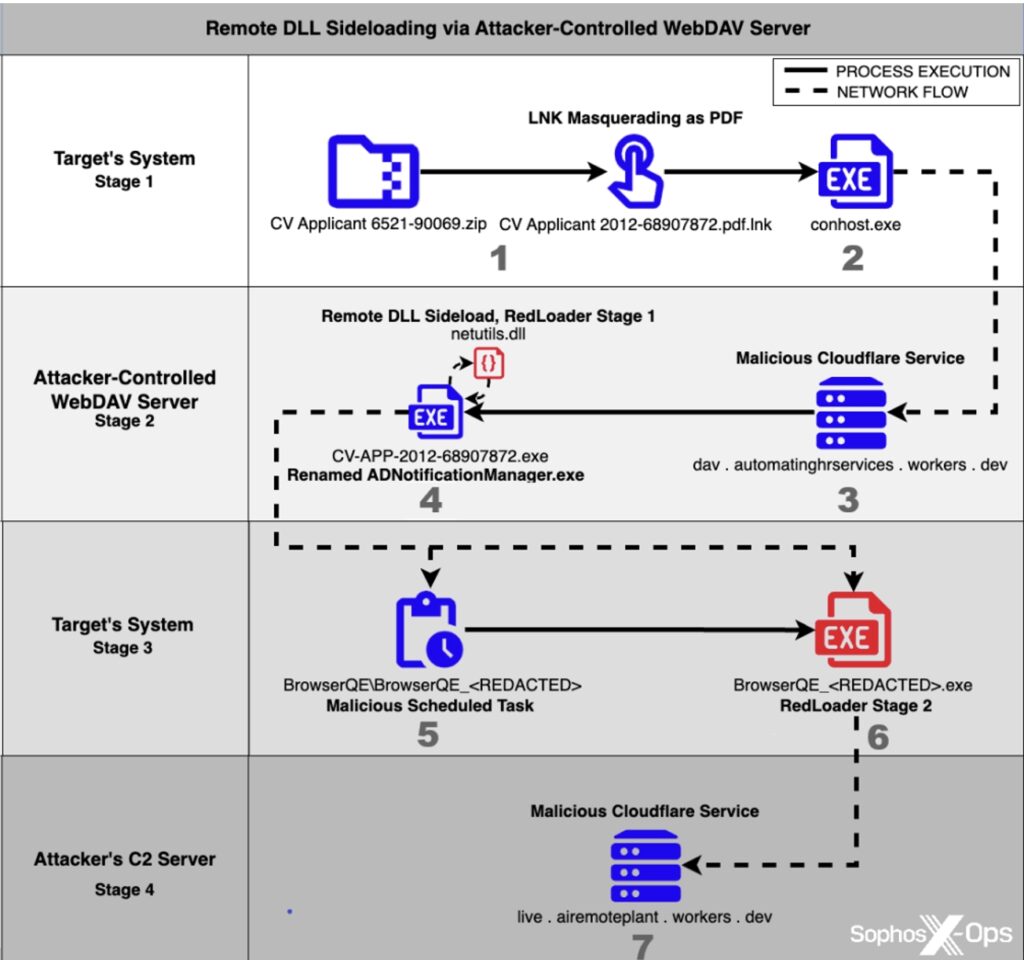

- Atak zaczyna się od przesłania do działów HR zaszyfrowanego PDF‑a, np. przez portale pracy (jak Indeed).

- W pliku PDF znajduje się link pobierający archiwum ZIP, które zawiera plikzrozszerzeniem „.lnk” maskujący się jako dokument PDF.

- Po otwarciu „.lnk” uruchamiany jest proces conhost.exe, który przez protokół WebDAV łączy się z hostingiem opartym na Cloudflare Workers (np. automatinghrservices[.]workers[.]dev).

- Zdalnie ładowany jest podpisany legalny plik Adobe ADNotificationManager.exe (przemianowany na np. CV-APP-2012-68907872.exe), znajdujący się obok złośliwej biblioteki netutils.dll.

- Przez DLL sideloading legalny exe ładuje i uruchamia etap pierwszy malware, czyli RedLoader stage 1.

Etap drugi: utrwalanie dostępu i C2

- Po instalacji RedLoader stage 1 na systemie ofiary tworzone jest zaplanowane zadanie Windows (scheduled task) o nazwie BrowserQE\BrowserQE_<Base64‑encoded computer name>.

- Zadanie pobiera wykonywalny plik stage 2 z innej domeny (live[.]airemoteplant[.]workers[.]dev). Plik posiada odmienne nazwy w zależności od atakowanej ofiary, ale stały SHA256 hash napotkanych próbek.

- Ten etap uruchamiany jest poprzez PCALua.exe i conhost.exe, po czym malware nawiązuje połączenie z serwerem C2, umożliwiając eksfiltrację danych, odbieranie poleceń i dalsze działania.

Co jest nowego w tej metodzie?

- Przestępcy połączyli technikę zdalnego pobierania przez WebDAV (obserwowaną od września 2024) z DLL sideloading podpisanych binarek (oddzielna technika obserwowana w marcu 2025).

- Kombinacja tych dwóch metod w takiej formie została po raz pierwszy opisana w lipcu 2025 r. i stanowi ewidentny przykład adaptacji i rozwoju ataków przez Gold Blade.

Techniczne detale — wskaźniki kompromitacji (IoC)

Te IoC stanowią klucz do identyfikacji złośliwych artefaktów lub podejrzanej aktywności w sieci.

Rekomendacje bezpieczeństwa

- Stworzenie Software Restriction Policy (GPO) blokującej wykonywanie .lnk z niebezpiecznych lokalizacji takich jak C:\Users\*\Downloads\ czy %AppDataLocal%, %AppDataRoaming%.

- Aktualizacja rozwiązania endpointowego – Sophos wdrożył dedykowane sygnatury do blokowania:

- Evade_28k – blokujące różne wersje adnotificationmanager.exe używane w sideloadingu;

- WIN‑DET‑EVADE‑HEADLESS‑CONHOST‑EXECUTION‑1 – wykrywające nietypowe child procesy conhost.exe;

- Troj/Agent‑BLKU – statyczna sygnatura dla RedLoader stage 2.

- Monitorowanie podejrzanych połączeń WebDAV z domenami wymienionymi w IoC.

Dlaczego to istotne?

- Atak pokazuje, iż cyberprzestępcy nieustannie rozwijają istniejące techniki, łącząc je w nowe, trudniejsze do wykrycia sekwencje.

- Organizacje muszą reagować nie tylko na nowe techniki, ale również na złożone kombinacje technik wcześniej znanych.

- Kluczowa rola powiadomienia o podejrzanej aktywności związanej z conhost.exe, PCALua.exe i nietypowym użyciem DLL w podpisanych binarkach

Podsumowanie

Kampania GOLD BLADE z lipca 2025 roku pokazuje zdolność cyberprzestępców do tworzenia nowych wariantów ataków, łączących stare techniki w nowych konfiguracjach — z użyciem WebDAV, złośliwych skrótów i sideloadingu. Wymaga to od organizacji pełniejszego wdrażania polityk bezpieczeństwa, edukacji personelu oraz aktualizacji systemów detekcji.