Zespół SentinelLabs ujawnił kampanię hakerską prowadzoną przez grupę powiązaną z Koreą Północną (DPRK), która wykorzystuje fałszywe zaproszenia Zoom do infekowania komputerów Mac złośliwym oprogramowaniem nazwanym NimDoor.

To jeden z najbardziej zaawansowanych ataków na macOS, skierowany głównie w startupy z sektora Web3 i kryptowalut.

Jak działa atak?

- Podszywanie się pod znajomego na Telegramie – ofiara zapraszana jest na spotkanie przez Calendly.

- W e-mailu pojawia się fałszywy link do aktualizacji SDK Zooma – zawiera plik z ponad 10 000 pustych linii kodu, by ukryć funkcję.

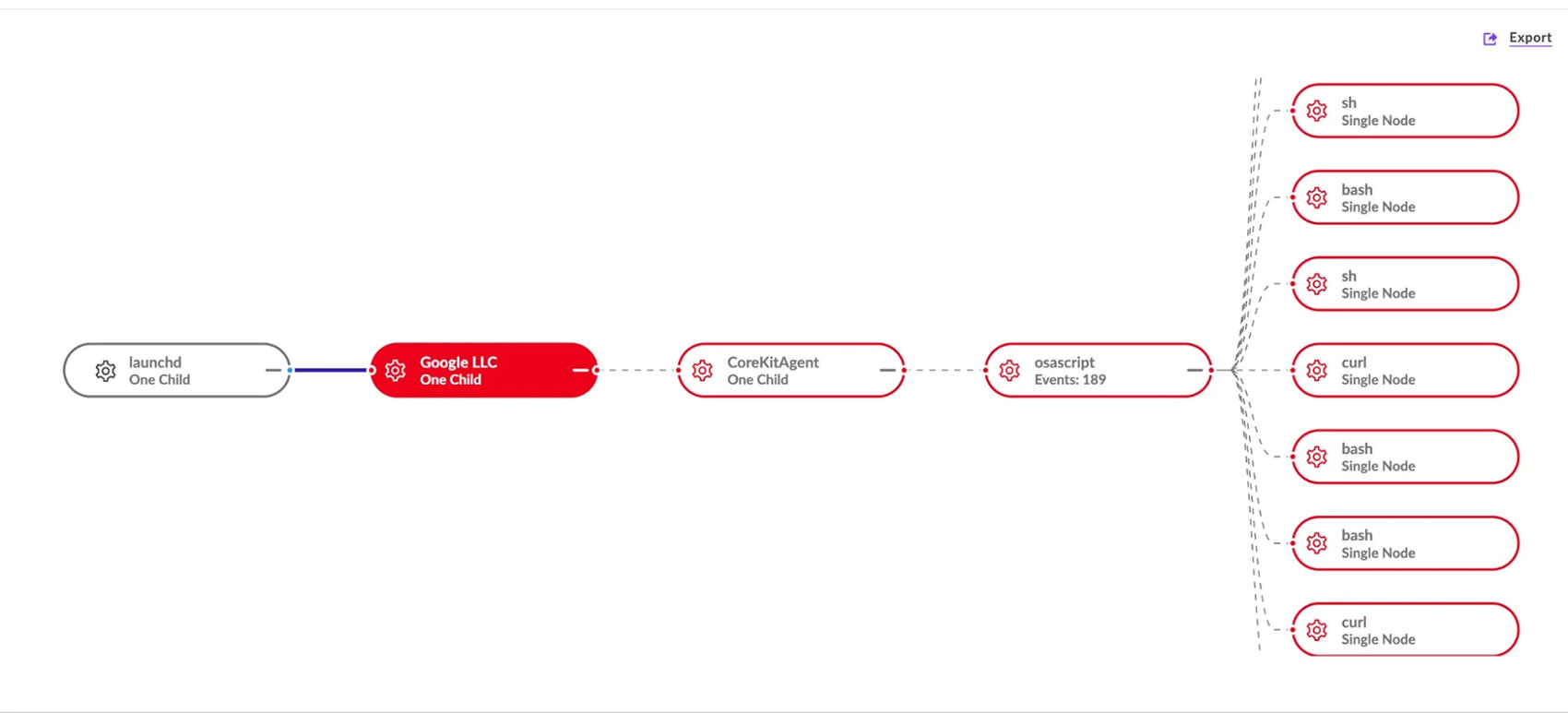

- Po uruchomieniu, malware:

- nawiązuje zaszyfrowane połączenie przez WebSocket Secure (wss) z serwerem kontrolującym,

- utrzymuje dostęp po restarcie systemu, wykorzystując sygnały SIGINT/SIGTERM,

- eksportuje dane z Keychaina, przeglądarek i Telegrama przy użyciu skryptów Bash,

- wykorzystuje AppleScript i język Nim, co jest rzadkością w malware na macOS.

Co czyni NimDoor wyjątkowym? Wykorzystuje język Nim – bardziej złożony i mniej wykrywany niż typowe Go, Python czy Bash. Wprowadza też nową technikę trwałości, działającą choćby po restarcie systemu. Posiada ponadto rozbudowany łańcuch infekcji, od socjotechniki po wieloetapowe backdoory.

Fałszywy plik aktualizacji zawiera ukryty kod, utrudniając analizę i wykrycie.

Jak się zabezpieczyć?

- Nie pobieraj aktualizacji Zooma (ani innych aplikacji) spoza oficjalnych źródeł.

- Zgłaszaj podejrzane zaproszenia do spotkań otrzymane przez Telegram lub e-mail.

- Regularnie aktualizuj macOS i oprogramowanie zabezpieczające.

- Używaj menedżera haseł i weryfikacji dwuetapowej.

Jeśli artykuł Nowe złośliwe oprogramowanie „NimDoor” atakuje użytkowników macOS nie wygląda prawidłowo w Twoim czytniku RSS, to zobacz go na iMagazine.