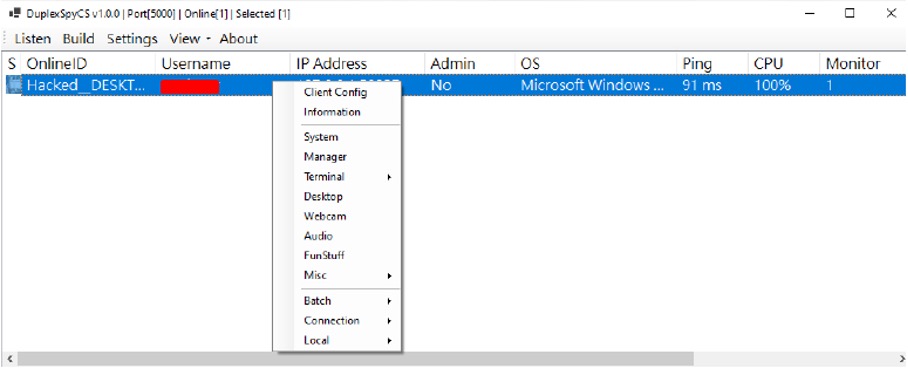

Pojawił się nowy trojan zdalnego dostępu (ang. RAT), o nazwie DuplexSpy, stanowiący poważne zagrożenie dla systemów Windows na całym świecie. Został opracowany w języku C# przez użytkownika GitHub ISSAC/iss4cf0ng i wydany publicznie 15 kwietnia 2025 r., według twórcy „do celów edukacyjnych”. W rzeczywistości jest to wielofunkcyjny malware, oferujący atakującym całkowitą kontrolę nad zainfekowanymi maszynami.

Dzięki przyjaznemu dla użytkownika kreatorowi graficznego interfejsu i rozbudowanym opcjom dostosowywania DuplexSpy obniża barierę techniczną dla cyberprzestępców, umożliwiając tworzenie dostosowanych ataków choćby nowicjuszom.

Źródło: cyfirma.com

Źródło: cyfirma.comJego wyrafinowana konstrukcja obejmuje mechanizmy trwałości, ukryte wykonywanie i zestaw narzędzi do kontroli stacji roboczych, co czyni go potężną bronią w rękach cyberprzestępców. Otwarty charakter narzędzia zwiększa ryzyko powszechnego niewłaściwego wykorzystania w różnych łańcuchach ataków, gdyż hakerzy mogą łatwo dostosowywać i zwiększać jego możliwości.

DuplexSpy RAT używa zaawansowanych technik do zapewnienia trwałości i unikania wykrycia, naśladując legalne procesy, takie jak „Windows Update”, kopiując się do folderu Startup i modyfikując rejestr systemu Windows w HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run.

Z raportu organizacji Cyfirma wiemy, iż wykorzystuje on wykonywanie bezplikowe poprzez ładowanie dll do pamięci oraz metody samozniszczenia, usuwając swoje ślady po wykonaniu, co oczywiście znacznie utrudnia inwestygację.

Arsenał złośliwego systemu obejmuje keylogger, czyli przechwytywanie naciśnięć klawiszy i przechowywanie ich w pliku folderu Temp (keylogger.rtf) w celu eksfiltracji na zdalny serwer, ponadto monitorowanie ekranu w czasie rzeczywistym, kontrolę kamery internetowej i dźwięku oraz zdalny dostęp do powłoki – do interaktywnego wykonywania poleceń. Ponadto stosuje on taktyki antyanalizy, kończąc procesy Defendera i wyświetlając fałszywe komunikaty o błędach dotyczące uszkodzonego pliku user32.dll, by wprowadzić użytkownika w błąd.

Eskalacja uprawnień RAT dzięki monitów UAC, wstrzykiwanie bibliotek DLL w celu wykonania ukrytego kodu oraz operacje kryptograficzne wykorzystujące AES i RSA do bezpiecznej komunikacji z serwerami C2 dodatkowo zwiększają jego zdolność do działania w sposób niezauważony.

Poza zdalną kontrolą DuplexSpy może zakłócać działanie systemów poprzez polecenia kontroli zasilania, takie jak wyłączanie lub uśpienie, manipulowanie funkcjami myszy, odtwarzanie dźwięków (co pomaga przy stosowaniu taktyk psychologicznych) i wymuszanie fałszywych ekranów blokady w celu wyłudzenia pieniędzy od ofiar. Wszystko to czyni go bardzo uniwersalnym narzędziem.

Możliwości rozpoznania sieci pozwalają atakującym na mapowanie aktywnych połączeń TCP, identyfikując otwarte usługi lub zasoby wewnętrzne, podczas gdy manipulacja rejestrem i kontrola procesów, taka jak zawieszanie lub zbijanie procesów, pomagają w zachowaniu ukrycia i trwałości.

Dynamiczna analiza ujawnia, iż złośliwe oprogramowanie nawiązuje połączenia TCP (często za pośrednictwem konfigurowalnych portów, np. 5000) w celu ciągłej komunikacji C2, a interfejsy czatu w czasie rzeczywistym zapewniają atakującym bezpośrednią kontrolę.

W szczegółowej analizie Cyfirma przygotowała również zestaw IOC, które powinno zostać zaimplementowane w narzędziach EDR/AV na wszystkich końcówkach Windows. Dodatkowo warto zainwestować czas w zwiększanie świadomości użytkowników na temat podejrzanych zachowań, takich jak nieoczekiwane monity UAC czy fałszywe alerty systemowe. Są to najważniejsze kroki w łagodzeniu rozwijającego się zagrożenia stwarzanego przez DuplexSpy RAT.

Poniżej dwa podstawowe IOC: