Odkryto nową wersję ukrytego i niewykrywalnego złośliwego systemu typu backdoor atakującego systemy Linux.

Zupełnie nowa i wcześniej niezgłoszona forma BPFDoor została odkryta niedawno i zbadana przez laboratorium zagrożeń Deep Instinct.

Informacje o BPFDoor

BPFDoor to specyficzny dla systemów Linux niskoprofilowy pasywny backdoor, przeznaczony do utrzymania trwałego, długoterminowego przyczółku w już naruszonych sieciach i środowiskach. Działa przede wszystkim w celu zapewnienia atakującemu możliwości ponownego wejścia do zainfekowanego systemu przez dłuższy czas, umożliwiając mu dalsze działania już po przeprowadzonej fazie kompromitacji środowiska.

Złośliwe oprogramowanie bierze swoją nazwę od wykorzystania Berkley Packet Filter – dość nietypowego sposobu otrzymywania instrukcji i unikania wykrycia, który omija ograniczenia zapory sieciowej dla ruchu przychodzącego.

„Złośliwe oprogramowanie jest powiązane z Red Menshen (Red Dev 18). Od 2021 roku ten chiński cyberprzestępca atakuje instytucje polityczne, edukacyjne i logistyczne oraz firmy telekomunikacyjne w Azji i na Bliskim Wschodzie” – piszą na blogu specjaliści z Deep Instict.

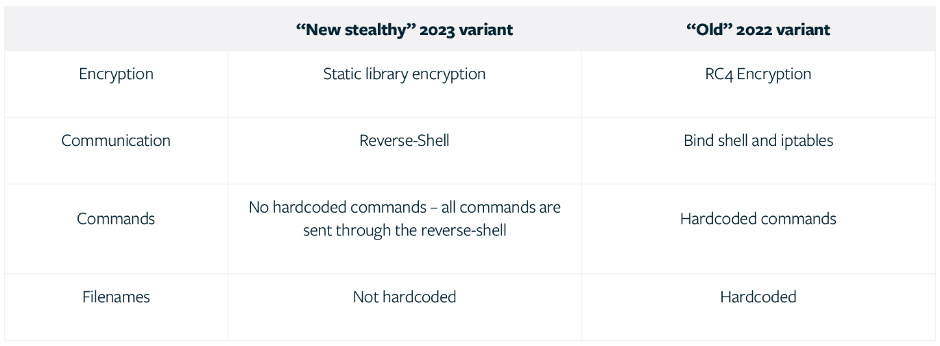

BPFDoor był początkowo znany ze swojego praktycznego i eleganckiego wyglądu oraz silnego nacisku na ukrywanie się, co ma najważniejsze znaczenie dla zapewnienia niewykrytej długoterminowej trwałości. Oto kilka kluczowych różnic, które sprawiają, iż nowy wariant pozostało bardziej niewidoczny w porównaniu z poprzednią wersją z 2022 roku:

Źródło: Deep Instinct

Źródło: Deep InstinctPolecenia i nazwy plików złośliwego systemu były zakodowane na stałe i wykorzystywały szyfrowanie RC4, powłokę wiązania i iptables do komunikacji do 2022 roku.

Nowszy wariant zbadany przez Deep Instinct obejmuje komunikację z odwrotną powłoką, szyfrowanie biblioteki statycznej i wszystkie polecenia wysyłane przez serwer C2.

Dlaczego BPFDoor jest groźny?

Opisywane złośliwe oprogramowanie jest niezwykle niebezpieczne ze względu na niewidoczność systemową i ukrytą naturę działania. Po aktywacji w systemie wysyła kod przez niefiltrowane i niezablokowane przejście. Złośliwy ruch miesza się z legalnym, co utrudnia wykrywanie go na firewallach i rozwiązaniach zabezpieczających. Jedną z form unikania, które stosuje BPFDoor, jest zmiana swojej nazwy po zainfekowaniu systemu.

Od pierwszego pojawienia się na VirusTotal w lutym 2023 roku nowy wariant pozostaje niewykryty aż do teraz.

Sposób działania BPFDoor

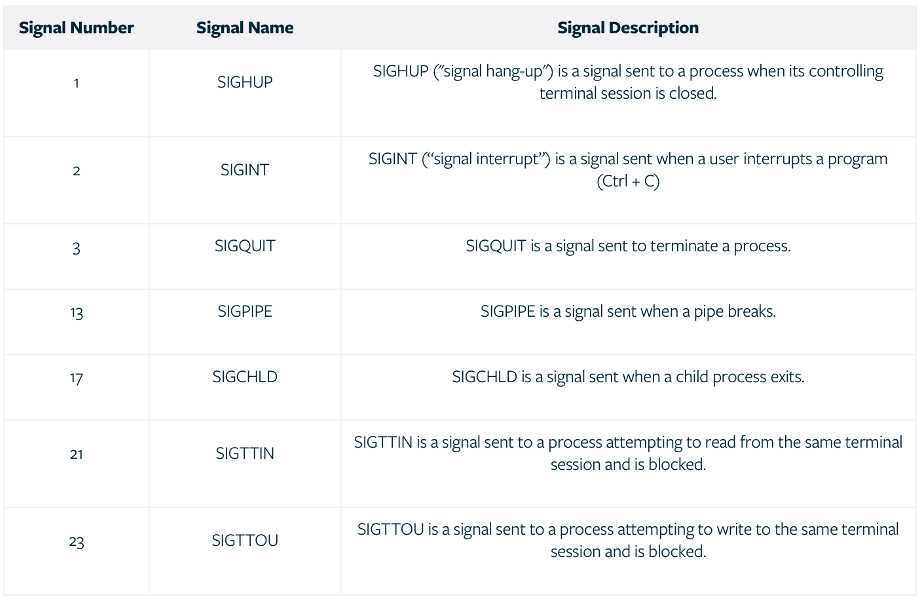

Kiedy BPFDoor jest uruchamiany po raz pierwszy, blokuje plik wykonawczy w „/var/run/initd.lock”, rozdziela się, aby działać jako proces potomny, a następnie instruuje się, aby ignorować różne sygnały systemu operacyjnego, które mogłyby go przerwać.

Źródło: Deep Instinct

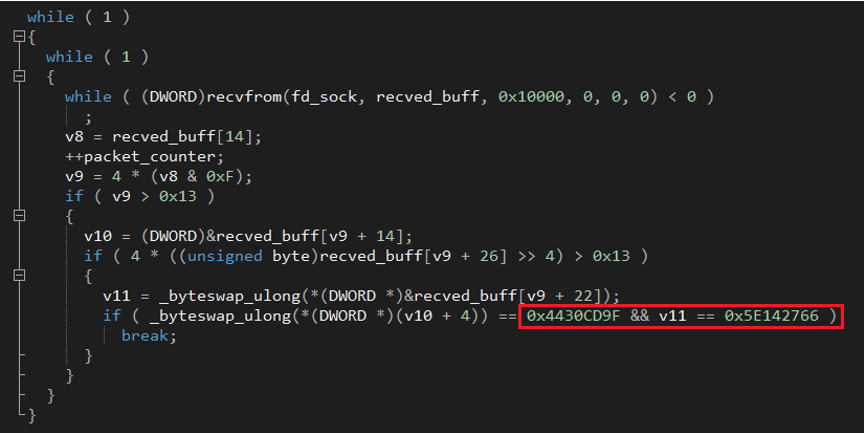

Źródło: Deep InstinctBPFDoor wykorzystuje ten typ gniazda do detekcji pakietów do odczytu danych z recvfrom, choćby bez parametru „addr”, używając poniższej pętli do wyszukiwania określonej „magicznej” sekwencji bajtów:

Źródło: Deep Instinct

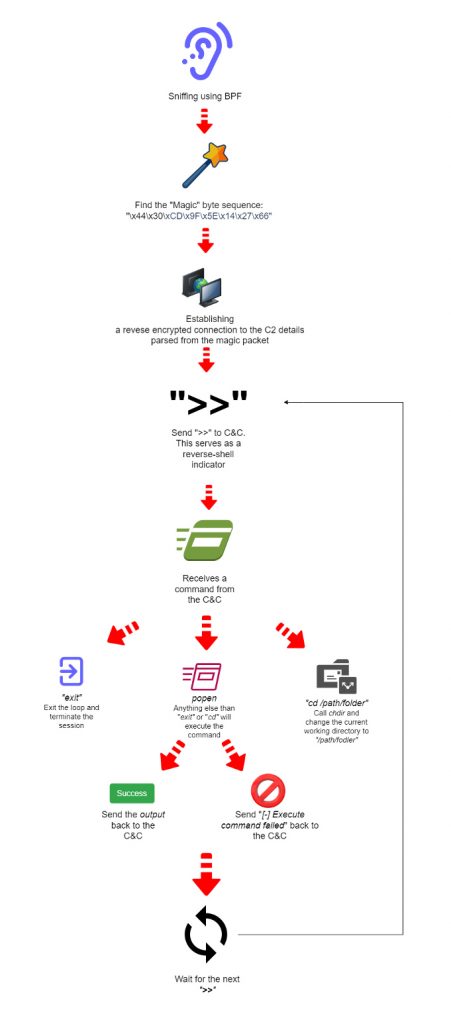

Źródło: Deep InstinctW celu monitorowania przychodzącego ruchu pod kątem „magicznej” sekwencji bajtów („x44x30xCDx9Fx5Ex14x27x66”), szkodliwe oprogramowanie przydziela bufor pamięci i uruchamia gniazdo do podsłuchiwania pakietów – Berkley Packet Filter. Dzięki temu jest w stanie nasłuchiwać i odczytywać ruch UDP, TCP i SCTP przez porty 22 (ssh), 80 (HTTP) i 443 (HTTPS).

BPFDoor działa tak wolno, iż żadne ograniczenia zapory na zaatakowanym komputerze nie wpłyną na czynność nasłuchiwania.

Złośliwe oprogramowanie tworzy odwróconą powłokę i czeka na polecenie z serwera po połączeniu się z C2.

Źródło: Deep Instinct

Źródło: Deep InstinctBadacze podsumowali analizę backdoora następującym stwierdzeniem: „Dzięki najnowszej iteracji BPFDoor zachowuje swoją reputację niezwykle ukrytego i trudnego do wykrycia złośliwego oprogramowania”.