Hakerzy, którzy zwykle rozpowszechniali złośliwe oprogramowanie za pośrednictwem załączników phishingowych ze spreparowanymi makrami, zmienili taktykę działania. Z dokumentów Microsoft Office stopniowo zaczęli przechodzić na nowe typy plików, takie jak załączniki ISO, RAR i Windows Shortcut (LNK). Stało się to po tym, jak Microsoft zaczął domyślnie blokować makra w swoim oprogramowaniu biurowym. W dzisiejszym artykule opiszemy, jak wyglądają te nowe ataki i na co należy zwracać uwagę.

HIPERŁĄCZE-TEKST.Perypetie Microsoft z blokowaniem makr w Office

W październiku 2021 jako jeden z niewielu portali w Polsce piszących o cyberbezpieczeństwie poinformowaliśmy, iż Microsoft będzie wymuszał domyślnie blokadę makr XL4 i VBA dla użytkowników pakietu Office. Przypominamy, iż Makra VBA i XL4 to małe programy, stworzone w celu automatyzacji powtarzalnych zadań w aplikacjach Microsoft Office. Te zaś cyberprzestępcy wykorzystują do ładowania, upuszczania lub instalowania złośliwego systemu za pośrednictwem załączników dokumentów Microsoft Office wysyłanych w wiadomościach phishingowych.

Prace nad wdrożeniem blokad prze giganta z Redmont rozpoczęły się dopiero w tym roku. W lutym ponownie pojawiła się >a href=”https://kapitanhack.pl/2022/02/11/nieskategoryzowane/microsoft-zablokuje-mozliwosc-uruchamiania-makr-w-ms-office/”>informacja o planowanej blokadzie kodu. Wokół tej nowinki pojawiło się spore zamieszanie w Internecie i świecie Cybersecurity. Okazuje się, iż wdrożenie zmiany pakietu Office zajęło Microsoftowi trochę więcej czasu niż się spodziewali – blokada w końcu weszła w życie w zeszłym tygodniu.

Jeśli nie czytałeś wcześniejszych naszych postów, warto w tym miejscu przypomnieć, iż jeszcze na początku lipca pokazywaliśmy sposób na obejście tej blokady. Zobaczymy jak długo będzie on działał.

Odejście od ataków wykorzystujących makro w Office

Powyższe informacje chyba przestraszyły hakerów i skłoniły ich do zastosowania innych niż zwykle technik używanych do atakowania użytkowników. Znakomitym dowodem na to są wyniki badań, jakie przeprowadził Proofpoint.

28 lipca br. opublikował on interesujący raport dotyczący użycia różnych typów załączników w atakach wykorzystujących phishing.

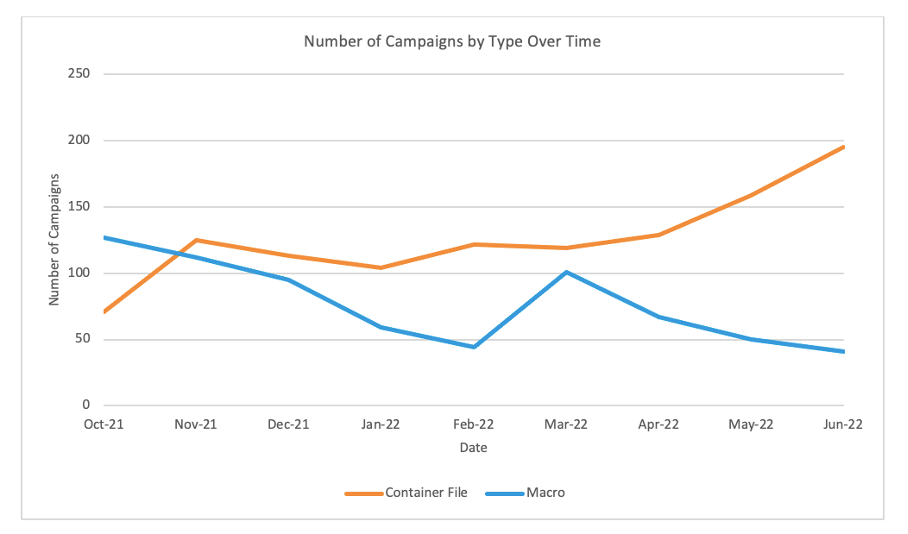

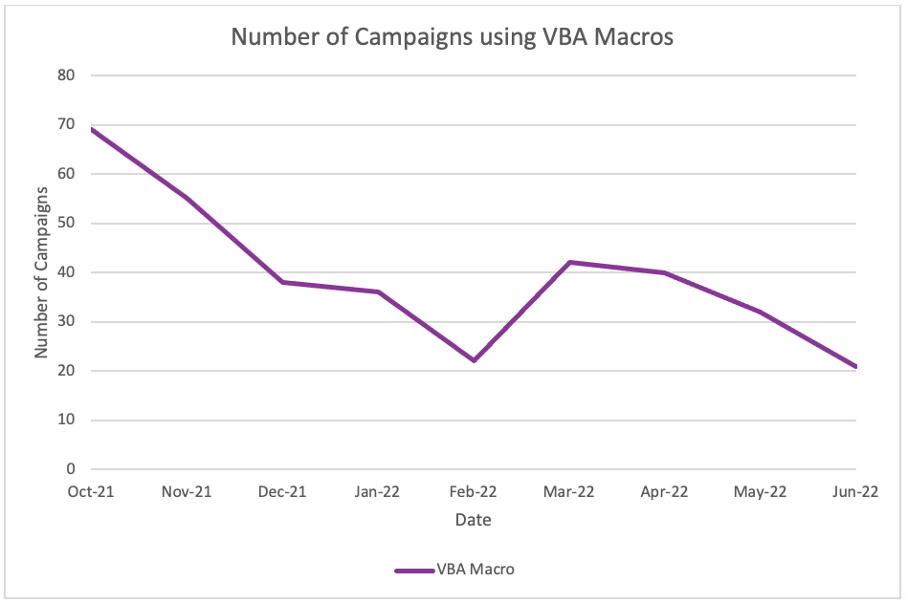

Jak wynika z opublikowanych w badaniu Proofpoint danych wykorzystanie szkodliwych makr przez grupy cyberprzestępcze spadło o 66% od października ubiegłego roku do lipca 2022 i może być to w tej chwili jedną z największych zmian w krajobrazie zagrożeń e-mail w historii branży.

Według wiceprezesa Proofpoint ds. badań i wykrywania zagrożeń, Sherroda DeGrippo, wyłączenia makr przez Microsoft było bardzo skuteczną decyzja. Firma zaobserwowała prawie 70 kampanii zawierających makra VBA w październiku 2021 r., ale do czerwca 2022 r. liczba ta zmniejszyła się do ponad 21.

Rysunek 1. Liczba kampanii wykorzystujących pliki kontenerów w porównaniu z dokumentami z obsługą makr jako załączniki do wiadomości e-mail. (źródło: Proofpoint)

Rysunek 1. Liczba kampanii wykorzystujących pliki kontenerów w porównaniu z dokumentami z obsługą makr jako załączniki do wiadomości e-mail. (źródło: Proofpoint)

Interesujący jest również fakt, iż w tym samym czasie liczba kampanii wykorzystujących pliki (tzw. kontenery) takie jak ISO i RAR oraz załączniki Windows Shortcut (LNK), wzrosła o prawie 175%.

O jednej z takich kampanii wykorzystującej plik kontenerowy pisaliśmy podczas analizy malware Qbot w zeszłym tygodniu. Podobne techniki wykorzystujące pliki kontenerowe używa także Emotet.

„Pamiętajmy, iż wszystkie przypadki tych ataków, podszywają się pod dokument Worda, aby nakłonić odbiorcę do otworzenia załącznika. Tak naprawdę są to pliki o rozszerzeniu LNK.”

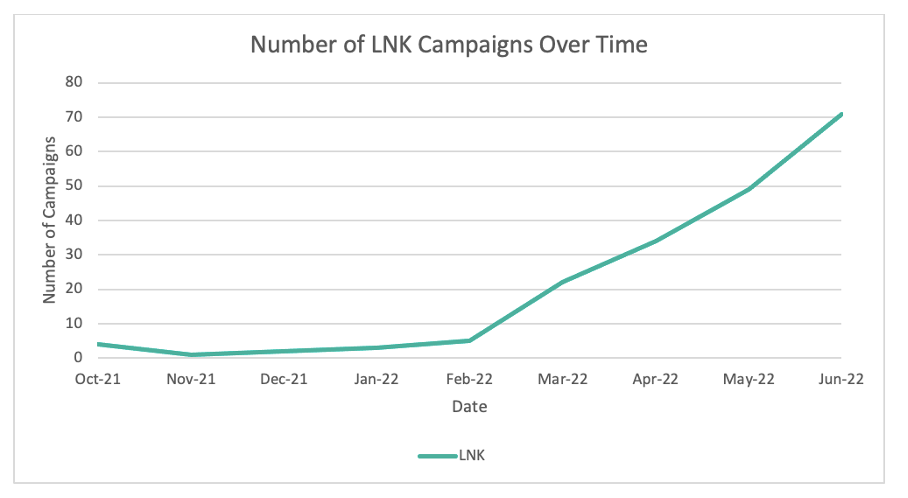

Wykorzystanie plików LNK eksplodowało po lutym 2022 r., czasie ogłoszenia Microsoftu, zwiększając się o 1,675% w porównaniu z październikiem 2021 r. i stając się bronią dziesięciu indywidualnych grup zagrożeń śledzonych przez Proofpoint.

Rysunek 2. Liczba kampanii wykorzystujących pliki LNK. (źródło: Proofpoint)

Rysunek 2. Liczba kampanii wykorzystujących pliki LNK. (źródło: Proofpoint) Warto też spojrzeć na wykres badania związanego z użyciem makr VBA w atakach. Widzimy na nim dużą tendencję spadkową.

Rysunek 3: Używanie makr VBA między październikiem 2021 a czerwcem 2022. (źródło: Proofpoint)

Rysunek 3: Używanie makr VBA między październikiem 2021 a czerwcem 2022. (źródło: Proofpoint) - Lista punktowa

- Lista punktowa

- Lista punktowa

- Lista punktowa

- Lista punktowa

- Lista punktowa