Intellexa to firma z branży komercyjnego systemu do inwigilacji (mercenary spyware vendor), znana z oferowania zaawansowanego spyware’u Predator państwom i podmiotom z zasobnym budżetem. Mimo iż firma znalazła się na listach sankcyjnych i formalnie jest pod obserwacją służb, przez cały czas prowadzi aktywne operacje i dostarcza swoje narzędzia klientom, jak pokazują wycieki.

Dostępne materiały dowodowe obejmują wewnętrzne dokumenty, materiały marketingowe i nagrania szkoleniowe. To właśnie one odsłaniają, jak szeroki wachlarz technik i narzędzi stoi za Predatorem – od exploitów typu zero-day po reklamy-pułapki oraz zdalny dostęp do infrastruktury monitorującej.

Jak Predator infekuje urządzenia – zero-day, reklamy i „Aladdin”

Najbardziej niepokojącym aspektem jest to, iż firma Intellexa regularnie nabywa zero-daye (z czarnego rynku) i wykorzystuje je, zanim zostaną odkryte i załatanе. Badacze ujawnili, iż Predator korzysta z wielu takich „jednorazowych” exploitów, wymierzonych w przeglądarki mobilne i systemy Android/iOS. Jedna z głównych metod infekcji to tzw. „1-click”: użytkownik otrzymuje link (często przez zaszyfrowane komunikatory), a po jego otwarciu exploit ładuje spyware na urządzeniu.

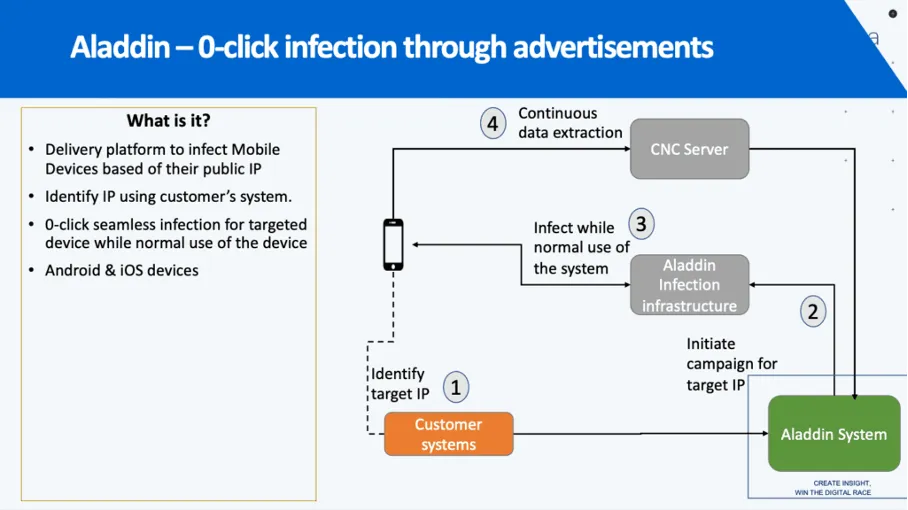

Głośnym odkryciem jest również tzw. wektor Aladdin, czyli reklamy-pułapki. W praktyce oznacza to, iż ofiara może zostać zainfekowana przez samo… wyświetlenie reklamy – bez żadnego kliknięcia. Wystarczy, iż reklama zostanie załadowana na stronie lub w aplikacji, która obsługuje reklamy, a exploit dostarczy payload, jeżeli urządzenie spełnia określone kryteria. To czysta infekcja „zero-click”.

Taki model infekcji – zero-click + zero-day + reklamy – czyni Predatora jednym z najgroźniejszych narzędzi inwigilacji mobilnej w tej chwili dostępnych na rynku.

Źródło: securitylab.amnesty.org

Źródło: securitylab.amnesty.orgCo pokazują wycieki

Materiały z wycieku ujawniają, iż Intellexa utrzymywała daleko idący dostęp do systemów klientów, czyli agencji rządowych czy korporacji, które wykupiły Predatora. Operatorzy Intellexa mogli logować się zdalnie (np. przez TeamViewer) do dashboardów Predator, a to oznaczało dostęp do danych ofiar: nagrań, zdjęć, wiadomości, lokalizacji i innych zbieranych przez spyware.

Podważa to często stosowaną przez dostawców spyware narrację, iż „sprzedali tylko narzędzie – odpowiedzialność za jego użycie ponosi klient”. W przypadku Predatora – choć formalnie to klient jest operatorem – Intellexa miała techniczną możliwość przeglądania i kontrolowania danych.

Wyciek dokumentów „OPSEC” (operacyjnej ochrony) ujawnił też fragmenty kodu, nazwy plików, konfiguracje, które pozwalają na jednoznaczne powiązanie próbek Predator znalezionych w latach 2021–2025 z prawdziwymi operacjami i atakami na aktywistów, np. w Egipcie, Pakistanie, Izraelu. Według analizy ofiarami Predator byli często dziennikarze, działacze praw człowieka, osoby z kręgów opozycji lub społeczeństwa obywatelskiego.

Z dokumentów wynika, iż ataki miały miejsce m.in. w Egipcie, Grecji, a choćby Pakistanie (prawnik z Balochistanu miał otrzymać link prowadzący do łańcucha exploitów).

Udowadnia to, iż Predator przez cały czas jest narzędziem wyboru dla państw i podmiotów zainteresowanych inwigilacją niejawnych celów – mimo sankcji i ujawnienia technologii.

Konsekwencje dla prywatności, praw człowieka i cyberbezpieczeństwa

- Spyware komercyjny to dziś główny wektor ataku na cele wysokiego ryzyka. Predator jest przykładem, iż spywarowe firmy komercyjne, działając anonimowo i globalnie, mogą być równie groźne jak państwowe grupy APT.

- Zero-day i reklamy-pułapki – trudne do wykrycia. choćby najnowocześniejsze zabezpieczenia mogą być bezużyteczne wobec exploitów zero-day, szczególnie jeżeli infekcja następuje bez interakcji użytkownika.

- Brak transparentności – choćby klienci nie mają kontroli. Fakt, iż firma dostarczająca spyware sama zachowa dostęp do danych ofiar, pokazuje, jak niewielka jest odpowiedzialność i jak łatwo może dojść do nadużyć.

- Ryzyko dla praw człowieka, dziennikarzy, aktywistów – globalne. Ujawnione przypadki wskazują, iż Predator jest używany przede wszystkim do łamania prywatności i tłumienia opozycji, a nie do zwalczania realnych cyberzagrożeń.

Co można zrobić

- Świadomość i edukacja – szczególnie wśród dziennikarzy, aktywistów, osób narażonych na inwigilację: unikać klikania linków z niepewnych źródeł, choćby jeżeli pochodzą od znajomych lub zostały przesłane przez zaszyfrowane komunikatory.

- Używanie zabezpieczeń mobilnych i ograniczenie powierzchni ataku – regularne aktualizacje systemu i przeglądarek, minimalizacja uprawnień aplikacji, stosowanie sprawdzonych narzędzi anty-malware / Mobile Threat Defense.

- Polityka minimalnego zaufania (least privilege) – o ile organizacja używa urządzeń mobilnych, struktury BYOD czy telefonów służbowych, należy ograniczyć możliwość instalacji aplikacji spoza oficjalnych sklepów, a także egzekwować zasady bezpieczeństwa.

- Weryfikacja i audyt dostawców spyware / narzędzi monitoringowych – w środowiskach rządowych czy korporacyjnych ważne jest, by stosować procedury due diligence wobec firm oferujących narzędzia do monitoringu, szczególnie takich, które mogą mieć dostęp do poufnych danych.

Wnioski

Wyciek dokumentów z firmy Intellexa ujawnia, iż komercyjny spyware to nie tylko narzędzie – to cały ekosystem, łączący kupowanie zero-dayów, inżynierię reklam, operacje serwerowe i globalne sieci klientów. Predator działa mimo sankcji i nagłośnienia – co pokazuje, iż sam fakt ujawnienia nadużyć nie wystarczy, by zatrzymać tego typu działalność.

Dla świata cyberbezpieczeństwa to sygnał ostrzegawczy: musimy traktować spyware jak realne, strategiczne zagrożenie – nie tylko dla prywatności, ale dla swobód obywatelskich, wolności słowa i bezpieczeństwa komunikacji.