Bezpłatna usługa „No More Ransom” rozpoznawania systemu ransomware i pobierania dla niego dektyptora obchodzi kolejne urodziny. Europol, jako jedna z założycielskich jednostek (oprócz EC3 przy Europolu, strona internetowa „No More Ransom” jest także inicjatywą National High Tech Crime Unit holenderskiej policji, firm Kaspersky oraz McAfee), przygotowała graficzne podsumowanie faktów, które przedstawię i skomentuję w niniejszym materiale. Zacznę jednak od wyjaśnienia, dlaczego deszyfracja danych po ataku przez ransomware jest bardzo trudna i od czego zależy?

Do skutecznego odszyfrowania danych po ich zaszyfrowaniu musi zostać spełniony co najmniej jeden warunek:

- Organy policyjne np. Europol, które współpracują z firmami ds. bezpieczeństwa, wspólnymi siłami przejmują kontrolę nad serwerem, na którym znajdują się klucze deszyfrujące lub doprowadzają do aresztowania przestępcy. Prokuratura za współpracę często oferuje niższe wyroki.

- Algorytm szyfrowania, który zastosowano w konkretnej odmianie, powinien mieć błędy w implementacji. Wówczas zachodzi prawdopodobieństwo, iż ekspertom uda się opracować narzędzie deszyfrujące, które skorzysta z „luki” w złośliwym oprogramowaniu.

- Algorytm szyfrowania zastosowany w ransomware nie powinien wykorzystywać do szyfrowania kryptografii klucza publicznego (np. RSA), co zdarza się bardzo rzadko.

- Firma płaci okup, aby odzyskać dane, co może nie mieć sensu, ponieważ dochodzi też do szantażu – ransomware wykrada wszystkie dane, przestępcy są w ich posiadaniu, więc mogą je ujawnić lub ponownie wykorzystać przeciwko ofierze.

Ciekawostką jest, iż kilka lat temu pracownicy Check Point znaleźli firmę konsultingową, w tym przypadku rosyjską organizację Dr. Shifro (ich strona internetowa działa do dziś), która twierdzi, iż w jest w stanie odszyfrować pliki, gdzie tak naprawdę płaci twórcy ransomware, a następnie obciąża ofiarę kosztami powiększonymi o marżę.

Nie odkryję Ameryki, jeżeli napiszę, iż lepiej jest unikać zagrożenia, niż z nim walczyć. Zatem projekt No More Ransom ma też wartość edukacyjną, ponieważ opisuje dobre praktyki zabezpieczenia firm oraz użytkowników w Internecie.

Ze strony internetowej No More Ransom (www.nomoreransom.org) może skorzystać każdy, bezpłatnie. Aby spróbować zidentyfikować ransomware, trzeba przesłać jeden zaszyfrowany plik oraz notatkę z okupem – zwykle widać ją jako nową tapetę pulpitu oraz pliki .TXT, .HTML z informacją, jak odzyskać dane, które znajdują się w każdym folderze z zaszyfrowanymi danymi.

Projekt No More Ransom w roku 2022

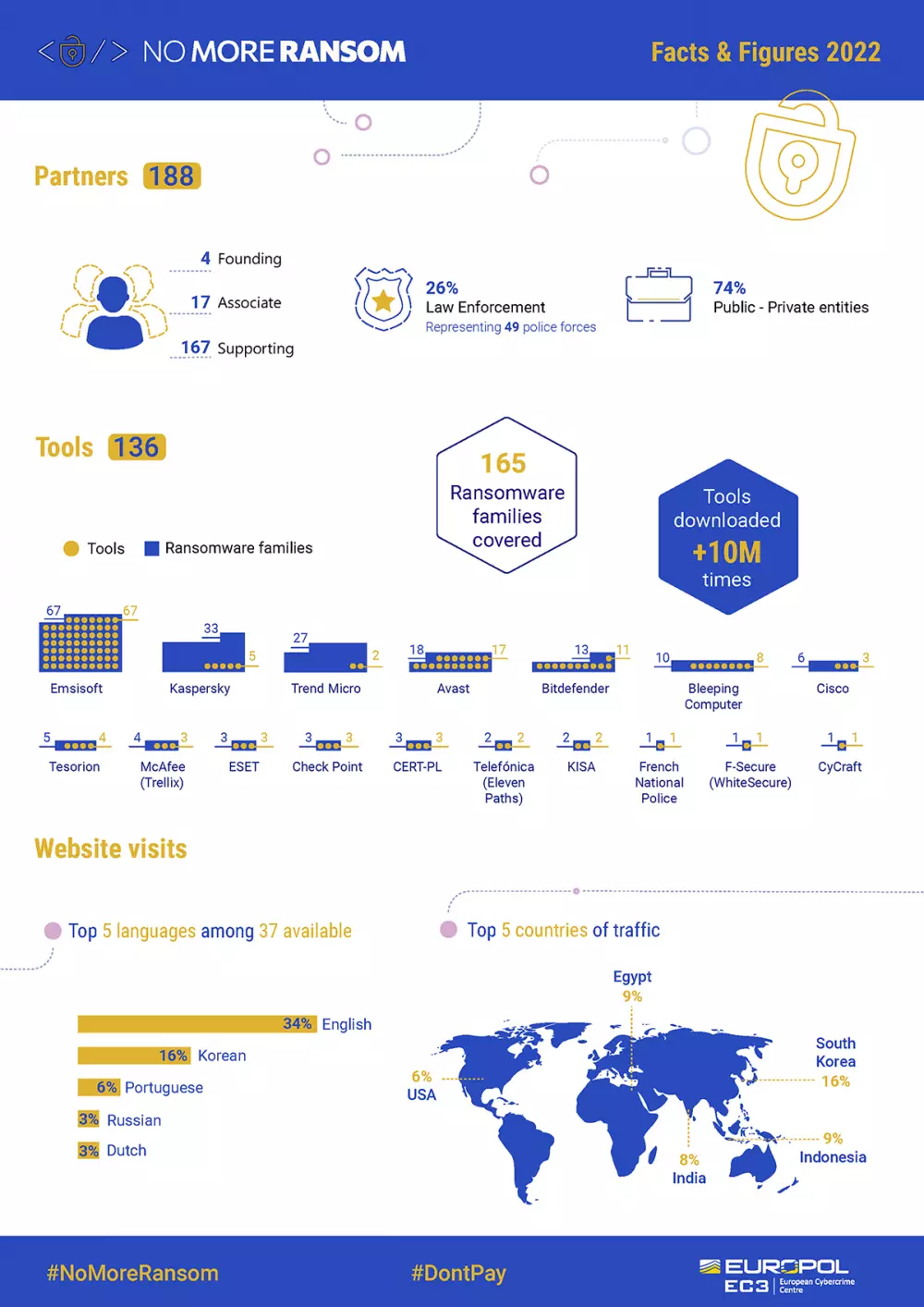

1. Założyciele projektu zrzeszyli 188 partnerów: technologicznych oraz władz policyjnych – 26% członków odpowiada 49 jednostkom policji.

2. Do tej pory opracowano 136 różnych narzędzi dla licznych odmian ransomware.

3. Emsisoft jest frimą, która przoduje w opracowywaniu dekryptorów – bierze udział w naszych testach Advanced In The Wild Malware Test. Mniej aktywni, ale przez cały czas widoczni w odzyskiwaniu plików po ataku ransomware są Avast, Bitdefender, a także dziennikarze z Bleeping Computer.

4. Najwięcej ruchu na stronę nomoreransom.org pochodzi z Korei Południowej (16%), Indonezji i Egiptu (po 9%), Indii (8%) i USA (6%). Te statystki mogą odpowiadać dużej liczbie ataków ransomware w tych krajach, stąd większe zainteresowanie europejską usługą.

Infografika PDF do pobrania jest ze strony Europolu.