Zdaniem badaczy wydaje się, iż w krajobrazie zagrożeń zachodzą zmiany Grupa NCC ostatni miesiąc Impuls zagrożenia raport z listopada, który ujawnia wgląd w pojawiającą się odmianę systemu ransomware o nazwie Ymir, która pokazuje, w jaki sposób ugrupowania zagrażające w coraz większym stopniu współpracują.

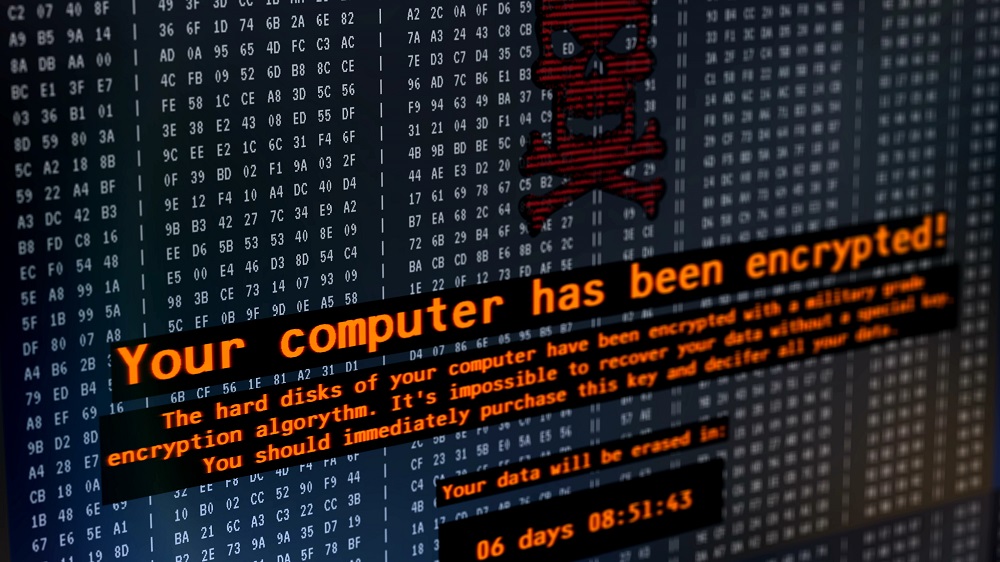

Pojawienie się odmiany systemu ransomware o nazwie Ymir może okazać się tego prima facie dowodem. Udokumentowany po raz pierwszy latem Ymir najpierw atakuje ofiary z narzędziem do kradzieży informacji RustyStealer – zwykle używany do uzyskiwania danych uwierzytelniających oraz jako narzędzie do usuwania systemu szpiegującego przed wdrożeniem jego skrytki.

W jedynym ataku Ymir, dla którego mamy wiele szczegółów – uzyskano za pośrednictwem firmy Kaspersky, która przeanalizowała atak w Kolumbii – załoga bardzo gwałtownie przeprowadziła końcową fazę ataku, unikając uwagi obrońców.

Całkowicie nowatorska szafka jest w dużym stopniu konfigurowalna i dostosowana do ofiary. Wydaje się, iż koncentruje się wyłącznie na tradycyjnej metodologii pojedynczego wymuszenia, co oznacza, iż jedynie szyfruje dane, a nie je kradnie, a operatorzy Ymira, kimkolwiek są, nie wydają się mieć miejsca wycieku – jest to dość niezwykłe zjawisko .

Subtelną i nieco niezwykłą wskazówkę co do narodowości głównego członka można znaleźć w komentarzu napisanym w języku lingala, używanym w Angoli, Kongo i Demokratycznej Republice Konga.

Warto zauważyć, iż użycie przez Ymira narzędzia RustyStealer i jego niezwykle szybki czas realizacji podzieliły komentatorów co do tego, czy działał on niezależnie, czy też nie, czy też w tym przypadku współpracował z kimś innym.

„Pomimo ciągłego skupienia się na sektorze, można zarysować interesujący obraz wzorców działania grup zagrożeń” – powiedział Matt Hull, szef wywiadu w sprawie zagrożeń NCC. „Współpraca między grupami zagrożeń i zacieranie się granic między działalnością przestępczą a działalnością sponsorowaną przez państwo, często powiązaną z napięciami geopolitycznymi, tworzy dynamiczny krajobraz zagrożeń, w którym motywy stojące za atakami mogą być trudne do zidentyfikowania. Zostało to dodatkowo podkreślone w ostrzeżeniach wydanych przez brytyjski NCSC w ich ostatnich Przegląd roczny.”

Krajobraz zagrożeń

Hull powiedział, iż pojawienie się Ymira zapoczątkowało szersze dyskusje na temat powiązań między gangami zajmującymi się oprogramowaniem ransomware a innymi ugrupowaniami zagrażającymi oraz obecnej płynności krajobrazu zagrożeń.

W ciągu ostatnich 12 miesięcy doszło do kilku incydentów, w których w pewnym stopniu te granice się zatarły – na przykład pozornie udane przeniesienie operacji KillSec z kolektywu haktywistów do operacji ransomwareczy działalność ukraińskiego gangu haktywistów znany jako Oddział Cyber Anarchii która przyznała się do serii niszczycielskich ataków systemu ransomware na rosyjskie cele.

W innym miejscu, jak podaje NCC, haktywiści sprzymierzeni z Turk Hack Team uderzyli w cele na Filipinach z wyciekającą szafką LockBit 3.0. I widoczna kooperacja pomiędzy Północnokoreański Jumpy Pisces APT oraz gang zajmujący się oprogramowaniem ransomware Play – w którym Koreańczycy z Północy prawdopodobnie występowali jako broker pierwszego dostępu (IAB) dla cyberprzestępców – również ustanawia interesujący i niepokojący precedens.

„Rozprzestrzenianie się systemu ransomware pochodzącego od szerszego grona podmiotów, niż widzieliśmy wcześniej, prawdopodobnie będzie kontynuowane do 2025 r.” – napisali autorzy raportu.

„W ciągu ostatnich kilku lat oprogramowanie ransomware rozwijało się, ewoluowało i stawało się coraz bardziej wyrafinowane, a inne podmioty z pewnością zauważyły, iż oprogramowanie ransomware może być wykorzystywane przez haktywistów jako środek zniszczenia jako dodatkowy środek obok ich bardziej typowych ataków DDoS i pomagać haktywistom operacje zarabiają pieniądze na finansowanie dalszych kampanii haktywistycznych, a choćby działają jako zasłona dymna, aby ukryć prawdziwe działania związane z włamaniem do sieci przez wrogi APT”.

Rośnie liczba ransomware

Ogólna liczba ataków ransomware wzrosła o 16% w listopadzie 2024 r. w porównaniu z poprzednim miesiącem, przy czym dane telemetryczne NCC odnotowały łącznie 565 ataków, z czego ponad trzy czwarte dotyczyło organizacji zlokalizowanych w Europie i Ameryce Północnej.

Wzrost liczby ataków spowodował zmianę na miesięcznym „wykresie” systemu ransomware: RansomHub spadł z pierwszego miejsca z 80 możliwymi atakami i został zastąpiony przez Akira, który odpowiadał za 87. ElDorado z 43 atakami i Killsec z 33, w tym okresie byli również bardzo aktywni. W podziale na sektory branża przemysłowa pozostała najczęściej ukierunkowaną branżą, a następnie branża konsumencka i IT.

NCC stwierdziło, iż zaobserwowało również „utrzymujący się” wzrost ataków rosyjskiego robaka Sandworm, ugrupowanie zaawansowanego trwałego zagrożenia (APT). Sandworm, który został formalnie zmodernizowany do samodzielnej grupy – APT44 – przez Mandiant na początku tego rokubył zaangażowany w wiele głośnych cyberataków na państwo rosyjskie, w tym NiePetya.

Ataki Sandworma skupiają się głównie na ukraińskich celach zgodnie z bieżącymi zadaniami wojskowymi Rosjiale gdy w całej Europie nadchodzi zima, mamy na to dowody zwiększenie ukierunkowania na infrastrukturę energetyczną.

„Bezlitosna działalność różnych cyberprzestępców stała się niemal powszechna, ale skupienie się na sektorze przemysłowym, a w szczególności na organizacjach działających w ramach krytycznej infrastruktury krajowej, pozostaje poważnym problemem” – stwierdził Hull.

„Rok 2024 dobiega końca, a bezpośrednie globalne zagrożenie ze strony systemu ransomware utrzymuje się, dlatego nalegamy, aby firmy zachowały większą niż kiedykolwiek czujność podczas ochrony przed atakami” – stwierdził. „A gdy wkraczamy w okres świąteczny, zachowajcie bezpieczeństwo i pamiętajcie o typowym sezonowym napływie e-maili zawierających oszustwa i phishing, które o tej porze roku dotykają nas wszystkich osobiście”.

![Ceny prądu – Jaka jest cena za 1 kWh? [2025]](https://datawrapper.dwcdn.net/S2Dtm/full.png)

![Zamrożenie cen prądu [2024 / 2025]](https://datawrapper.dwcdn.net/P5nY2/full.png)