Kompromis między elastycznością a kontrolą

Strategia BYOD miała przynieść korzyści obu stronom: pracodawcom i pracownikom. Firmy oszczędzały na sprzęcie, pracownicy zyskiwali swobodę i wygodę. Jednak prywatne urządzenia oznaczają również brak pełnej kontroli IT nad systemami i aplikacjami, które są wykorzystywane do obsługi firmowych danych.

– W praktyce strategia BYOD ma szereg wad, wśród których najpoważniejsze dotyczą obszaru cyberbezpieczeństwa. jeżeli pracownik korzysta ze swojego prywatnego urządzenia, firma nie ma żadnej gwarancji, iż system i aplikacje są systematycznie aktualizowane. Wystarczy jedno pominięcie, by otworzyć cyberprzestępcom dostęp do infrastruktury firmy – tłumaczy Robert Ługowski z firmy Safesqr.

Urządzenia wykorzystywane prywatnie często nie spełniają wymagań licencyjnych ani nie posiadają odpowiednich zabezpieczeń. Pracownicy mogą instalować oprogramowanie z niepewnych źródeł, stosować słabe hasła lub przechowywać je bez zabezpieczeń.

BYOD a cyberbezpieczeństwo

Współczesne zagrożenia wykraczają poza klasyczny phishing. Z raportu Google Threat Intelligence Group wynika, iż rośnie liczba przypadków podszywania się przez obywateli Korei Północnej pod kandydatów do pracy zdalnej.

Osoby te, pracując zdalnie na prywatnym sprzęcie, mogą infiltrować systemy, kraść dane, a choćby szantażować firmy. Choć początkowo dotyczyło to przede wszystkim USA, w tej chwili zagrożeni są również pracodawcy z Europy, w tym z Polski.

Celem cyberataków są już nie tylko instytucje publiczne, ale również prywatne firmy z branż strategicznych: energetyki, przemysłu, logistyki i IT. W tym kontekście zagrożenie wynikające z BYOD staje się realne i trudne do wykrycia.

Rosnący rynek zabezpieczeń

Zgodnie z analizą The Business Research Company, globalny rynek zabezpieczeń BYOD wzrósł w 2025 roku o 34,1 proc. To odpowiedź nie tylko na potrzebę elastyczności i retencji pracowników, ale także na realne zagrożenia, z którymi mierzy się dziś biznes.

Jak zauważa Robert Ługowski, firmy muszą zacząć myśleć jak instytucje strategiczne – chronić nie tylko dane, ale również know-how i reputację. Tym bardziej iż narzędzia wykorzystywane przez cyberprzestępców są coraz bardziej wyrafinowane, a ich wykrycie wymaga zaawansowanej analityki.

Wsparciem są m.in. regulacje takie jak dyrektywa NIS2, która wprowadza obowiązek analizy ryzyka oraz określania działań zapobiegawczych i ograniczających zagrożenia. Jednak wiele zależy od tego, jak rygorystycznie firmy podejdą do kwestii zarządzania urządzeniami i polityki bezpieczeństwa.

Zarządzanie urządzeniami to klucz

Z perspektywy działu IT problemem jest różnorodność. Systemy, aplikacje, zabezpieczenia na prywatnym sprzęcie są niespójne i trudne do kontrolowania. Powoduje to zjawisko tzw. shadow IT, czyli używania niezatwierdzonych przez firmę narzędzi.

Nawet uwierzytelnienie wieloskładnikowe może okazać się niewystarczające, jeżeli np. jeden z elementów znajduje się na niezabezpieczonym telefonie prywatnym. Zakażenie złośliwym oprogramowaniem może umożliwić przechwycenie danych logowania.

Czas na zmianę podejścia

Nie oznacza to jednak konieczności rezygnacji z wygody, jaką jest strategia BYOD.

– Stosowanie przez pracowników prywatnego sprzętu do wykonywania zadań może przez cały czas funkcjonować, jednak potrzebne jest tutaj nowe podejście. Priorytetem powinna być nie oszczędność, ale uwzględnienie wysokiego ryzyka, inwestycje w szkolenia, monitoring i rozwój polityki bezpieczeństwa – mówi Robert Ługowski.

W wielu przypadkach najlepszym i najtańszym rozwiązaniem długofalowym może okazać się powrót do urządzeń firmowych, które są centralnie zarządzane i odpowiednio chronione.

Przeczytaj także:

- Fałszywy głos, prawdziwe zagrożenie. FBI bada cyberatak na sztab Trumpa

- Firmy, które płacą okup cyberprzestępcom, narażają się na kolejne ataki

- AI i cyberzagrożenia: Polskie firmy przez cały czas nieprzygotowane na nową generację ataków

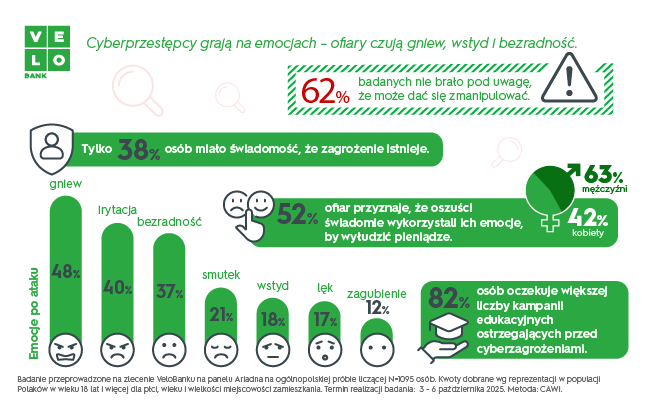

- Atak bez wirusa. Cyberprzestępcy coraz częściej wykorzystują ludzkie emocje