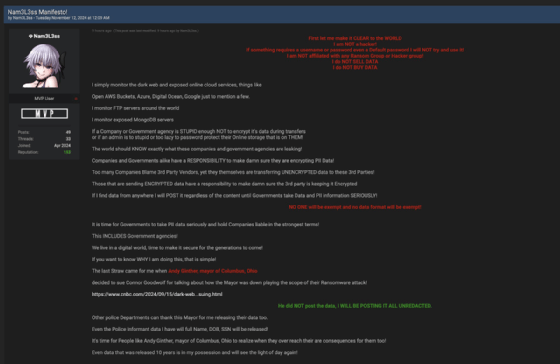

Organom ścigania udało się przejąć strony z negocjacjami w ciemnej sieci i strony z wyciekami danych wykorzystywane przez niesławną operację systemu ransomware Ragnar Locker. Ta wspólna operacja, obejmująca wiele krajów, stanowi znaczący cios dla świata systemu ransomware. W tym artykule przyjrzymy się bliżej tej operacji i zagłębimy się w tło działalności gangu Ragnar Locker.

Operacja przejęcia Ragnar Locker Ransomware

Funkcjonariusze międzynarodowych organów ścigania przeprowadzili dobrze skoordynowaną operację, w wyniku której przejęli główną infrastrukturę sieciową wykorzystywaną przez grupę ransomware Ragnar Locker. Odwiedzający te strony mają teraz do czynienia z zawiadomieniem o konfiskacie, które otwarcie wskazuje, iż dokonała tego koalicja organów ścigania ze Stanów Zjednoczonych, Europy, Niemiec, Francji, Włoch, Japonii, Hiszpanii, Holandii, Czech i Łotwy. operacja. Przesłanie jest jasne: jest to część większej kampanii przeciwko organizacji Ragnar Locker.

Urzędnik Europolu zweryfikował zasadność tego zawiadomienia o zajęciu, podkreślając, iż stanowi ono część trwających wysiłków mających na celu rozbicie grupy zajmującej się oprogramowaniem ransomware Ragnar Locker, mówi Piszczący Komputer. Obiecali także, iż przekażą oficjalne oświadczenie o pomyślnym zakończeniu operacji. Tymczasem FBI zdecydowało się milczeć na ten temat.

Operacja Ragnar Locker Ransomware została pomyślnie wykonana (Kredyt obrazu)

Operacja Ragnar Locker Ransomware została pomyślnie wykonana (Kredyt obrazu)Ragnar Locker w centrum uwagi

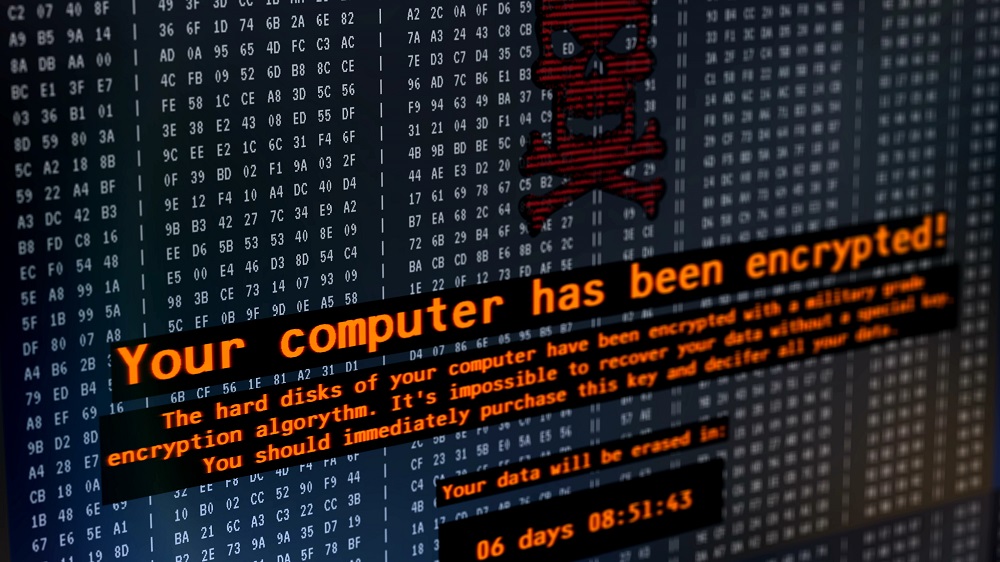

Ragnar Locker, znany również jako Ragnar_Locker i RagnarLocker, jest dobrze znany jako jedna z najdłużej prowadzonych kampanii ransomware. Zadebiutował pod koniec 2019 roku, skupiając się przede wszystkim na przedsiębiorstwach. Strategia była dobrze znana: wchodź do sieci biznesowych, poruszaj się w ich obrębie i wydobywaj dane. Następnie gang użył szyfrowania do zabezpieczenia maszyn w sieci.

Podejście Ragnara Lockera jest tym, co ją wyróżnia. Ransomware Ragnar Locker działa inaczej niż wiele współczesnych operacji ransomware, które agresywnie rekrutują partnerów w celu naruszenia bezpieczeństwa sieci i przeprowadzenia ataków ransomware. Działa półprywatnie, unikając agresywnej rekrutacji i współpracując z zewnętrznymi testerami penetracyjnymi w celu atakowania sieci.

Co więcej, w przeciwieństwie do większości operacji ransomware, Ragnar Locker koncentruje się wyłącznie na kradzieży danych. Wykorzystują swoją witrynę do wycieku danych, aby wyłudzać pieniądze od swoich ofiar, co czyni z nich jedyną w swoim rodzaju i potężną siłę w świecie cyberprzestępczości.

Niedawny zwrot w taktyce Ragnara Lockera wyszedł na jaw, gdy badacz cyberbezpieczeństwa Zespół MalwareHunter zgłosiło użycie narzędzia szyfrującego VMware ESXi opartego na kodzie źródłowym firmy Babuk, który wyciekł. Co ciekawe, pojawił się nowy gracz ransomware o nazwie DarkAngels, wykorzystujący oryginalny program szyfrujący ESXi firmy Ragnar Locker podczas ataku na przemysłowego giganta Johnson Controls. Pochodzenie i przynależność DarkAngels pozostają niepewne, pozostawiając miejsce na spekulacje.

Według Bleeping Computer Ragnar Locker koncentruje się wyłącznie na kradzieży danych (Kredyt obrazu)

Według Bleeping Computer Ragnar Locker koncentruje się wyłącznie na kradzieży danych (Kredyt obrazu)Godne uwagi ataki i sukcesy organów ścigania

Oprogramowanie ransomware Ragnar Locker brało udział w kilku głośnych atakach, w tym na Energias de Portugal (EDP), Capcom, Campari, Dassault Falcon Jet, ADATA, a choćby na miasto Antwerpia w Belgii. Konfiskata ich nielegalnych stron internetowych stanowi znaczący triumf organów ścigania i trwającej kampanii przeciwko oprogramowaniu ransomware.

Co zaskakujące, ukraiński sojusz cybernetyczny (UCA) również otrzymał wiadomości po zhakowaniu gangu Trigona Ransomware. UCA może wyodrębnić dane, a następnie wyczyścić serwery gangu. Zobowiązali się współpracować z organami prawnymi, przekazując zebrane informacje. Ten tydzień był trudny dla operatorów systemu ransomware i pełen nadziei dla tych, którzy poświęcili się powstrzymywaniu ich nielegalnych działań.

Autor wyróżnionego obrazu: Clinta Pattersona/Unsplash