W szóstej części naszego cyklu rozpatrywaliśmy różne scenariusze dotarcia do "klienta", zaczynając od phishingu, a kończąc na fizycznym dostępie do nośnika lub komputera naszego celu. Dwóm ostatnim metodom poświęciliśmy zresztą osobne artykuły, dzisiaj zaś skupmy się na technicznej stronie phishingu.

O wadach i zaletach phishingu pisaliśmy już w poprzednim odcinku - z oczywistych przyczyn, jeżeli celujesz w konkretne firmy i w infiltrację ich infrastruktury AD, zwykły phishing nie będzie najlepszym pomysłem. Ten bowiem sprawdza się głównie wobec masowego, za to mniej spostrzegawczego odbiorcy. Lepszym pomysłem w takim przypadku jest spear phishing, a więc maile celowane w konkretne osoby, wysyłane pojedynczo. Zaletą spear phishingu, poza wyższą skutecznością w "warstwie białkowej" jest też względna łatwość jego organizacji od strony technicznej - nie trzeba bowiem wysyłać wielu tysięcy maili, jak przy zwykłym phishingu zasięgowym.

Wróćmy jednak do "zwykłego" phishingu. W poprzednim odcinku opisaliśmy kilka motywów, jakie wydają się w Polsce działać najlepiej (wg dostępnych statystyk, które są niestety bardzo fragmentaryczne). Teraz skupmy się na kwestiach bardziej technicznych, które musisz ogarnąć.

Treści

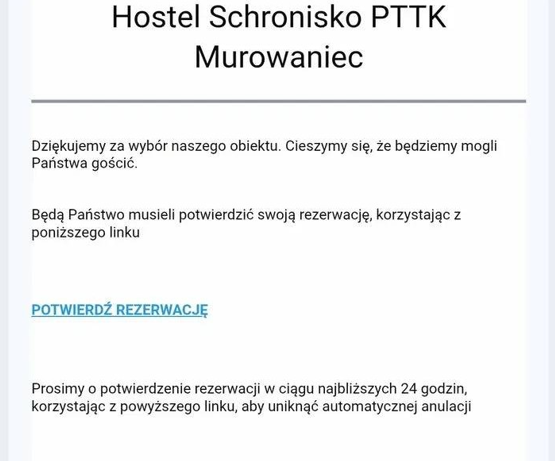

- Przygotowanie odpowiednio wyglądających treści (tekstowych i graficznych) - takich, które będą skutecznie skłaniać czytającego do podjęcia natychmiastowych działań, albo np. wyzyskujących powszechną niewiedzę i ignorancję prawną.

- Znalezienie sposobu na wyświetlenie treści graficznych (od mniej więcej 15 lat programy pocztowe domyślnie blokują wyświetlanie obrazków w mailach od nieznanych odbiorców). Najsensowniejszym rozwiązaniem jest osadzenie obrazków w mailu jako CID - jednakże:

- CID to świetny cel dla wielu systemów antyspamowych

- osadzone grafiki zwiększają rozmiar maili, co już samo w sobie spowalnia wysyłkę, jak i zmniejsza dostarczalność (np. do osób używających poczty z płatnym transferem danych, które mogą blokować duże maile)

- osadzone grafiki działają tylko w mailu - co utrudnia pracę nad treścią, którą trzeba edytować w formie źródłowej, a po każdej zmianie na nowo budować docelowy kod html i załączniki MIME

- CID nie działa w MacOS Mail, oraz w niektórych webmailach

- wartą rozważenia alternatywą jest osadzanie jako dane Base64 - jest to dużo nowsza metoda, jednak obsługiwana przez wszystkie "dzisiejsze" klienty poczty - jej dodatkową zaletą jest fakt, iż komplet danych znajduje się w samym pliku html i nie wymaga dodatkowych załączników MIME, bo bardzo upraszcza pracę nad szablonami treści

- Odpowiedni research w przypadku kampanii zagranicznych:

- znajomość lokalnych firm w wybranym kraju (np. banków, głównych operatorów telefonii komórkowej, popularnych pośredników płatności itp.)

- dobre wykonanie tłumaczenia (bez błędów, albo przeciwnie - z błędami, ale takimi, które nie odstraszą grupy docelowej)

- dobry dobór materiałów graficznych (np. logotypy wspomnianych banków), zwracanie uwagi na znaki diakrytyczne w danym kraju (albo wręcz inny alfabet)

Infrastruktura

- Skąd wysyłać maile?

- Jako spam z wynajętych botnetów?

- Z własnego (kupionego) konta hostingowego? U jakiego dostawcy? Lepszy dostawca większy typu Home.pl, czy jakiś mało znany? Jakie są różnice między nimi w kontekście relayowania dużej ilości maili?

- Z przejętego (samodzielnie lub kupionego na forum hakerskim) konta hostingowego?

- Z usług typu Freshmail?

- Jak najbezpieczniej wejść w posiadanie takich kont lub innych usług?

- Z jakich domen wysyłać maile?

- Co z mechanizmami typu SPF dla domen przejętych tylko na poziomie credentiali SMTP?

- Jak te domeny bezpiecznie kupować lub pozyskiwać? U "zwykłych" rejestratorów czy "bulletproof"? Jakie ryzyka wiążą się z obiema tymi opcjami?

- Co z dostarczalnością, otwieralnością i klikalnością (CTR) tak wysyłanych maili?

- Chcesz je jakoś mierzyć? Masz jakieś punkty odniesienia? Rozumiesz różnice w specyfice pomiędzy legalnymi mailingami a (również legalnymi) mailami biznesowymi?

- Jakich narzędzi chcesz używać?

- Jak zliczać eventy (open, accept, unsubscribe)? Przecież klienci końcowi nie będą mieli zainstalowanego i włączonego Tora. A może obsługiwać je na zewnętrznym hostingu i forwardować na inny serwer?

- Jak reagować na eventy "unsubscribe"? Jakie są długofalowe efekty różnych możliwości (honorowanie, przekierowanie na jakąś stronę bez żadnej informacji, dyskretny błąd, próba infekcji)?

Płatności

- Jak zorganizować pieniądze na zakup domen, kont hostingowych i innych usług, aby nie dało się ich wyśledzić?

- Czy Bitcoin jest wystarczająco bezpieczny? A może inne kryptowaluty? Słyszałeś o Monero?

- Western Union i transfer przez inny kraj - kiedy to ma sens?

- Czy potrzebujesz innych osób do pomocy?

- Ile te osoby powinny wiedzieć o Twojej działalności?

- Jak je bezpiecznie wtajemniczyć?

- Jak dobierać takie osoby i jak zapobiegać całkiem przypadkowym wpadkom, np. "na zbulwersowaną ciocię"?

- Czy łączenie płatności za usługi z pieniędzmi pozyskiwanymi z innych gałęzi Twojego "biznesu" jest dobrym pomysłem?

W kolejnej części - zarządzanie kampanią i jej owocami.

Intencją autorów ani wydawcy treści prezentowanych w magazynie PAYLOAD nie jest namawianie bądź zachęcanie do łamania prawa. jeżeli popełniłeś lub masz zamiar popełnić przestępstwo, bądź masz wątpliwości, czy Twoje działania nie będą łamać prawa, powinieneś skonsultować się z najbliższą jednostką Policji lub Prokuratury, a jeżeli są one związane z pieniędzmi, dla pewności również z Urzędem Skarbowym.

Nie zezwala się na użycie treści prezentowanych w magazynie PAYLOAD, ani produktów dostępnych w sklepie PAYLOAD, do celów popełniania przestępstw lub przestępstw skarbowych.