Firma Rockwell Automation, specjalista w dziedzinie amerykańskich systemów sterowania przemysłowego (ICS), nalega, aby użytkownicy na całym świecie to robili odłączać swoje urządzenia od ogólnodostępnego Internetupowołując się na napięcia geopolityczne i dramatyczny wzrost aktywności ugrupowań zagrażających, których celem jest sprzęt komputerowy za pośrednictwem szeregu znanych typowych luk w zabezpieczeniach i zagrożeń (CVE).

Ostrzeżeniu firmy z Milwaukee w stanie Wisconsin towarzyszy ostrzeżenie wydany przez amerykańską Agencję ds. Cyberbezpieczeństwa i Bezpieczeństwa Infrastruktury (CISA), zalecając użytkownikom stosowanie się do jego rad.

„Rockwell Automation publikuje niniejsze zawiadomienie, w którym wzywa wszystkich klientów do podjęcia natychmiastowych działań w celu oceny, czy posiadają urządzenia podłączone do publicznego Internetu, a jeżeli tak, to pilnie usuń tę łączność z urządzeń, które nie są specjalnie zaprojektowane do publicznej łączności z Internetem” – stwierdziła firma.

„Zgodnie z wytycznymi Rockwell Automation dotyczącymi wszystkich urządzeń, które nie zostały zaprojektowane specjalnie do publicznej łączności z Internetem (na przykład rozwiązań chmurowych i brzegowych), użytkownicy nigdy nie powinni konfigurować swoich zasobów tak, aby były bezpośrednio połączone z publicznym Internetem.

„Usunięcie tej łączności w ramach proaktywnego kroku zmniejsza powierzchnię ataku i może natychmiast zmniejszyć narażenie na nieautoryzowaną i złośliwą aktywność cybernetyczną ze strony zewnętrznych aktorów zagrażających” – dodał Rockwell.

Organizacja wzywa również użytkowników do zwrócenia szczególnej uwagi na załatanie siedmiu znanych luk w zabezpieczeniach różnych produktów.

Te wady to CVE-2021-22681 w kontrolerach Logix; CVE-2022-1159 w Studio 5000 Logix Designer; CVE-2023-3595 w wybranych modułach komunikacyjnych; CVE-2023-46290 na platformie usług FactoryTalk; CVE-2023-21914 w FactoryTalk Wyświetl mnie; CVE-2024-21915 na platformie serwisowej FactoryTalk i CVE-2024-21917, także na platformie serwisowej FactoryTalk. Szczegółowe informacje na temat tych luk można znaleźć w połączonym poradniku.

Ken Dunham, dyrektor ds. zagrożeń cybernetycznych w firmie Jakość Threat Research Unit (TRU) stwierdziła: „Alert Rockwell Automation zaleca natychmiastowe usunięcie wszelkich urządzeń, które są w tej chwili zainstalowane z dostępem do publicznego Internetu, a dla których nie zostały zaprojektowane. Może się to wydawać zdrowym rozsądkiem, ale zbyt często w świecie „Witaj, to działa” organizacje znajdują się w sytuacji, w której sprzęt i oprogramowanie są instalowane i konfigurowane w sposób, który nie jest zalecany i jest podatny na ataki.

Dunham nalegał, aby klienci Rockwell zwracali szczególną uwagę, mówiąc: „Zautomatyzowane przemysłowe systemy sterowania (ICS) są głównym celem ataków przeciwników, którzy chcą wpłynąć na infrastrukturę krytyczną, szczególnie w roku charakteryzującym się dużą zmiennością, obfitującym w wybory i wojny”.

Przeszukiwanie wiceprezes ds. badań Elisa Costante dodała: „Pomimo dziesięcioleci wysiłków zagrożenie dla infrastruktury krytycznej ze strony przemysłowych systemów sterowania pozostaje niepokojąco wysokie, a firma Forescout Research – Vedere Labs uznała te systemy za piąte miejsce pod względem ryzyka w technologii operacyjnej.

„Mimo iż cyberataki łączą świat cyfrowy i fizyczny, wpływając na nasze zdrowie fizyczne i bezpieczeństwo, porady często nie zapewniają kompleksowej oceny ryzyka. Ostatnio Forescout odkrył 90 000 luk bez identyfikatora CVE i zidentyfikowała sieciową pamięć masową (NAS), kamery IP, urządzenia automatyki budynkowej i sprzęt VoIP jako najczęściej wykorzystywane urządzenia OT i IoT.

„Ważne jest, abyśmy przyjęli sieciocentryczne strategie obrony, wzmocnili urządzenia, segmentowali sieci i uważnie monitorowali systemy, aby ograniczyć rosnące zagrożenia OT i zabezpieczyć wszystkie zarządzane i niezarządzane urządzenia. Nadszedł czas, aby zająć się tym i zapobiec potencjalnemu masowemu atakowi” – stwierdziła.

Ostrzeżenie Rockwella pojawia się w obliczu rosnącego poczucia niepokoju w branży bezpieczeństwa cybernetycznego w związku z działalnością wspieranych przez państwo operacji szpiegowskich, takich jak chiński Volt Tajfuno którym wiadomo, iż włamania dotyczyły operacji infrastruktury krytycznej – dużych użytkowników technologii ICS – i według władz USA może przygotowywać grunt pod poważną, wielotorową cyberofensywę w przypadku pogorszenia się sytuacji geopolitycznej.

W powiązanym rozwoju, podali dziś badacze z Mandiant w sprawie rosnącego wykorzystania sieci operacyjnych przekaźników (ORB) przez chińskie państwowe podmioty stanowiące zagrożenie.

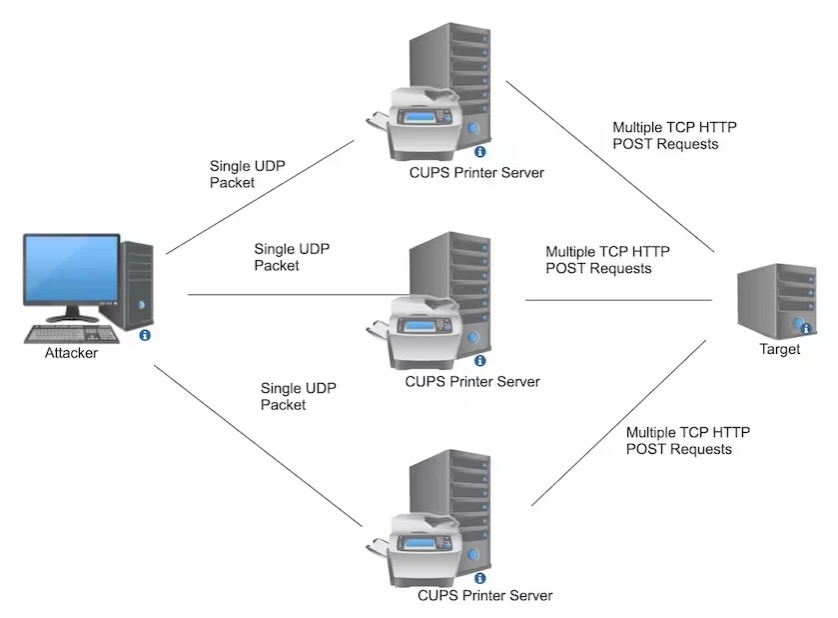

Sieci ORB to krótkotrwałe, często cykliczne sieci, które działają podobnie do tradycyjnych botnetów i składają się głównie z wirtualnych serwerów prywatnych wynajmowanych przez wykonawców oraz zainfekowanych urządzeń Internetu rzeczy (IoT), a choćby routerów konsumenckich. Ponieważ sieci ORB są często zmieniane, większym problemem jest tak zwany wskaźnik wygaśnięcia kompromisu (IoC), w którym znany IoC przestaje być używany lub ważny, przez co obrońcy mają trudności z dotrzymaniem kroku.

Mandiant powiedział, iż chociaż ORB same w sobie nie są nowe, ich entuzjastyczne przyjęcie w chińskiej społeczności cyberszpiegowskiej wskazuje na rosnące inwestycje w wyrafinowane rzemiosło.