Pod koniec sierpnia The Browser Company – firma stojąca za popularną przeglądarką Mac Arc, dowiedziała się o poważnej luce w zabezpieczeniach przeglądarki, która może pozwolić na zdalne wykonanie kodu na komputerze innego użytkownika bez bezpośredniej interakcji. Załatali ją natychmiast po otrzymaniu ostrzeżenia i ujawnili szczegóły luki ujawniono w zeszłym tygodniu.

Aktualizacja z 28 września: Zaledwie po tygodniu firma The Browser Company zakończyła usuwanie szeregu niedociągnięć w zakresie bezpieczeństwa. Josh Miller, dyrektor generalny The Browser Company, opublikował tweeta w piątek, opisując wszystkie wprowadzone zmiany. Obejmuje to obiecany program nagród za błędy, nowy biuletyn bezpieczeństwa, a także inne wewnętrzne zmiany związane z procedurami bezpieczeństwa.

Dodatkowo mają zwiększony Wypłata nagrody xyz3va od 2 tys. USD do 20 tys. USD i osobiście dyrektor generalny zaproponował im pracę gdyby byli zainteresowani. Oryginalna historia poniżej:

Incydent

The Browser Company potwierdziła, iż luka nie dotyczy żadnego użytkownika i nie trzeba aktualizować Arc, aby zachować ochronę. Firma stwierdziła, iż był to „pierwszy poważny incydent związany z bezpieczeństwem w życiu Arc”.

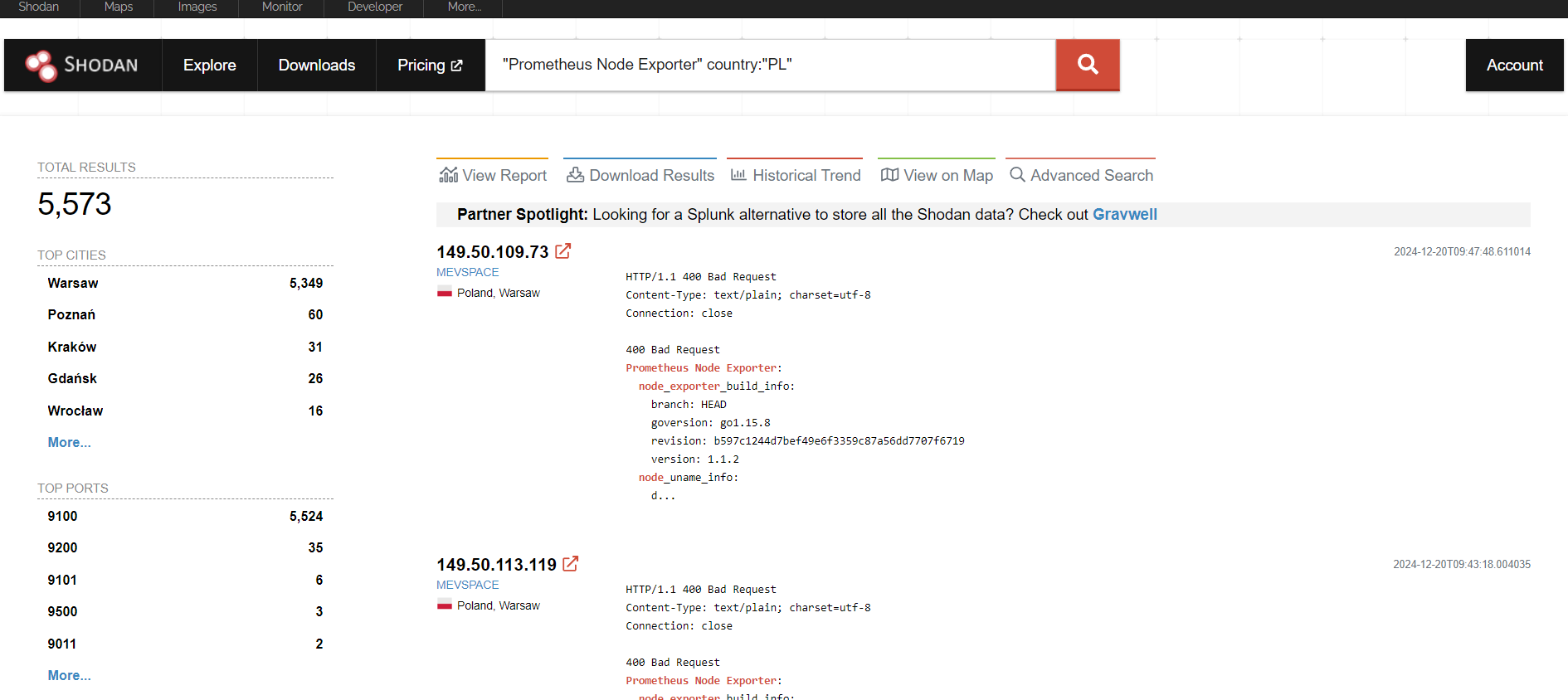

Badacz bezpieczeństwa xyz3va zgłosiłeś to prywatnie do Arc i możesz przeczytać ich pełny zapis w tej sprawie, jeżeli chcesz. Zasadniczo Arc ma funkcję o nazwie Boost, która pozwala użytkownikom dostosowywać strony internetowe dzięki własnego CSS i JavaScript. Firma Arc wiedziała, iż udostępnianie niestandardowego kodu JavaScript może być ryzykowne, dlatego nigdy oficjalnie nie zezwalała użytkownikom na udostępnianie usprawnień zawierających niestandardowy kod JavaScript. Jednak exploit ten znalazł lukę w tym systemie.

Zasadniczo Arc przez cały czas zapisywał niestandardowe wzmocnienia dzięki JavaScript na swoim serwerze, co umożliwiło im synchronizację między urządzeniami. Arc używał Firebase jako backendu dla niektórych funkcji, ale źle skonfigurowana konfiguracja Firebase umożliwiła użytkownikom zmianę identyfikatora twórcy ulepszenia po jego utworzeniu.

Jest to problem, ponieważ jeżeli uda Ci się uzyskać identyfikator innego użytkownika, możesz zmienić identyfikator powiązany ze wzmocnieniem, a następnie wzmocnienie zostanie zsynchronizowane z komputerem tego użytkownika. Nie wspaniale.

Istniało wiele sposobów uzyskania identyfikatora użytkownika innej osoby, w tym:

- Uzyskanie ich polecenia, które będzie zawierać identyfikator użytkownika

- Sprawdzanie, czy opublikowali jakieś boosty, które miałyby również ich identyfikator użytkownika

- Patrząc na czyjąś wspólną sztalugę (w zasadzie tablicę), na której można również uzyskać identyfikator użytkownika

Jeszcze raz warto podkreślić, iż exploit ten nigdy nie został wykorzystany. Mogło być jednak całkiem źle, a firma The Browser Company przez cały czas podejmuje kroki, aby zaradzić problemom w przyszłości.

Jak się do tego odnoszą

Odtąd JavaScript będzie domyślnie wyłączony w zsynchronizowanych Boostach, co zapobiegnie podobnym atakom w przyszłości. W przyszłości będziesz musiał jawnie włączyć niestandardowy JavaScript na innych urządzeniach.

Ponadto planują wycofanie się z Firebase w celu uzyskania nowych funkcji i produktów, a także dodadzą zabezpieczenia do informacji o wersji Arc, zapewniając dodatkową przejrzystość.

Planują także zatrudnienie większej liczby osób w zespole ds. bezpieczeństwa, a niedawno zatrudnili nowego inżyniera ds. bezpieczeństwa.

Badacz, który zgłosił ten problem, otrzymał nagrodę w wysokości 2000 dolarów za bezpieczeństwo, czego The Browser Company tradycyjnie nie robiła. Jednak w przyszłości chcą mieć jaśniejszy proces dotyczący nagród.

Śledź Michaela: X/Twitter, Wątki,

FTC: Korzystamy z automatycznych linków partnerskich generujących dochód. Więcej.