W ostatnich miesiącach obserwuje się wyraźny wzrost aktywności rosyjskich grup cyberszpiegowskich wymierzonych w instytucje publiczne oraz strategiczne sektory gospodarki w Europie Środkowo-Wschodniej. Najnowszy raport ESET pokazuje kulisy operacji oraz techniki, jakimi posługują się cyberprzestępcy.

Rosnąca aktywność cyberszpiegów w regionie

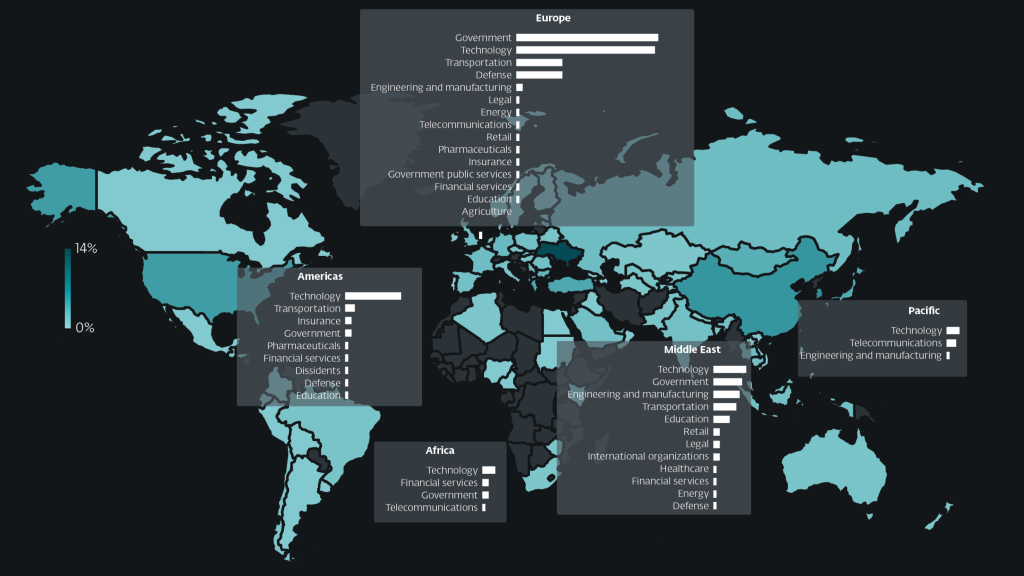

Zgodnie z najnowszym raportem dotyczącym aktywności grup APT (Advanced Persistent Threat), za 25,7% wykrytych ataków odpowiadają ugrupowania powiązane z Rosją. Przodują w tym zakresie jednak grupy chińskie, których udział wyniósł aż 40,1%. Dodatkową aktywność odnotowano również ze strony grup z Korei Północnej (14,4%) i Iranu (9,1%).

Głównymi celami ataków w Europie pozostają instytucje rządowe, firmy sektora obronnego oraz podmioty technologiczne i transportowe. Szczególnie intensywnie atakowane były systemy ukraińskich urzędów i infrastruktury krytycznej, co wynika z trwającego konfliktu i utrzymujących się kampanii rosyjskich cyberszpiegów.

Grupy APT, najczęściej wspierane przez państwa, to wysoko wyspecjalizowane organizacje, które przeprowadzają długoterminowe, ukierunkowane działania szpiegowskie oraz kradzież danych. Wyróżniają się one zaawansowanymi technikami, dostępem do nowoczesnych narzędzi oraz znacznymi budżetami operacyjnymi.

Kulisy operacji cyberszpiegowskich – phishing i zaawansowane narzędzia

Jedną z kluczowych kampanii ostatnich miesięcy była tzw. operacja RoundPress, przypisywana rosyjskiej grupie Sednit, prawdopodobnie powiązanej z wywiadem wojskowym. Operacja rozpoczęta w 2023 roku została skierowana przeciwko instytucjom rządowym i zbrojeniowym w regionie, a w szczególności przeciwko podmiotom zaangażowanym we wsparcie Ukrainy.

Ataki często rozpoczynały się od wiadomości phishingowych. Przykładowo, we wrześniu 2024 roku rozesłano e-maile z informacjami o bieżących wydarzeniach, zawierające linki do znanych portali informacyjnych, a także ukryty złośliwy kod, umożliwiający przejęcie kontroli nad skrzynką mailową ofiary. Podobne schematy były wykorzystywane także w innych krajach regionu, m.in. w Bułgarii.

Na przełomie 2024 roku zaobserwowano także kampanie wykorzystujące podatności w przeglądarkach internetowych oraz systemie operacyjnym Windows. Umożliwiało to uzyskanie wysokich uprawnień i instalowanie złośliwego systemu bez udziału użytkownika. Według danych telemetrycznych, takie działania dotknęły choćby 250 potencjalnych ofiar w Europie Środkowo-Wschodniej.

Gamaredon i inne grupy – skala i ewolucja zagrożenia

Wciąż aktywna pozostaje grupa Gamaredon, która udoskonala swoje metody działania poprzez zaciemnianie kodu i rozwój własnych narzędzi, takich jak PteroBox, służących do kradzieży plików i przesyłania ich na zewnętrzne serwery. Październik 2024 roku przyniósł rekordową liczbę wykrytych unikalnych próbek ich oprogramowania, co potwierdza rosnącą intensywność działań.

W regionie Europy działa również chińska grupa Mustang Panda, szczególnie aktywna w sektorze transportu morskiego oraz wśród instytucji rządowych, w tym w Polsce, Wielkiej Brytanii i Norwegii.