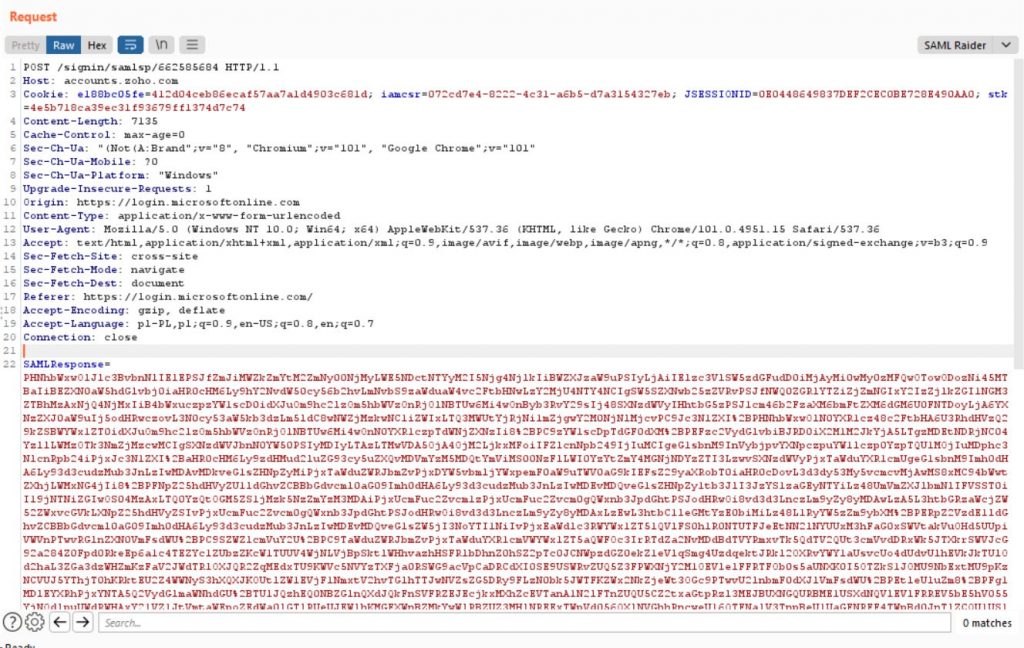

Spoglądając na request poniżej może wydawać się, iż jest on mało interesujący (pod kątem możliwych przy jego pomocy przeprowadzenia scenariuszy ataków).

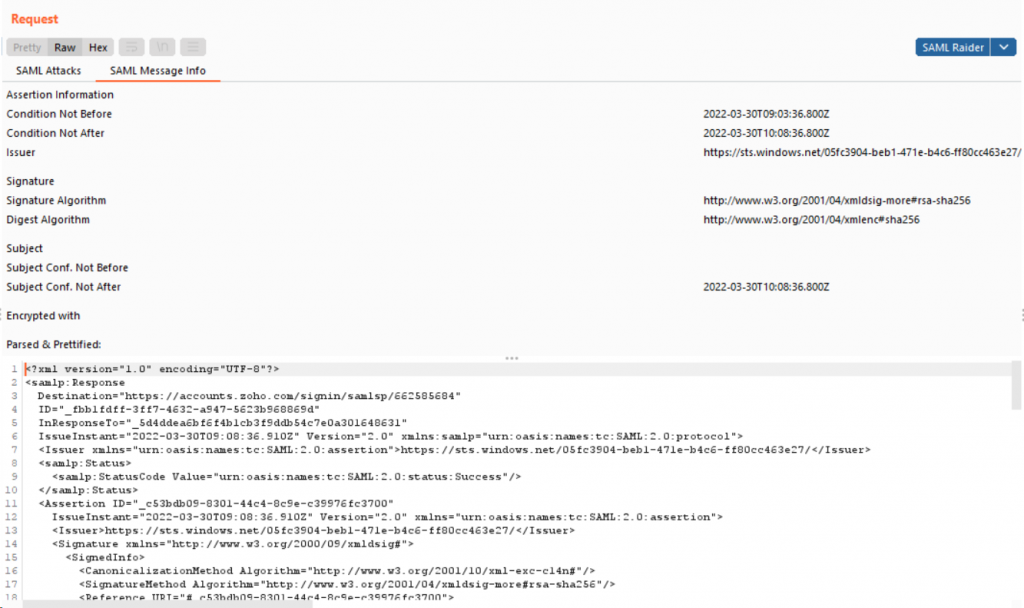

W rzeczywistości jest zupełnie odwrotnie. Jest to request zawierający security assertion markup language. Inaczej mówiąc jest to – ustandyryzowany xml, podpisany i ubrany w base64. Otwierając taki request przy pomocy wtyczki SAML Raider naszym oczom ukaże się szereg informacji i przy okazji rodzajów ataków na jaki taki request może być podatny.

Przechodząc już do samej wtyczki i jej możliwości – SAML Raider podzielony jest na dwie zakładki o następujących funkcjonalnościach:

SAML Message editor – umożliwia przeprowadzanie ataków typu:

- Podpisywanie wiadomości i potwierdzenia SAML (atak polegający na fałszowaniu podpisu)

- Usuwanie podpisu

- Edycja wiadomości SAML (SAMLRequest, SAMLResponse i nazwy innych parametrów)

- Wykonanie ośmiu typów popularnych ataków XSW (XML Signature Wrapping attacks – ataki na logikę alogorytmu podpisów)

- Ataki XXE (XML eXternal Entity) oraz XSLT (Extensible Stylesheet Language Transformations)

- Obsługa profili: SAML Webbrowser Single Sign-On Profile, Web Services Security SAML Token Profile

- Obsługiwane powiązania typu: POST, redirect, SOAP, URI

- Ponadto pokazuje ona informacje takie jak okres ważności oraz użyty algorytm podpisu

Certificate Management – umożliwa zarządzanie certyfikatem użytym do podpisu wiadomości SAML. Posiada następujące możliwości:

- Import certyfikatu X.509 (format PEM i DER)

- Import łańcucha certyfikatów X.509

- Eksport certyfikatu X.509 (format PEM)

- Usunięcie zaimportowanych certyfikatów X.509

- Wyświetlanie informacji o certyfikatach X.509

- Import kluczy prywatnych (PKCD#8 w formacie DER i RSA w formacie PEM)

- Eksport kluczy prywatnych (format RSA Key PEM)

- Klonowanie certyfikatów X.509

- Klonowanie łańcuchów certyfikatów X.509

- Tworzenie nowych certyfikatów X.509

- Edytowanie i samopodpisywanie istniejących certyfikatów X.509

Jak widać jeden request, a scenariuszy ataków mnóstwo. Żal nie hackować

Wtyczka do znalezienia w Bapp Storze oraz na githubie twórcy.