W drugiej połowie maja 2025 roku służby z wielu krajów, wspierane przez firmy cyberbezpieczeństwa, przeprowadziły skoordynowaną operację przeciwko grupie odpowiedzialnej za rozwój i dystrybucję groźnego trojana DanaBot. W wyniku akcji zatrzymano infrastrukturę botnetu, a 16 osób zostało oskarżonych o cyberprzestępstwa.

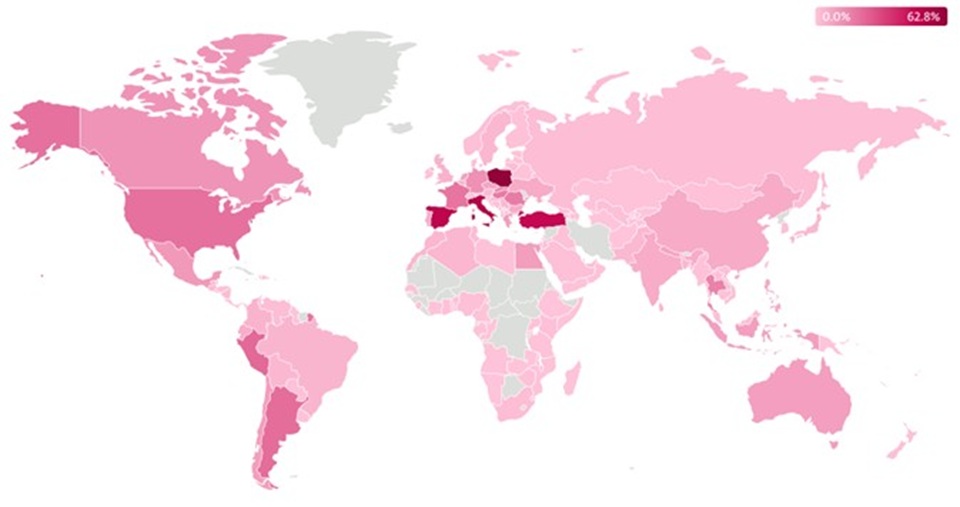

DanaBot, złośliwe oprogramowanie aktywne od maja 2018 roku, od początku stanowiło poważne zagrożenie dla użytkowników na całym świecie – szczególnie w Polsce, Włoszech, Hiszpanii i Turcji. Malware działał w modelu „malware-as-a-service”, umożliwiając innym cyberprzestępcom wynajem narzędzia do kradzieży danych bankowych, haseł, informacji o portfelach kryptowalut, a także do przejmowania zdalnej kontroli nad komputerami ofiar. W ostatnich latach DanaBot był wykorzystywany również do rozsyłania ransomware i ataków DDoS.

Od 19 do 22 maja 2025 roku, w ramach międzynarodowej operacji o kryptonimie Operation Endgame, służby z USA, Niemiec, Holandii, Australii oraz Europolu i Eurojustu, przy wsparciu firm takich jak ESET, Amazon, Google czy CrowdStrike, przeprowadziły skoordynowane działania, które doprowadziły do neutralizacji ok. 300 serwerów i 650 domen wykorzystywanych przez DanaBot. W trakcie akcji zajęto także ponad 21 mln euro w kryptowalutach, z czego 3,5 mln euro podczas ostatniego tygodnia działań.

Wykrycia DanaBota na całym świecie według danych ESET.

22 maja 2025 roku Departament Sprawiedliwości USA ogłosił oficjalne rozbicie infrastruktury DanaBot i ujawnienie aktu oskarżenia wobec 16 osób powiązanych z rozwojem i dystrybucją tego malware. Wśród oskarżonych znaleźli się Aleksandr Stepanov i Artem Aleksandrowicz Kalinkin z Rosji, którzy wciąż pozostają na wolności. Według śledczych, grupa cyberprzestępcza z Rosji zarządzała DanaBotem, infekując ponad 300 tys. komputerów na całym świecie i powodując straty przekraczające 50 mln dolarów.

Polska była jednym z głównych celów ataków DanaBot. Według danych ESET, choćby 63% wszystkich wykrytych incydentów związanych z tym trojanem dotyczyło właśnie polskich użytkowników, co oznacza dziesiątki tysięcy poszkodowanych w naszym kraju. Trojan był wykorzystywany m.in. w kampaniach phishingowych podszywających się pod Urząd Skarbowy czy firmy ubezpieczeniowe, a także do ataków na klientów polskich banków.

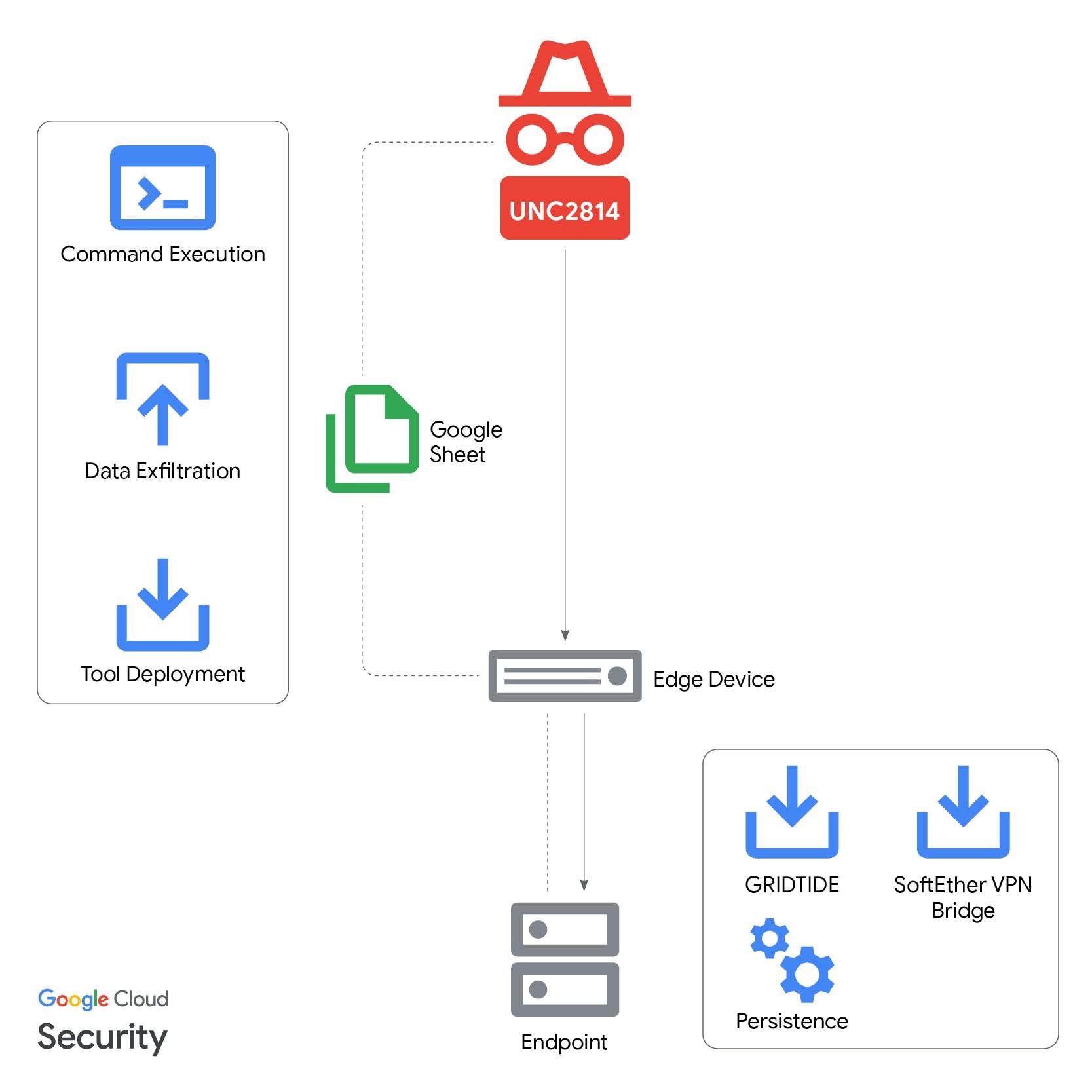

Część członków grupy została zidentyfikowana dzięki własnym błędom – niektórzy przypadkowo zainfekowali swoje komputery, co pozwoliło śledczym na zdobycie danych potwierdzających ich tożsamość. W toku dochodzenia ustalono, iż DanaBot był wykorzystywany nie tylko do kradzieży pieniędzy, ale również do ataków szpiegowskich na urzędników rządowych i wojskowych w Europie i Ameryce Północnej.