Od kilku dni oszuści rozsyłają wiadomości phishingowe ukrywające fałszywe adresy URL dzięki czegoś, co nazywa się Slinks – skróconych adresów URL LinkedIn.

Skrócone adresy URL przekierowują użytkowników do innego adresu docelowego po kliknięciu. jeżeli kiedykolwiek widziałeś Tiny URL lub link Bit.ly, wiesz, jak one działają. Skrócone linki są powszechnym narzędziem w arsenale socjotechnicznym, ponieważ ukrywają ostateczne miejsce odsyłacza, a znane usługi skracania mogą być postrzegane jako powszechne i godne zaufania.

Jak można się spodziewać, skrócony link LinkedIn będzie wiązać się z pewnym zaufaniem po stronie odbiorcy. Zostało to wielokrotnie sprawdzone w działaniu przez hakerów. Na przykład w lutym ubiegłego roku Slinks był używany do kierowania ludzi do IRS i PayPal w celu wyłudzenia informacji. Taka taktyka istnieje od kilku lat i została zauważona chyba po raz pierwszy w 2016 r. jako masowy spam wysyłany przez Skype’a.

Teraz Slinks są wykorzystywane w oszustwie opartym na popularnym członkostwie Amazon Prime w celu wyłudzenia od ofiar dużej ilości danych wrażliwych.

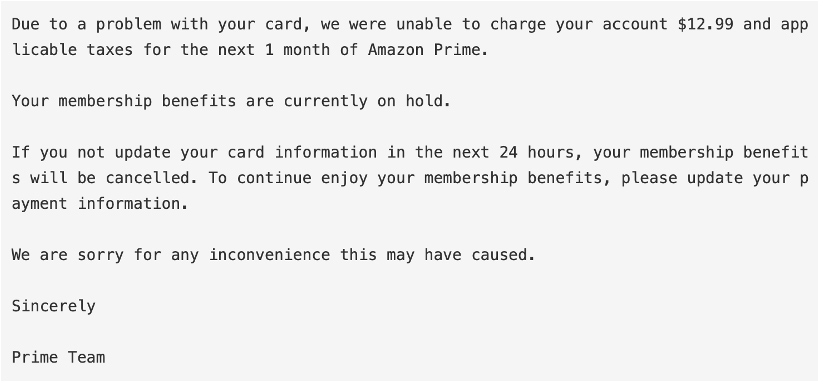

E-mail rzekomo zostaje wysłany z „Prime” i ma temat „New Membership Statement : Renewal Prime Membership statement was ended – Your renewal scheduled on February 27, 2023”. Oryginalny tekst wiadomości brzmi:

Źródło: malwarebytes.com/blog

Źródło: malwarebytes.com/blogWiadomość zawiera przycisk „Update Now”. Najechanie na niego ujawnia adres URL Slink, a naciśnięcie go przekierowuje do witryny przypominającej stronę logowania Amazon.

Niektórzy mogą się zastanawiać, dlaczego e-mail Amazon zawiera linki LinkedIn, ale wielu niestety nie zwróci na to uwagi. Inni z kolei założą, iż wszystko jest w porządku, ponieważ wiadomość wygląda w sumie wiarygodnie. Biuletyny e-mailowe i promocje często wykorzystują skracacze i linki śledzące. W rezultacie dziwnie wyglądające adresy URL niekoniecznie będą alarmować odbiorców.

Wykradanie danych

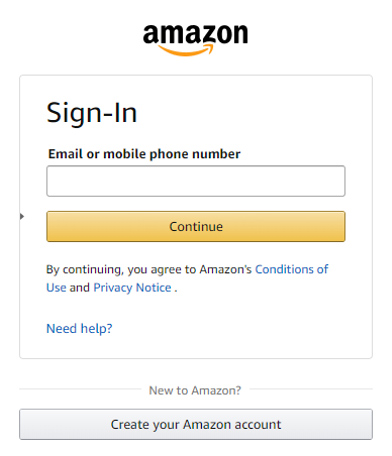

Witryna phishingowa prosi w pierwszej kolejności o adres e-mail lub numer telefonu powiązany z kontem Amazon.

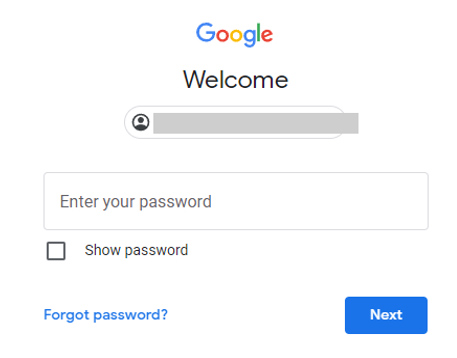

Następnie przekierowuje na stronę z dostosowanym hasłem, korzystając z informacji, które ofiara wprowadziła. Na przykład wprowadzenie adresu Gmail prowadzi do strony z prośbą o podanie hasła do Gmaila. Wprowadzenie adresu od Microsoft skutkuje przekierowaniem na stronę żądania hasła od firmy Microsoft i tak dalej.

Po pozyskaniu tych informacji cyberprzestępcy przechodzą dalej i zaczynają zbierać jeszcze więcej danych osobowych. Po pierwsze poprzez „Kontrolę bezpieczeństwa”, o którą prosi strona:

- nazwisko panieńskie matki,

- numer telefonu,

- data urodzenia,

i dalej:

- adres zamieszkania,

- stan / prowincja / region,

- kod pocztowy.

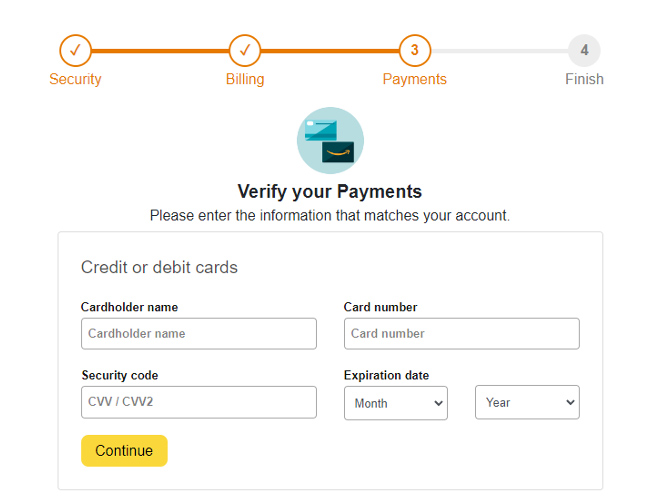

Na koniec strona prosi o podanie informacji o karcie kredytowej/debetowej:

- imię właściciela karty,

- numer karty,

- kod bezpieczeństwa,

- termin ważności.

Jeśli chodzi o wyrządzone szkody, ktoś, kto wypełnił całą tę sekcję i kliknął „Prześlij”, potencjalnie przekazał swoje hasło, dane karty kredytowej i odpowiedzi na typowe pytania bezpieczeństwa pozwalające na reset innych kont. Bardzo, bardzo źle.

Co możemy zrobić, aby nie dać się nabrać na taki phishing?

- Skorzystać z narzędzia do filtrowania ruchu internetowego bazującego na reputacji URL (np. zaawansowane proxy lub firewall).

- Nie brać nigdy takich maili za pewnik. Ataki phishingowe często wydają się pochodzić od osób lub marek, które znasz, i wykorzystują motywy wymagające pilnej uwagi, takie jak nieodebrane dostawy, zawieszenia kont i alerty bezpieczeństwa.

- Zareaguj. jeżeli otrzymasz próbę wyłudzenia informacji w pracy, zgłoś to swojemu zespołowi IT lub zespołowi ds. bezpieczeństwa. jeżeli dasz się nabrać na phishing, spraw, aby Twoje dane stały się bezużyteczne: jeżeli podałeś hasło, zmień je, jeżeli wprowadziłeś dane karty kredytowej, anuluj kartę.

- Użyj menedżera haseł. Menedżery haseł mogą tworzyć, zapamiętywać i uzupełniać hasła za Ciebie. Chronią Cię przed phishingiem, ponieważ nie wprowadzą Twoich danych uwierzytelniających do fałszywej witryny.