Rosyjska grupa ransomware o nazwie „CI0p” wykorzystuje odkrytą w maju lukę w pakiecie produktów MOVEit firmy Progress Software do kradzieży danych z niezabezpieczonych sieci. Zaatakowanych zostało ponad 400 organizacji, a do tego opublikowano wrażliwe dane wielu osób.

Krótko o MOVEit

Na początku czerwca pisaliśmy o podatności w serwerach aplikacyjnych MOVEit. Informację tę znajdziesz tutaj.

MOVEit Transfer to szeroko stosowane oprogramowanie, które szyfruje pliki i wykorzystuje bezpieczne protokoły do ich przesyłania. W związku z tym ma dużą bazę użytkowników z infrastruktury krytycznej, sektora publicznego czy struktur rządowych. Progress reklamuje MOVEit jako wiodące bezpieczne oprogramowanie zarządzane do przesyłania plików (Managed File Transfer), używane przez tysiące organizacji na całym świecie w celu zapewnienia pełnej widoczności i kontroli działań związanych z transferami.

Atak na MOVEit

Atak na MOVEit należy do jednych z ciekawszych w ostatnim czasie, ponieważ, podobnie jak opisywane przez nas wcześniej ataki (np. na SolarWinds), dotyka wielu organizacji na Świecie.

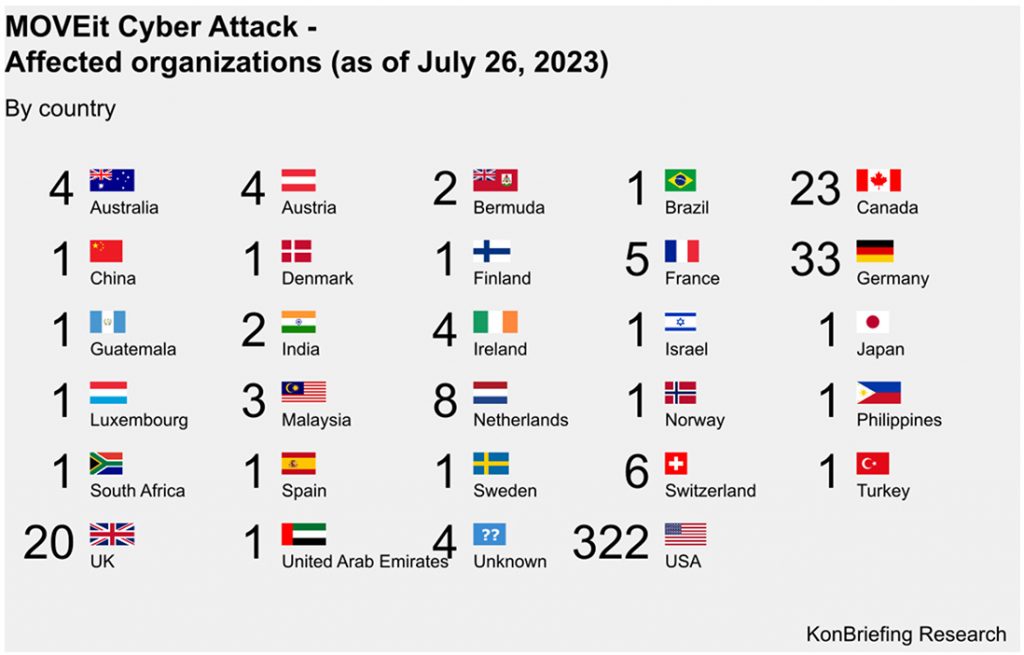

Według niemieckiej firmy badawczej KonBriefing zajmującej się cyberbezpieczeństwem na chwilę obecną włamanie do MOVEit dotknęło 421 organizacji (z czego aż 322 w USA) i 22 miliony kont.

Kompletna lista ofiar znajduje się tutaj.

Na liście nie znaleźliśmy Polski, co wcale nie oznacza, iż takie ataki na firmy się u nas nie odbyły.

Grupa CI0p, czyli autor ataków, przestawiła się ostatnio na tworzenie w Internecie witryn z przeprowadzonych wycieków, w przeciwieństwie do umieszczania ich w sieci „darknet”, do której dotrzeć można tylko dzięki specjalistycznego oprogramowania. Szerzej dostępna w Internecie publikacja tych informacji ma na celu zmuszenie dużych firm, takich jak PwC i EY, do zapłacenia okupu. Czy jest to dla hakerów opłacalne? Postaramy się to wyjaśnić poniżej.

Informacje o Gangu Cl0p

Gang Cl0p (znany również jako FIN11) zaczął działać w 2019 roku. Pierwotnie używał systemu ransomware do szyfrowania danych ofiar korporacyjnych po ich eksfiltracji (kradzież danych i wymuszenia cybernetyczne).

W tym konkretnym przypadku przestępcy skoncentrowali się na eksfiltracji danych i wymuszeniach, prawdopodobnie zakładając, iż organizacje będące ofiarami posiadają inne kopie wyekstrahowanych danych. Była to operacja typu „smash and grab”, która opierała się na luce zero-day, a czas miał najważniejsze znaczenie. Wydaje się, iż większość włamań do MOVEit miała miejsce między 30 a 31 maja, kiedy Cl0p celował w lukę dnia zerowego w MOVEit, która była śledzona jako CVE-2023-34362.

Grupa publicznie ogłosiła zasady negocjacji wymuszeń po włamaniu do MOVEit, ale nie wiadomo, ile organizacji zapłaciło do tej pory okup.

Bazując na badaniach, jakie przeprowadziła ostatnio firma Coveware można zobaczyć, iż w drugim kwartale 2023 roku odsetek ataków polegających na eksfiltracji danych, w wyniku których ofiara zapłaciła okup, wynosił 29%.

Powodem tak niskiej skuteczności może być fakt, iż cyberataki wymuszające są mniej destrukcyjne niż ataki ransomware, a ofiara nigdy nie może być pewna, iż skradzione dane zostaną usunięte przez atakujących.

Być może jest to jedna z przyczyn, dla których grupa Cl0p chce jeszcze bardziej zwiększyć swoje zyski i atakuje coraz więcej firm.

„Chociaż kampania MOVEit może mieć bezpośredni wpływ na ponad 1000 firm, mały procent z nich zadał sobie trud, próbując negocjować, nie mówiąc już o zapłaceniu” – zauważyli naukowcy z KonBriefing, ale dodali, iż „jest to prawdopodobne, iż grupa Cl0p może zarobić 75-100 milionów dolarów tylko z kampanii MOVEit, przy czym ta suma pochodzi od niewielkiej garstki ofiar, które uległy bardzo wysokim okupom”.

Hack z wieloma ofiarami w tle

Atak Cl0p spowodował, iż grupa cyberprzestępcza dokonała eksfiltracji poufnych informacji z instalacji MOVEit Transfer prowadzonych przez organizacje ofiary lub zewnętrznych dostawców usług.

Na przykład National Student Clearinghouse, na który wpływ miał MOVEit, współpracuje z ponad 3500 szkołami w USA i każda z tych szkół potencjalnie może zostać dotknięta atakiem.

Dostawca rozwiązań kadrowo-płacowych Zellis to kolejny przykład: wielu jego klientów zostało zaatakowanych.

Poziom upstream/downstream w wielu incydentach MOVEit jest niezwykle złożony, a niektóre organizacje mają na to wpływ, ponieważ korzystały z usług dostawcy, który korzystał z wykonawcy wykorzystującego kolejnego podwykonawcę, a ten korzystał z MOVEit. Ponadto niektóre organizacje miały kontakt z MOVEit za pośrednictwem wielu dostawców.

Wpływ ataku na organizacje

Liczba organizacji, które ucierpiały w wyniku ataków obejmuje zarówno te, które zostały dotknięte bezpośrednio, jak i takie, które zostały poszkodowane pośrednio.

Pod tym względem Zellis z siedzibą w Wielkiej Brytanii, firma płacowa i HR, poniosła bezpośrednie konsekwencje ataku, podczas gdy duże organizacje, które polegają na usługach Zellis, w tym BBC i British Airways, poniosły je pośrednio.

Departament Energii USA, inne instytucje federalne i duże firmy, w tym Shell, wiodący dostawca energii, Deutsche Bank, PwC i TJX Companies, lider w branży detalicznej, zostały dotknięte atakiem bezpośrednio.

Ponadto Marshalls, HomeGoods, HomeSense i Sierra znajdują się wśród marek detalicznych należących do zaatakowanego TJX.

Emerson to kolejna korporacja przemysłowa, która przyznała się do bycia celem ataków MOVEit. W zeszłym tygodniu firma stwierdziła, iż „nie uzyskano dostępu do żadnych danych zawierających poufne informacje wpływające na ich działalność lub klientów”. Ponadto podkreśliła, iż nie uzyskano dostępu do innych aplikacji ani infrastruktury IT, a także iż nie wpłynęło to na żadną inną aplikację, a jedynie na system hostujący oprogramowanie MOVEit.

Atak dotknął także Siemens Energy i Schneider Electric. Firma Netscout zajmująca się cyberbezpieczeństwem również została uwzględniona na stronie internetowej Cl0p, chociaż nie opublikowała jeszcze żadnych uwag na ten temat.

Kilka niemieckich banków, a także witryna Shutterfly do udostępniania zdjęć przyznały się do ataku.

Na swojej stronie z przeciekami organizacja CL0p wymienia nowe rzekome ofiary ataków MOVEit. Gigant przemysłowy Honeywell został teraz dodany do listy po tym jak w oświadczeniu wydanym w połowie czerwca przyznał, iż pewne dane osobowe zostały uzyskane za pośrednictwem aplikacji MOVEit.

Liczba dotkniętych atakiem osób

Liczba osób, których dane osobowe – zwykle numery ubezpieczenia społecznego – zostały naruszone:

- Fidelity & Guaranty Life Insurance Co., 873 000 ofiar,

- 1st Source Bank w stanie Indiana, 450 000 ofiar,

- Franklin Mint Federal Credit Union w Pensylwanii, 141 000 ofiar,

- TSG Interactive US Services Limited, działająca jako PokerStars, 110 291 ofiar,

- Athene Annuity and Life Company – 70 412 ofiar,

- Massachusetts Mutual Life Co., znana również jako MassMutual, 242 ofiary.

Grupa ransomware zaczęła rozpowszechniać pliki wykradzione od kilku firm, które odmówiły zapłaty. Hakerzy twierdzą, iż usunęli wszystkie informacje pobrane od dotkniętych jednostek rządowych.

Według The Wall Street Journal Progress Software ma do czynienia z co najmniej 13 procesami sądowymi, w których zarzuca się, iż wada MOVEit została spowodowana nieodpowiednimi zabezpieczeniami.

Firma Emsisoft zajmująca się bezpieczeństwem podkreśliła: „Co gorsza, potencjał niewłaściwego wykorzystania skradzionych informacji jest znaczny”.

„I nie tylko sposób, w jaki CL0p może niewłaściwie wykorzystać informacje, jest problemem. Po opublikowaniu w Internecie staje się dostępny dla globalnej społeczności cyberprzestępców do wykorzystania w schematach BEC, oszustwach tożsamości itp.”.

Dostawca MOVEit Progress Software z siedzibą w Massachusetts naprawił lukę 31 maja, aby zatrzymać dodatkowe włamania.

„Według naszej wiedzy w tej chwili żadna z luk wykrytych po podatności z 31 maja nie została aktywnie wykorzystana” – poinformowała firma.

Wśród ekspertów panuje powszechna opinia, iż jest po prostu za wcześnie, aby oszacować cały zakres naruszeń danych MOVEit. W najbliższych tygodniach z pewnością zidentyfikowanych zostanie więcej ofiar.

Wyselekcjonowana lista IOC infrastruktury i udostępnionych zasobów znajduje się pod tym linkiem.