Czym są systemy biometryczne?

Systemy biometryczne wykorzystują cechy fizyczne lub behawioralne do identyfikacji i uwierzytelniania osób. Biometria obejmuje m.in. cechy fizjologiczne (twarz, tęczówka, odcisk palca, geometria dłoni, siatkówka oka) oraz behawioralne (głos, podpis odręczny, chód, sposób pisania na klawiaturze). W odróżnieniu od tradycyjnych metod (hasła, PIN-y, karty dostępu), cech biometrycznych nie da się zgubić ani zapomnieć, a próby oszukania systemu przez wykradzenie cech są trudniejsze – przynajmniej w teorii.

W praktyce biometria zapewnia wygodę (użytkownik nie musi pamiętać wielu haseł ani nosić tokenów) oraz niezaprzeczalność (trudno się wyprzeć swojej biometrii). System biometryczny może działać w dwóch trybach: identyfikacji 1:N (ustalenie „Kim jestem?” – porównanie próbki ze wszystkimi szablonami w bazie) oraz weryfikacji 1:1 (potwierdzenie „Czy jestem tym, za kogo się podaję?” – porównanie próbki tylko z szablonem przypisanym do deklarowanej tożsamości). Oba tryby bazują na tych samych etapach przetwarzania biometrii, ale służą różnym celom biznesowym (identyfikacja np. w systemach ewidencji ludności, weryfikacja np. przy logowaniu użytkownika).

Jak działa taki system? Najpierw następuje enrollment – rejestracja wzorca biometrycznego użytkownika. Pobierana jest próbka (np. skan linii papilarnych palca), z której system ekstrahuje cechy i zapisuje je jako szablon biometryczny (biometric template) w bazie danych. Później przy uwierzytelnieniu (fazie weryfikacji) nowa próbka od użytkownika jest porównywana do zapisanego szablonu. jeżeli poziom podobieństwa (score) przekroczy zdefiniowany próg, system uznaje weryfikację za udaną. Dzięki temu jeden odcisk palca czy wzór twarzy może zabezpieczyć wiele kont bez obciążania pamięci użytkownika. W kolejnych sekcjach przyjrzymy się dokładniej architekturze takich systemów, obowiązującym standardom, a także ich podatnościom i metodom ochrony.

Architektura systemów biometrycznych – komponenty i przepływ danych

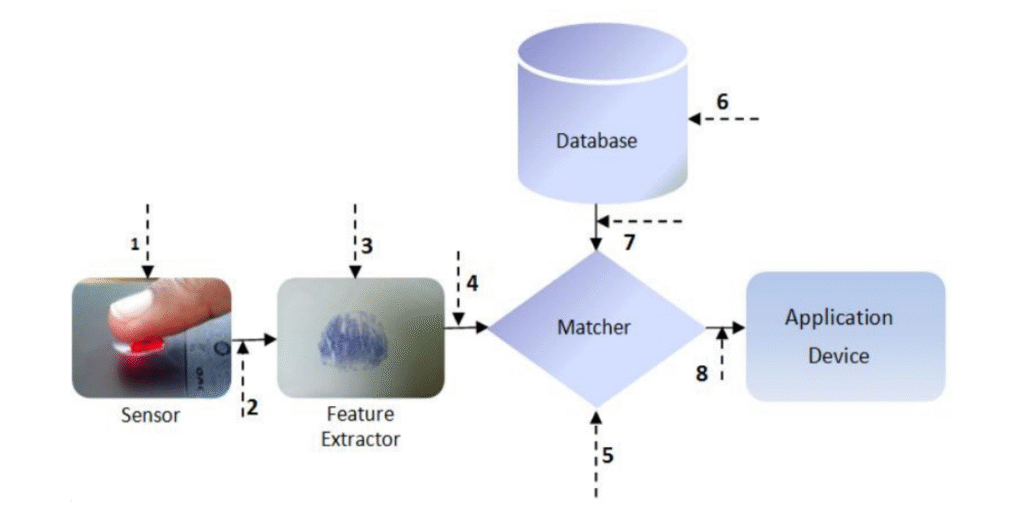

Typowy system biometryczny składa się z czterech głównych modułów: modułu sensora, modułu ekstrakcji cech, modułu dopasowania (matcher) oraz modułu decyzji. Poniżej przedstawiamy przepływ danych przez te komponenty zarówno przy rejestracji, jak i przy uwierzytelnianiu:

- Sensor (czujnik): Urządzenie lub komponent służący do pobierania surowych danych biometrycznych od użytkownika. Może to być skaner linii papilarnych, kamera do rozpoznawania twarzy, mikrofon do analizy głosu itp. Sensor dokonuje digitalizacji cechy (np. robi zdjęcie twarzy lub zapisuje obraz odcisku palca) i przekazuje dane dalej. Przykładowo, w logach systemu kontroli dostępu możemy zobaczyć: INFO 2025-11-10T16:10:15 Sensor: Captured fingerprint image from userID=42 (resolution 500 DPI) Przykład: czujnik linii papilarnych pobrał obraz o określonej rozdzielczości.

- Feature Extractor (ekstrakcja cech): Ten moduł odbiera surowe dane od sensora i dokonuje obróbki oraz ekstrakcji istotnych cech biometrycznych. Celem jest przekształcenie np. obrazu odcisku palca w zestaw punktów charakterystycznych (minucji), albo nagrania głosu w wektor cech. Usuwane są szumy i normalizowane dane, tak aby wynikowy szablon biometryczny był reprezentatywny i kompaktowy. Przykładowy fragment logu ekstraktora: DEBUG 2025-11-10T16:10:15 Extractor: computed 35 minutiae (fingerprint template size=256 bytes) Przykład: moduł ekstrakcji znalazł 35 minucji, a wygenerowany szablon ma 256 bajtów.

- Matcher (porównywarka): Moduł ten porównuje nowo wyekstrahowane cechy z referencyjnym szablonem przechowywanym w systemie. W fazie rejestracji matcher nie jest używany (zamiast tego nowy szablon jest zapisywany w bazie). Natomiast w fazie uwierzytelnienia matcher pobiera z bazy odpowiedni szablon (na podstawie identyfikatora użytkownika lub w trybie 1:N iteruje po wielu szablonach) i wykonuje algorytm dopasowania, który oblicza wynik podobieństwa (match score). Przykładowy wynik działania matchera: INFO 2025-11-10T16:10:16 Matcher: match score=87 for userID=42 (threshold=50) -> ACCEPTED Przykład: wynik porównania cech dał wartość 87; ponieważ próg ustawiono na 50, tożsamość użytkownika 42 została potwierdzona.

- Decision (moduł decyzyjny): Ostatni etap procesu. Moduł ten przyjmuje wynik dopasowania od matchera i porównuje go z ustawionym progiem bezpieczeństwa (threshold). Na tej podstawie wydaje decyzję: pozwolić lub odmówić dostępu. Decyzja może być następnie przekazana do aplikacji nadrzędnej (np. odblokowanie telefonu, otwarcie drzwi, zalogowanie do konta). Ten moduł często też generuje logi audytowe: AUDIT 2025-11-10T16:10:16 Decision: User 42 authenticated via fingerprint (score 87 >= 50)

Ważną częścią architektury jest też baza danych szablonów biometrycznych (template database), gdzie przechowywane są wzorce użytkowników. System przy rejestracji dodaje tam nowy rekord (np. parę {userID, szablon}), a przy weryfikacji odczytuje odpowiedni wpis. Niekiedy same szablony nie są trzymane wprost w bazie – bywa, iż są zaszyfrowane lub przechowywane w bezpiecznym module sprzętowym (o czym więcej w sekcji zabezpieczeń). W systemach rozproszonych moduły te mogą być fizycznie rozdzielone – np. sensor na urządzeniu mobilnym użytkownika, a baza i matcher na serwerze. Dlatego standardy komunikacyjne (patrz BioAPI poniżej) definiują, jak dane przepływają między tymi elementami, by zachować interoperacyjność. Dobrze zaprojektowana architektura musi brać pod uwagę również wydajność (np. optymalizację algorytmu dopasowania przy milionach szablonów w identyfikacji 1:N) oraz skalowalność systemu.

Standardy i normy biometryczne

Branża biometryczna jest wspierana przez szereg standardów i norm, które zapewniają interoperacyjność, bezpieczeństwo i zgodność z przepisami. Poniżej przedstawiamy najważniejsze standardy i wytyczne:

- ISO/IEC 19794 – Międzynarodowa rodzina norm definiujących formaty danych biometrycznych. Poszczególne części standardu określają, jak zapisywać wzorce biometryczne różnych typów (odciski palców, twarze, tęczówki itd.) w ustandaryzowany sposób. Przykładowo, ISO/IEC 19794-2 opisuje format zapisu minucji linii papilarnych – określa, jakie informacje zawiera szablon odcisku (współrzędne punktów charakterystycznych, ich typ, kąt itd.) oraz struktury wymiany tych danych. Dzięki temu np. szablon odcisku wygenerowany przez system firmy A może być poprawnie odczytany i użyty przez system firmy B, o ile obydwa spełniają ten standard.

- BioAPI (ISO/IEC 19784) – Standard API biometrycznego, który definiuje jednolity interfejs programistyczny do komunikacji z modułami biometrycznymi. BioAPI umożliwia pisanie aplikacji korzystających z biometrii w sposób niezależny od dostawcy – np. ta sama funkcja BioAPI pozwoli na skanowanie odcisku palca bez względu na to, czy pod spodem jest czytnik firmy X czy Y, o ile dostawcy dostarczają zgodne sterowniki (tzw. Biometric Service Provider). Standard opisuje architekturę systemu biometrycznego z warstwą pośredniczącą (BioAPI Framework), która zarządza modułami od różnych producentów. W praktyce BioAPI ułatwia integrację – np. system kontroli dostępu może obsługiwać jednocześnie czytniki linii papilarnych i skanery tęczówki różnych firm, wykorzystując spójne wywołania API.

- FIDO2 / WebAuthn – Nowoczesny standard uwierzytelniania bezhasłowego opracowany przez FIDO Alliance we współpracy z W3C. Choć FIDO2 kojarzy się głównie z kluczami bezpieczeństwa U2F, istotną jego częścią jest obsługa biometrii na urządzeniu użytkownika. WebAuthn to interfejs API w przeglądarkach i systemach, który pozwala aplikacjom webowym korzystać z uwierzytelniania FIDO2. W praktyce działa to tak, iż podczas rejestracji generowana jest para kluczy kryptograficznych – klucz prywatny zostaje bezpiecznie zapisany w urządzeniu (np. w Secure Enclave telefonu), a publiczny trafia na serwer. Przy logowaniu serwer wysyła wyzwanie, które telefon podpisuje kluczem prywatnym, po wcześniejszym odblokowaniu go biometrią lub PIN-em użytkownika. Biometryka służy tu do lokalnego uwierzytelnienia użytkownika wobec urządzenia, a nie do przesyłania cech biometrycznych przez sieć – serwer nigdy nie widzi odcisku palca ani skanu twarzy, dostaje tylko podpis kryptograficzny. Eliminacja haseł i wykorzystanie kluczy asymetrycznych zwiększa odporność na phishing, ataki typu replay i kradzież poświadczeń. (Dla ciekawostki – standard WebAuthn przewiduje też parametr wskazujący, czy do odblokowania klucza użyto np. biometrii z zabezpieczeniem liveness detection, co serwer może brać pod uwagę jako dodatkowy atrybut bezpieczeństwa). Popularne implementacje FIDO2 wykorzystują tokeny JWT do przekazywania poświadczeń sesyjnych po uwierzytelnieniu użytkownika, integrując się łatwo z istniejącymi aplikacjami webowymi.

- NIST SP 800-76 – Rekomendacja NIST (National Institute of Standards and Technology) dotycząca specyfikacji danych biometrycznych dla identyfikatorów osobistych (PIV). Dokument ten jest stosowany w kontekście amerykańskich federalnych kart identyfikacyjnych i określa m.in. wymagania co do formatu i jakości danych biometrycznych zapisywanych na kartach oraz przesyłanych w procesie weryfikacji. Zawiera profile wykorzystania standardów (np. wspomnianego ISO/IEC 19794) dla konkretnych zastosowań rządowych. W praktyce, jeżeli wdrażasz system zgodny z PIV, musisz trzymać się wytycznych SP 800-76 odnośnie rozdzielczości skanów odcisków, minimalnej ilości cech czy metod kompresji obrazów twarzy.

- GDPR (RODO) – Unijne ogólne rozporządzenie o ochronie danych, które w kontekście biometrii ma ogromne znaczenie prawne. Dane biometryczne umożliwiające identyfikację osoby są explicite uznane za szczególną kategorię danych osobowych (wrażliwe) zgodnie z art. 9 GDPR. Oznacza to, iż przetwarzanie odcisków palców, obrazów twarzy, skanów tęczówki itp. do celów identyfikacji jest co do zasady zabronione, chyba iż spełniony jest jeden z warunków wyjątku (np. zgoda osoby, wymogi prawa, istotny interes publiczny). Dla inżyniera oznacza to konieczność wdrożenia zasady privacy by design – np. minimalizacji przechowywanych danych (przechowujemy tylko szablon zamiast pełnego obrazu), silnego szyfrowania i kontroli dostępu do tych danych, a także zapewnienia możliwości usunięcia danych na żądanie. GIODO/UODO (krajowy organ ochrony danych) wydał także komunikaty ostrzegające o zagrożeniach związanych z upowszechnieniem biometrii – np. iż odcisku palca nie da się zmienić jak hasła, więc wyciek takich danych ma nieodwracalne skutki dla prywatności. Wdrażając system biometryczny w UE, musimy więc ocenić ryzyka (DPIA), zapewnić podstawy prawne i stosować środki ochronne adekwatne do tej szczególnej kategorii danych.

Oprócz powyższych, warto wspomnieć o ICAO 9303 (standard dot. e-paszportów – definiuje m.in. format zapisów danych biometrycznych w chipach paszportowych, np. zdjęcia twarzy zgodne z JPEG2000, zapis odcisków palców), FIDO Biometric Requirements (normy certyfikacji modułów biometrycznych pod kątem miar typu False Accept Rate i odporności na spoofing, publikowane przez FIDO Alliance) czy choćby ISO/IEC 30107 (standaryzujący testy Presentation Attack Detection, czyli metody detekcji prób oszukania systemów biometrycznych). Normy te stanowią punkt odniesienia przy projektowaniu i testowaniu systemów – warto do nich zaglądać, by budować systemy zgodne z najlepszymi praktykami i wymogami formalnymi.

Przykłady zastosowań biometrii

Gdzie spotykamy na co dzień systemy biometryczne? w tej chwili praktycznie wszędzie tam, gdzie potrzebna jest wygodna i względnie bezpieczna identyfikacja użytkownika. Kilka najważniejszych obszarów:

- Urządzenia mobilne i komputery osobiste: Odblokowywanie telefona odciskiem palca (np. Touch ID w iPhone) czy twarzą (Face ID, Windows Hello na laptopach) stało się standardem. Biometria ułatwia też autoryzację płatności mobilnych (przykład: autoryzacja transakcji w bankowej aplikacji mobilnej poprzez weryfikację twarzy użytkownika). Te systemy są zwykle lokalne – cechy biometryczne nie opuszczają urządzenia – a ich skuteczność widać po tym, iż miliony użytkowników odblokowują telefony dziesiątki razy dziennie biometrycznie zamiast wpisywać kody.

- Systemy kontroli dostępu fizycznego: W biurach i obiektach chronionych popularne są czytniki linii papilarnych lub skanery tęczówki przy drzwiach. Zastępują lub uzupełniają one tradycyjne karty dostępu czy kody PIN. Również elektroniczne zamki domowe zaczynają oferować czytniki palca. W porównaniu do kodów, biometria zapobiega udostępnianiu „klucza” osobom trzecim (trudniej „pożyczyć” komuś swój palec niż zdradzić PIN). Wadą może być jednak brak stuprocentowej niezawodności – wilgotne lub brudne palce często sprawiają, iż czujnik nie odczyta poprawnie wzoru i nie otworzy drzwi.

- Dokumenty tożsamości i kontrola graniczna: Nowoczesne paszporty biometryczne (tzw. e-paszporty) zawierają w chipie zakodowane biometryczne dane posiadacza – przede wszystkim zdjęcie twarzy wysokiej jakości, a często także odciski palców. Podczas kontroli granicznej skan twarzy lub palca podróżnego jest porównywany z danymi w chipie paszportu. Automatyczne bramki paszportowe (e-gates) wykorzystują rozpoznawanie twarzy do szybkiej weryfikacji tożsamości. W dowodach osobistych czy prawach jazdy biometrię również się stosuje – np. zdjęcie twarzy drukowane i zapisane cyfrowo. Te zastosowania opierają się na standardach ICAO i krajowych regulacjach, aby zapewnić międzynarodową interoperacyjność (paszport jednego kraju musi być odczytywalny przez systemy innego kraju). Biometria znacznie utrudnia posługiwanie się cudzymi dokumentami – twarz czy odcisk palca nie da się tak łatwo podrobić jak laminowane zdjęcie. Niemniej jednak pojawiają się zagrożenia związane z fałszywymi odlewami palców czy maskami twarzy, o czym poniżej.

- Bankowość i sektor finansowy: Logowanie biometryczne do aplikacji bankowych stało się normą – odcisk palca lub skan twarzy zastępuje hasło do konta mobilnego. Niektóre banki wdrażają również biometrię głosową w centrach obsługi klienta – gdy dzwonisz na infolinię, Twój głos jest porównywany z wzorcem, co ma potwierdzić tożsamość bez dodatkowych pytań weryfikacyjnych. Biometria bywa też stosowana w bankomatach (np. skanowanie linii papilarnych zamiast PIN-u do karty) oraz przy realizacji transakcji wysokiego ryzyka (wymagany dodatkowy skan twarzy przez aplikację, by potwierdzić, iż to faktycznie właściciel konta zleca przelew). Coraz popularniejsze stają się systemy KYC zdalnego otwierania kont – klient robi sobie zdjęcie twarzy oraz zdjęcie dowodu osobistego, a system przy użyciu biometrii porównuje twarz ze zdjęciem z dokumentu, aby zweryfikować tożsamość. Słowem, biometria w finansach poprawia wygodę użytkowników, ale stawia duże wyzwania pod względem bezpieczeństwa – bo ewentualny fraud biometryczny (np. przestępca podszywający się głosem pod klienta) może mieć dotkliwe skutki finansowe.

- Opieka zdrowotna i sektor publiczny: W niektórych krajach stosuje się systemy biometryczne do potwierdzania tożsamości przy korzystaniu z usług medycznych (np. skan palca pacjenta przed wydaniem recepty czy realizacją zabiegu – aby upewnić się, iż adekwatna osoba otrzymuje świadczenie). Biometria pomaga też przy wydawaniu świadczeń społecznych (uniknięcie sytuacji, gdzie jedna osoba pobiera świadczenia na kilka fikcyjnych tożsamości). W Indiach system Aadhaar przypisuje każdemu obywatelowi unikalny numer powiązany z jego danymi biometrycznymi (odciskiem palca i skanem tęczówki), co jest wykorzystywane do autoryzacji transakcji i dostępu do usług rządowych. To pokazuje skalę, na jaką biometryczne systemy identyfikacji mogą działać – setki milionów rekordów – co z kolei rodzi pytania o bezpieczeństwo tych danych.

Biometria jest też stosowana w forensyce i kryminalistyce (automatyczne rozpoznawanie twarzy na nagraniach monitoringów, AFIS – bazy odcisków palców wykorzystywane przez policję), w czasie pandemii COVID-19 pojawiły się rozwiązania biometryczne do bezdotykowej weryfikacji (skan twarzy zamiast odcisku, by zachować higienę), a choćby w marketingu (analiza cech demograficznych klientów przez kamery w sklepach). Trend jest jasny: systemy biometryczne stają się wszechobecne tam, gdzie równowaga między wygodą a bezpieczeństwem przechyla szalę na korzyść biometrii.

Podatności w systemach biometrycznych

Systemy biometryczne oferują wiele korzyści, ale niestety nie są wolne od podatności – wręcz przeciwnie, atakujący dysponują całym arsenałem metod obejścia lub oszukania biometrii. W odróżnieniu od haseł, cechy biometryczne nie mogą być po prostu zmienione po wycieku, co czyni ataki na biometrię szczególnie groźnymi z punktu widzenia skutków. Poniżej omawiamy najważniejsze rodzaje ataków na systemy biometryczne oraz punkty newralgiczne, które bywają wykorzystywane przez atakujących.

Diagram: Architektura systemu biometrycznego z zaznaczonymi 8 potencjalnymi punktami ataku. Ataki typu bezpośredniego (direct) uderzają na poziomie sensora (1), zaś ataki pośrednie (indirect) wymierzone są w wewnętrzne moduły i kanały systemu (punkty 2–8) Źródło: https://www.researchgate.net/publication/322225967_Attacks_on_Biometric_Systems_An_Overview

Diagram: Architektura systemu biometrycznego z zaznaczonymi 8 potencjalnymi punktami ataku. Ataki typu bezpośredniego (direct) uderzają na poziomie sensora (1), zaś ataki pośrednie (indirect) wymierzone są w wewnętrzne moduły i kanały systemu (punkty 2–8) Źródło: https://www.researchgate.net/publication/322225967_Attacks_on_Biometric_Systems_An_OverviewPowyższy diagram obrazuje przekrój systemu biometrycznego od sensora (po lewej) po urządzenie/aplikację podejmującą decyzję (po prawej) i wskazuje, gdzie mogą nastąpić ataki. Numeracja punktów ataku odpowiada klasycznej typologii przedstawionej m.in. przez Ratha, Jain i innych badaczy. Atak nr 1 to atak na sensor – jedyny atak bezpośredni, niewymagający znajomości wnętrza systemu. Pozostałe (2–8) to ataki pośrednie, zakładające ingerencję w transmisję lub moduły wewnętrzne. Poniżej opisujemy te podatności bardziej szczegółowo, wraz z praktycznymi przykładami:

- Spoofing (atak prezentacyjny na sensor): Polega na podszyciu się pod uprawnionego użytkownika poprzez podstawienie fałszywej próbki biometrycznej do sensora. Przykłady: sztuczny odcisk palca wykonany z silikonu lub żelatyny (czasem wystarczy odcisnąć czyjś palec na szkle i użyć kleju żeby odwzorować linie papilarne), zdjęcie twarzy wyświetlone przed kamerą face ID, nagranie głosu odtworzone systemowi rozpoznawania mowy. W literaturze wyróżnia się tu ataki Type 1 – atakujący po prostu oszukuje czujnik, nie ingerując w elektronikę systemu. Ponieważ czujnik „myśli”, iż widzi prawdziwy palec/oko, może zaakceptować oszusta. Klasycznym przypadkiem spoofingu był głośny przykład odblokowania iPhone 5s (Touch ID) dzięki wydrukowanego odcisku palca na foliowym kleju – co pokazuje, iż brak wykrywania żywotności (patrz sekcja zabezpieczeń) czyni sensor podatnym. Inną odmianą ataku prezentacyjnego są próby zakłócenia działania sensora – np. silne światło IR skierowane w kamerę tęczówki albo fizyczne uszkodzenie czytnika linii papilarnych – co może umożliwić obejście uwierzytelnienia (np. system przełączy się w tryb awaryjny akceptujący PIN).

- Atak powtórzeniowy (replay attack): Ten atak (oznaczany jako Type 2) wykorzystuje przechwycone wcześniej dane biometryczne i powtórne ich odtworzenie na wejściu systemu. Może wystąpić, gdy komunikacja między sensorem a dalszą częścią systemu nie jest odpowiednio zabezpieczona. Przykład: przechwycony przez malware obraz twarzy z kamery systemu rozpoznawania twarzy, który następnie zostaje wysłany ponownie do modułu ekstrakcji cech z pominięciem realnego sensora – system myśli, iż to nowe zdjęcie z kamery, podczas gdy jest to zapis poprzedniego (autoryzowanego) logowania. W ten sposób można ominąć np. czujnik z detekcją żywotności, jeżeli uda się wstrzyknąć do systemu oryginalne dane. Ataki replay dotyczą też transmisji między innymi modułami, np. przesyłania szablonu z bazy do matchera (to atak nr 7 z diagramu) – atakujący może wstrzyknąć stary szablon lub go podmienić w locie. Przykładowy log ostrzegający przed replay: WARN 2025-11-10T16:12:01 AuthServer: Received identical fingerprint data as previous attempt (possible replay attack) System wykrył, iż dwie kolejne próby uwierzytelnienia miały identyczne dane – co jest mało prawdopodobne legitnie i może oznaczać atak powtórzeniowy.

- Kradzież i manipulacja szablonów: Atakujący może próbować wydostać z systemu zapisane szablony biometryczne – np. wykradając bazę danych (atak typu 6 – na bazę) lub przechwytując transmisję szablonu (atak typu 7 – na kanał między bazą a matcherem). Celem może być zarówno podszycie się pod użytkownika w tym samym systemie (jeśli skradnie jego szablon i uda mu się go podstawić w procesie porównania), jak i wykorzystanie szablonu w innym systemie. Choć różne systemy mogą trzymać różne formaty szablonów, istnieją konwertery i ataki typu cross-matching, gdzie np. szablon odcisku z systemu A posłuży do odgadnięcia oryginalnego odcisku i wygenerowania sztucznego palca, którym oszukamy system B. Co gorsza, badania wykazały, iż szablony biometryczne nie są w pełni anonimowe – potrafią zawierać informacje o oryginalnej próbce, które mogą posłużyć do jej rekonstrukcji. Tzw. atak inwersji szablonu (model inversion) polega na tym, by z wykradzionego szablonu odtworzyć przybliżony obraz cechy biometrycznej właściciela. Na przykład z wektora cech twarzy (embeddingu z sieci neuronowej) można wygenerować twarz przypominającą właściciela; z szablonu odcisku (zestawu minucji) da się odtworzyć obraz linii papilarnych z pewną dokładnością. Przez lata sądzono, iż szablon jest jednostronny (tj. nie da się z niego odtworzyć wejścia), ale dziś wiemy, iż to fałsz – już w 2001 r. Hill zwrócił uwagę, iż niechronione szablony można wykorzystać do rekonstrukcji oryginalnych danych, a współczesne prace potwierdzają, iż biometria odwracalna to realne zagrożenie. Kradzież szablonów jest poważna również dlatego, iż użytkownik nie ma jak „zmienić” swoich cech – wyciek hasła załatamy jego resetem, ale wyciek odcisków palców? Te same palce mamy całe życie. Dlatego tak ważne jest zabezpieczanie szablonów (patrz następna sekcja). Dodajmy, iż atak na bazę może polegać nie tylko na kradzieży, ale i modyfikacji lub wstrzyknięciu fałszywych szablonów – intruz mógłby np. dodać do bazy własny szablon powiązany z czyimś ID, by potem przejść uwierzytelnienie jako ta osoba (na diagramie to atak nr 6).

- Atak na algorytm dopasowania (override / tampering): Kolejna kategoria to ataki, w których intruz stara się wpłynąć na działanie modułu porównującego lub decyzyjnego. Może to przybrać formę ataku na moduł matcher (typ 5) – np. poprzez zainstalowanie złośliwej biblioteki podmieniającej funkcję porównywania. Taki malware mógłby np. zawsze zwracać wysoki score (przez co każdy będzie pasował) lub odwrotnie – zawsze 0 (blokada systemu). W literaturze opisano też atak polegający na modyfikacji wyniku dopasowania w locie (atak nr 8 – na kanał między matcherem a modułem decyzji). jeżeli komunikat „OK/NOT OK” nie jest uwierzytelniony, intruz mógłby go przechwycić i podmienić – np. zmienić „odrzucić” na „zaakceptować” zanim decyzja dotrze do drzwi czy aplikacji. To oczywiście wymaga już sporej wiedzy o wewnętrznym działaniu systemu i często uprawnień administracyjnych lub dostępu do infrastruktury. Niemniej atak insiderski tego typu jest możliwy, zwłaszcza jeżeli oprogramowanie nie stosuje mechanizmów bezpieczeństwa (sygnatur, kontroli integralności). Warto też wspomnieć o atakach side-channel – np. pomiar poboru prądu czy czasu odpowiedzi matchera, by wyciągnąć informacje o dopasowaniu.

- Hill-climbing (atak iteracyjny): To sprytna technika ataku przede wszystkim na systemy biometrii statycznej (np. odciski palców, twarze). Zakłada się tu możliwość wielokrotnego prób uwierzytelnienia i uzyskiwania jakiejś informacji zwrotnej o jakości dopasowania (np. samego score albo pośrednich wskazówek). Atakujący generuje kolejne przybliżenia cechy tak, by stopniowo zwiększać wynik dopasowania – jak wspinaczka pod górę (stąd nazwa). Przykład: próbujemy odgadnąć odcisk palca zaczynając od losowego wzoru minucji; system mówi „nie pasuje” ale jeżeli mamy wskazówkę, ile minucji się zgadzało, modyfikujemy wzór by zwiększyć pokrycie i próbujemy ponownie. Powtarzając setki razy, możemy wyprodukować sztuczny szablon, który system zaakceptuje jako istniejącego użytkownika. Hill-climbing był demonstrowany już w latach 2000’ (m.in. na systemach rozpoznawania twarzy – atak Bayesiański, oraz odcisków – serią kolejnych iteracji). Współcześnie ta metoda bywa trudniejsza do przeprowadzenia, bo systemy mogą nie ujawniać żadnego feedbacku (tylko binarna decyzja) i mają ograniczenie liczby prób. Niemniej jednak, o ile atakujący zyska dostęp np. do kopi programu matchera i może go offline wykorzystywać do oceny dopasowania – hill-climbing staje się realnym zagrożeniem. W pewnym sensie ataki hill-climbing to łamane biometryczne analogiczne do brute-force łamania haseł, z tą różnicą, iż przestrzeń cechy biometrycznej jest ciągła i nie da się po prostu spróbować każdego bitu – trzeba mądrze korygować cechę w kierunku lepszego dopasowania.

Podsumowując: architektura systemu biometrycznego stwarza wiele punktów, w których może dojść do ataku – od oszukania samego czujnika, poprzez przechwycenie/przekłamanie danych w tranzycie, aż po manipulację algorytmem dopasowania i decyzji. Biometria nie jest magicznym zamkiem nie do sforsowania – jest po prostu kolejną metodą uwierzytelniania, którą należy projektować w myśl zasady „Zero Trust” (nie ufać choćby własnym komponentom bez weryfikacji). Słabo zabezpieczony system biometryczny może zostać złamany równie łatwo co prosty system hasłowy – wystarczy, iż atakujący znajdzie najsłabsze ogniwo (a tych, jak widać, nie brakuje). Dlatego konieczne jest stosowanie wielowarstwowych mechanizmów ochronnych, o których w następnej części.

Zabezpieczenia systemów biometrycznych

Znając zagrożenia, możemy teraz omówić techniki i dobre praktyki, które chronią systemy biometryczne przed powyższymi atakami. Bez odpowiednich zabezpieczeń wykorzystanie biometrii dawałoby fałszywe poczucie bezpieczeństwa. Poniżej przedstawiamy najważniejsze mechanizmy obronne i środki ostrożności, które każdy inżynier wdrażający biometrię powinien rozważyć:

- Detekcja żywotności (liveness detection): To zestaw technik służących rozróżnieniu, czy przed sensorem znajduje się żywy, prawdziwy użytkownik, a nie atrapa. Przykładowo, nowoczesne systemy rozpoznawania twarzy (np. Face ID) analizują głębię obrazu (korzystając z kamery 3D), proszą o wykonanie akcji typu mrugnięcie, ruch głową (sprawdzenie, czy twarz reaguje), bądź mierzą charakterystyki skóry w podczerwieni. Czytniki linii papilarnych mogą sprawdzać przewodnictwo elektryczne skóry, puls lub reakcję nacisku. Również systemy głosowe potrafią wykrywać różnice między głosem na żywo a nagraniem (np. przez analizę pogłosu i artefaktów odtwarzania). Detekcja żywotności znacznie podnosi poprzeczkę dla atakującego – samo zdjęcie czy odcisk z taśmy klejącej nie wystarczy, potrzebny by był np. skomplikowany silikonowy palec z układem podgrzewania imitującym temperaturę i przepływ krwi albo ultra-realistyczna maska twarzy 3D z ruchomymi oczami. W praktyce większość ataków spoofingowych można zablokować stosunkowo prostymi metodami PAD (Presentation Attack Detection), więc nie warto na nich oszczędzać. Przy wdrażaniu detekcji żywotności należy jednak uważać na fałszywe odrzucenia – mechanizm musi być dobrze zbalansowany, żeby użytkownicy nie byli ciągle proszeni o kiwanie głową lub by sensor nie odrzucał co drugiego prawdziwego palca jako „martwego”.

- Szyfrowanie i zabezpieczanie szablonów: Szablony biometryczne to dane wrażliwe, więc powinny być przechowywane i transmitowane tylko w postaci zaszyfrowanej. W bazie danych szablony należy trzymać w formie zaszyfrowanej asymetrycznie lub symetrycznie z kluczem, do którego dostęp ma jedynie moduł dopasowania. choćby w pamięci RAM systemu dobrym pomysłem jest szyfrować dane biometryczne, gdy tylko to możliwe (są implementacje porównywania cech na danych uprzednio zabezpieczonych homomorficznie, choć to wciąż dość eksperymentalne). Przykładem dobrych praktyk jest wspomniany system Apple: dane odcisku palca są tymczasowo przetrzymywane tylko w zaszyfrowanej pamięci Secure Enclave, a wynikowy szablon (mapa cech) jest również tam przechowywany w postaci szyfrowanej – dostępny wyłącznie dla modułu porównującego wewnątrz Enclave. Nic z tych rzeczy nigdy nie trafia na dysk urządzenia ani tym bardziej poza urządzenie (np. do chmury). Własny system biometryczny warto projektować podobnie: szyfrujmy szablon zaraz po ekstrakcji, używajmy silnych algorytmów (AES-256, RSA/ECC w zależności od architektury), zabezpieczajmy klucze (np. w module HSM lub TPM). Dodatkowo zadbajmy o integralność – np. podpisujmy cyfrowo szablony, by atakujący nie mógł ich podmienić nieautoryzowanie. Transmisja pomiędzy komponentami musi odbywać się po zabezpieczonym kanale (co najmniej TLS, a wewnętrznie np. tunel IPsec lub dedykowane szyfrowanie warstwy transportowej z wzajemną autentykacją urządzeń). Te zabiegi przeciwdziałają atakom na punkty 2, 4, 7, 8 – czyli przechwyceniu bądź modyfikacji danych w tranzycie i wyników działania systemu.

- Biometria anulowalna (cancelable biometrics): To koncepcja polegająca na takim przetwarzaniu cech biometrycznych, by w razie wycieku móc je unieważnić i zastąpić nowymi, analogicznie jak odwołuje się i zmienia hasło czy klucz. Ponieważ nie zmienimy odcisku palca użytkownika, rozwiązaniem jest matematyczna transformacja jego cech z użyciem sekretu. Przykładowo: podczas rejestracji cechy są przekształcane przez funkcję f(cecha, sekret) i dopiero tak zmodyfikowany szablon jest przechowywany. Przy weryfikacji wykonujemy tę samą transformację na nowej próbce i porównujemy w przestrzeni przekształconej. o ile dojdzie do wycieku szablonu – możemy zmienić sekret i tym samym zmienić wszystkie szablony (czyli efektownie unieważnić stare, bo atakujący nie przekształci w ten sam nowy sposób). Ważne, by transformacja była odwracalna tylko z znajomością sekretu, ale nieodwracalna bez niego – tak by z uzyskanego przekształconego szablonu nie dało się łatwo otrzymać oryginalnych cech. Cancelable biometrics w praktyce to np. dodawanie losowego wektora do cechy (coś jak sól i hash w hasłach) albo transformacje geometryczne wzorców odcisków. Badania wskazują, iż biometria anulowalna potrafi znacząco poprawić bezpieczeństwo i prywatność użytkowników w obliczu potencjalnych zagrożeń. Wdrożenie takiego podejścia zwiększa jednak złożoność systemu i czasem pogarsza accuracy (bo każde przekształcenie może wprowadzać pewną niepewność przy dopasowaniu). Mimo to, dla krytycznych zastosowań warto rozważyć choćby najprostsze formy – np. przywiązywanie szablonu do konkretnego urządzenia czy domeny: ten sam odcisk palca zapisany w innej usłudze wygląda inaczej, bo każda usługa stosuje własny sekret do transformacji.

- Wykrywanie ataków i hardening systemu: System biometryczny powinien być wyposażony w mechanizmy monitorowania i reagowania na podejrzane sytuacje. Przykładowo: ograniczenie liczby nieudanych prób – podobnie jak blokada konta po X błędnych hasłach, tutaj np. po 5 nieudanych skanach palca system może zażądać dodatkowej weryfikacji (PIN, hasło) albo logować incydent do SIEM. To udaremnia ataki siłowe i hill-climbing, bo atakujący nie może próbować w nieskończoność. Kolejny element to analiza behawioralna logów – czy np. jeden użytkownik nie próbuje się uwierzytelnić nagle z dwóch odległych miejsc jednocześnie (co może wskazywać na sklonowanie cechy lub naruszenie), czy nie ma nietypowo wielu odrzuceń (możliwa próba obejścia przez intruza), czy dane z czujnika nie powtarzają się podejrzanie często (jak w ataku replay). W systemach krytycznych warto wdrożyć zasadę defense-in-depth: np. choćby po pomyślnym uwierzytelnieniu biometrycznym następuje dodatkowa weryfikacja out-of-band dla operacji wysokiego ryzyka (np. potwierdzenie push na telefonie, iż to Ty właśnie logujesz się biometrycznie). Trzeba też utwardzać samo oprogramowanie – code review pod kątem backdoorów w module matchera, kontrola integralności plików wykonywalnych (aby zapobiec podmianie algorytmu), izolacja procesów (sandbox dla modułów biometrii, by np. złośliwy proces w systemie nie podejrzał danych w pamięci). Stosując secure coding i najlepsze praktyki z bezpieczeństwa aplikacji (walidacja danych, uwierzytelnianie się modułów między sobą, minimalne uprawnienia procesów), zamykamy wiele wektorów ataku, które inaczej mogłyby być trywialne dla doświadczonego napastnika.

- Wykorzystanie bezpiecznego sprzętu (Secure Enclave, TPM): Zastosowanie dedykowanych elementów hardware do przechowywania i przetwarzania biometrii radykalnie poprawia bezpieczeństwo. Secure Enclave (w ekosystemie Apple) czy Trusted Platform Module (TPM) i Secure Element w innych platformach to układy zaprojektowane, by chronić wrażliwe operacje i dane choćby jeżeli reszta systemu jest zhakowana. Idealnie sensor biometryczny jest sprzężony z bezpiecznym modułem – np. w nowoczesnych iPhone’ach odcisk palca z czytnika jest transmitowany bezpośrednio do Secure Enclave szyfrowanym kanałem, niedostępnym dla głównego procesora. Cała ekstrakcja cech i porównanie odbywa się wewnątrz enclave, a do reszty systemu wychodzi tylko wynik 0/1. Taki model zapewnia, iż choćby mając malware na urządzeniu, atakujący nie wykradnie danych biometrycznych ani nie wpłynie na wynik porównania (bo nie ma dostępu do enclave). Implementując system biometryczny np. na platformie PC można wykorzystać TPM do przechowywania kluczy używanych do szyfrowania szablonów, albo do wykonywania samego dopasowania w izolacji (są badania nad użyciem tzw. TEE – Trusted Execution Environment do porównań biometrycznych). Równie ważne jest zabezpieczenie komunikacji między komponentami sprzętowymi – np. o ile mamy osobny czytnik linii papilarnych na USB, upewnijmy się, iż komunikuje się on z aplikacją protokołem szyfrowanym i uwierzytelnionym, aby nikt nie mógł wstawić fałszywego urządzenia podszywającego się pod czytnik. Hardware security to często ostatnia linia obrony – choćby gdy system operacyjny zostanie złamany, enclave może przez cały czas chronić biometrię.

- Projektowanie systemu z myślą o prywatności: Choć to nie „techniczne” zabezpieczenie w sensie mechanizmu kryptograficznego, warto wspomnieć, iż ograniczenie zakresu działania systemu również poprawia bezpieczeństwo. Przykład: system on-device vs system scentralizowany. jeżeli to możliwe, lepiej aby biometryczna weryfikacja odbywała się lokalnie (na urządzeniu użytkownika) niż na serwerze w centrali. Wówczas wrażliwe dane w ogóle nie przepływają przez sieć i nie są gromadzone w jednym wielkim zbiorze narażonym na wyciek. Model FIDO/WebAuthn jest tutaj złotym standardem – serwer nie przechowuje żadnych danych biometrycznych, cała „magia” dzieje się u użytkownika, a serwer dostaje tylko potwierdzenie w postaci klucza publicznego, iż ktoś ma przypisany prywatny klucz (zabezpieczony biometrią). Innym aspektem jest anonimizacja – np. zamiast powiązywać szablony z jawnym ID użytkownika, system może używać pseudonimów, haszy lub rozdzielać bazy (jedna przechowuje dane osobowe, druga same szablony, połączone tokenem). Wszystko to utrudnia życie atakującemu, a ułatwia zgodność z przepisami (GDPR). Inżynier projektując system powinien zadać sobie pytanie: czy na pewno potrzebujemy przechowywać to i to? czy możemy zmniejszyć ilość danych lub dostęp do nich?. Często im mniej biometrii „widzimy”, tym bezpieczniej – np. aplikacja w chmurze może delegować uwierzytelnienie do platformy użytkownika (np. Touch ID) i zaufać jej wynikowi zamiast żądać własnych skanów palców.

Zastosowanie powyższych metod w kombinacji da efekt synergiczny. Przykładowo: choćby jeżeli atakujący podrobi palec (spoofing), to detekcja żywotności go wykryje; jeżeli choćby ominie sensor (replay), to transmisja jest szyfrowana end-to-end i zabezpieczona kluczami w enclave; jeżeli choćby wykradnie zaszyfrowany szablon, to bez klucza (schowanego np. w TPM) nic mu to nie da; jeżeli próbuje brute-force, limit prób i monitoring zablokuje nadużycia. Biometria wymaga takiego właśnie piętrowego podejścia. Inaczej możemy skończyć jak niektóre nieszczęsne implementacje, gdzie np. odcisk palca użytkownika był przechowywany otwartym tekstem w bazie i wyciekł – a wraz z nim niezmienialna tożsamość tysięcy osób.

Dlaczego to ma znaczenie? – konsekwencje i rekomendacje

Bezpieczeństwo systemów biometrycznych to nie tylko kwestia techniczna, ale i zaufania użytkowników oraz odpowiedzialności za ich dane. Wyciek czy złamanie zabezpieczeń biometrycznych pociąga za sobą poważne konsekwencje. Po pierwsze, naruszenie prywatności – cechy biometryczne należą do najbardziej osobistych danych. Kradzież odcisków palców, skanów twarzy czy próbek głosu może prowadzić do inwazji w życie prywatne, śledzenia osób, a choćby kradzieży tożsamości na masową skalę. W przeciwieństwie do haseł czy kart, użytkownik nie może ich po prostu zmienić czy zastrzec; wyciek biometrii jest potencjalnie nieodwracalny. Jak stwierdzono w przeglądach bezpieczeństwa, skompromitowany szablon biometryczny stanowi poważne zagrożenie z dwóch powodów: po pierwsze umożliwia wyciągnięcie wrażliwych danych osobowych o właścicielu (np. wyglądu twarzy, od którego można np. wydedukować płeć, przybliżony wiek, a choćby stan zdrowia z cech tęczówki), a po drugie pozwala na budowanie kolejnych ataków z użyciem odtworzonych próbek. Innymi słowy, jeżeli ktoś ukradnie Ci szablon palca, może nie tylko spróbować zalogować się do Twojego systemu, ale także wydrukować sobie Twój odcisk i zostawić go na miejscu przestępstwa lub oszukać inne instytucje, podszywając się pod Ciebie.

Po drugie, zaufanie i reputacja – użytkownicy powierzając swoją biometrię firmie czy instytucji oczekują, iż zostanie ona należycie zabezpieczona. Głośne incydenty (jak choćby włamanie do amerykańskiego OPM w 2015 r., gdzie skradziono miliony odcisków palców pracowników administracji) pokazały, iż skutki takich wycieków są długofalowe. Organizacja naraża się na ogromne kary finansowe (GPDR przewiduje do 20 mln euro lub 4% obrotu za naruszenia danych szczególnych kategorii), koszty powiadamiania poszkodowanych, zapewniania im np. usług monitorowania tożsamości, a przede wszystkim traci wiarygodność. Klienci mogą przestać ufać logowaniu biometrycznemu, jeżeli usłyszą, iż gdzieś indziej ono zawiodło. Inżynierowie systemowi mają więc etyczny i profesjonalny obowiązek dołożyć wszelkich starań, by takich sytuacji uniknąć.

Po trzecie, implikacje prawne i operacyjne – złamanie systemu biometrycznego może oznaczać utratę dostępu do krytycznych zasobów. Wyobraźmy sobie, iż przestępca obejdzie system kontroli dostępu w elektrowni lub w bazie wojskowej dzięki fałszywego odcisku – konsekwencje mogą być katastrofalne. Również w bankowości – udane oszukanie weryfikacji głosowej może pozwolić wyprowadzić środki z konta ofiary. Organizacja, która padnie ofiarą takiego ataku, może czasowo utracić możliwość korzystania z biometrii (bo np. trzeba wszystko wyłączyć, przeprowadzić audyt, rejestrować użytkowników od nowa), co przekłada się na koszty i utrudnienia operacyjne.

Dlatego kwestia bezpieczeństwa biometrii ma krytyczne znaczenie – rośnie liczba systemów na niej polegających, a wraz z tym rośnie zainteresowanie atakujących (bo tam gdzie tożsamość i dostęp, tam cel dla cyberprzestępców). Wdrożenie silnych zabezpieczeń to jedno, ale równie ważna jest świadomość i edukacja. Użytkownicy powinni wiedzieć, iż np. nie wolno beztrosko dodawać swojej twarzy czy palca do byle jakiej aplikacji, a administratorzy – iż samo posiadanie czytnika linii papilarnych nie czyni systemu bezpiecznym z definicji.

Rekomendacje dla projektantów i administratorów

- Stosuj zasadę ograniczonego zaufania: Traktuj każdy komponent (sensor, oprogramowanie, sieć) jak potencjalnie podatny. Dodawaj mechanizmy weryfikacji na każdym etapie (challenge-response, podpisy cyfrowe danych, monitoring anomalii).

- Aktualizuj systemy i algorytmy: Biometria to dziedzina, gdzie postęp trwa – zarówno w atakach, jak i obronie. Śledź nowe wytyczne (np. aktualizacje standardów ISO, zalecenia NIST, raporty akademickie) i wdrażaj poprawki. Stare algorytmy rozpoznawania twarzy mogą np. nie radzić sobie z deepfake’ami – nowe już tak.

- Komplementarność z innymi metodami: Rozważ łączenie biometrii z innymi czynnikami (2FA). Biometria dobrze sprawdza się jako coś, czym jesteś, ale może być wsparta czymś, co masz (np. karta, klucz U2F) lub coś, co wiesz (PIN). Np. FIDO2 łączy biometrię i klucz sprzętowy – atakujący musi złamać obie warstwy, co jest dużo trudniejsze.

- Testuj system pod kątem ataków: Przed wdrożeniem produkcyjnym przeprowadź pentesty biometryczne. Spróbuj oszukać swój system – zamów wykonanie silikonowych replik palców (są firmy specjalizujące się w spoofing tests), sprawdź, czy kamera daje się zwieść zdjęciem, przeanalizuj ruch sieciowy pod kątem możliwości wstrzyknięcia pakietów. Lepiej wykryć słabości samemu niż pozwolić, by zrobili to włamywacze.

- Szanuj prywatność użytkownika: Minimalizuj ilość zbieranych danych (np. nie nagrywaj całego obrazu twarzy, jeżeli wystarczy zapis cech), informuj użytkowników dlaczego i jak ich dane są przetwarzane, umożliwiaj rezygnację i alternatywę (np. logowanie klasyczne dla tych, co nie chcą oddać odcisku). Transparentność buduje zaufanie i jest wymagana prawnie.

- Przygotuj plan reakcji na incydent: Załóżmy najgorsze – co zrobisz, jeżeli mimo wszystko dojdzie do wycieku szablonów z bazy? Warto zawczasu mieć procedury: jak powiadomić użytkowników, czy dezaktywować system, jak gwałtownie „przerejestrować” biometrię (jeśli to w ogóle możliwe), jakie kroki prawne podjąć. Często szybkość i zdecydowanie reakcji decydują o ograniczeniu szkód.

Podsumowując, bezpieczeństwo systemów biometrycznych ma znaczenie fundamentalne zarówno dla pojedynczych użytkowników (chroni ich prywatność i tożsamość), jak i dla całych organizacji (zabezpiecza zasoby, chroni reputację). Dobra biometryka to taka, która jest przezroczysta dla uprawnionego użytkownika, ale nie do przejścia dla oszusta. Osiągnięcie tego ideału wymaga przemyślanej architektury, zgodności ze standardami, wielowarstwowych zabezpieczeń oraz ciągłego czuwania nad systemem. W następnym punkcie przedstawiamy skróconą checklistę najważniejszych działań bezpieczeństwa, którą warto zastosować przy każdym projekcie biometrycznym.

Checklista bezpieczeństwa systemów biometrycznych

- Szyfrowanie wszędzie: Zaszyfruj dane biometryczne w bazie danych, w pamięci i podczas transmisji. Użyj sprawdzonych algorytmów (AES-256, RSA/ECC) i chroń klucze (TPM, HSM, Secure Enclave).

- Detekcja żywotności: Włącz mechanizmy PAD na poziomie sensora lub oprogramowania. Testuj, czy system rozpoznaje prezentację zdjęcia, maski, palca z lateksu – i blokuje takie próby.

- Ogranicz próby i loguj anomalie: Ustaw limit nieudanych prób biometrycznych (np. 5), po którym wymagany będzie nadzór lub dodatkowa weryfikacja. Monitoruj logi – szukaj wzorców mogących wskazywać na ataki (np. seria różnych odcisków próbujących to samo konto – możliwy hill-climbing; powtarzające się identyczne dane – replay).

- Zabezpiecz komponenty: Upewnij się, iż moduły systemu są podpisane cyfrowo i niezmodyfikowane. Odseparuj procesy – np. modul ekstrakcji niech działa w sandboxie, by nie mógł go hookować zewnętrzny proces. Aktualizuj firmware sensorów i bibliotek biometrycznych – często zawierają łatki bezpieczeństwa.

- Biometria + coś: Nie polegaj wyłącznie na biometrii przy dostępie do najbardziej krytycznych operacji. Rozważ model multi-factor: np. odcisk palca + PIN, twarz + potwierdzenie na telefonie. Biometria powinna być częścią większego ekosystemu zabezpieczeń, a nie jedynym zamkiem.

- Privacy by design: Minimalizuj przechowywane dane – zachowuj tylko szablon, usuń surowe obrazy zaraz po ekstrakcji. Oddziel dane osobowe od biometrycznych (pseudonimizacja). Zapewnij bezpieczne usunięcie danych biometrycznych na żądanie (np. użytkownik odchodzi z firmy – jego szablon kasujemy z backupów, logów itd.).

- Cancelable biometrics: jeżeli to możliwe, wdrażaj mechanizmy anulowalności – np. zapisywanie szablonów w transformowanej domenie z unikalnym kluczem. W razie incydentu pozwoli to wygenerować nowe szablony ze zmienionym kluczem i unieważnić stare, ograniczając skutki wycieku.

- Zgodność ze standardami: Sprawdź, czy Twoje rozwiązanie spełnia branżowe normy bezpieczeństwa. Przykładowo, czy czytnik linii papilarnych posiada certyfikat liveness (ISO/IEC 30107 PAD), czy format danych jest zgodny z ISO (ułatwi to audyt), czy polityki są zgodne z GDPR. Standardy same nie gwarantują bezpieczeństwa, ale wiele ułatwiają.

- Plany awaryjne: Miej procedury na wypadek awarii systemu biometrycznego – np. fallback na karty dostępu lub hasła jednorazowe, gdy czujnik nie działa. Użytkownicy nie mogą być całkowicie zablokowani przed dostępem, bo np. skaner źle odczytuje ich palec (stąd często praktyka łączenia karty + biometrii). Przygotuj też plan komunikacji w razie wykrycia ataku/wycieku – lepiej mieć gotowy szablon reakcji niż improwizować w stresie.

- Testy penetracyjne i aktualne informacje: Regularnie zlecaj testy bezpieczeństwa całego systemu – również fizyczne (czy ktoś nie może podmienić czytnika na fałszywy?) i socjotechniczne (czy pracownicy wiedzą, iż nie należy „pożyczać” komuś swojego palca/identyfikatora). Bądź na bieżąco z nowinkami – np. deepfake wideo potrafi oszukać stare systemy rozpoznawania twarzy, choć nie było tego zagrożenia dekadę temu. Reaguj na bieżąco, doskonal system iteracyjnie.

Co możesz zrobić już teraz?

- Sprawdź logi swojego systemu biometrycznego już teraz – poszukaj nietypowych wzorców (np. seria nieudanych prób od jednego użytkownika, powtarzające się identyczne dane wejściowe, błędy komunikacji między modułami). Wczesne wychwycenie anomalii może zapobiec incydentowi.

- Przetestuj swój system pod kątem spoofingu: spróbuj oszukać własne mechanizmy – użyj wysokiej jakości zdjęcia zamiast twarzy, wydrukuj na drukarce 3D model palca. Zobacz, gdzie są słabości i ulepsz detekcję żywotności na podstawie tych testów.

- Zweryfikuj konfigurację zabezpieczeń: Czy transmisja między sensorem a serwerem jest na pewno szyfrowana i uwierzytelniona? Czy szablony w bazie są zaszyfrowane kluczem, do którego dostęp jest ograniczony? Przeprowadź kontrolę konfiguracji (security configuration review) z checklistą powyżej w ręku.

- Zaimplementuj próbne odwołanie biometrii: Zrób ćwiczenie – co jeżeli jutro wyciekną wszystkie szablony? Czy Twój system potrafi je unieważnić/czasowo zablokować? jeżeli nie, rozważ dodanie funkcjonalności natychmiastowego wyłączenia uwierzytelniania biometrycznego i przełączenia na alternatywne metody w sytuacji kryzysowej.

- Aktualizuj wiedzę i dziel się nią: Bezpieczeństwo biometrii to ciągły wyścig. Śledź doniesienia (np. nowe ataki typu biometric spoofing z użyciem AI) i dziel się spostrzeżeniami z zespołem. Być może warto przeprowadzić wewnętrzne szkolenie „Biometria bez tajemnic”, by wszyscy rozumieli zarówno zalety, jak i ryzyka tej technologii.

Biometria oferuje fascynujące możliwości i niewątpliwie jest przyszłością uwierzytelniania – o ile podejdziemy do niej z odpowiednią dozą inżynierskiej ostrożności i zabezpieczymy ją tak, jak zabezpieczylibyśmy każdy krytyczny system. Teraz jest dobry moment, by zajrzeć do logów, konfiguracji i dokumentacji Twojego wdrożenia biometrycznego… czy na pewno wszystko jest bezpieczne? jeżeli masz wątpliwości – czas je rozwiać poprzez testy i usprawnienia. Powodzenia w czynieniu systemów biometrycznych bezpiecznymi bez tabu!

Podsumowanie

Biometria nie jest magicznym amuletem, tylko kolejnym układem, który trzeba zaprojektować, utwardzić i monitorować jak każdy krytyczny komponent. jeżeli sensory, ekstrakcja cech, matcher i decyzja nie są spięte szyfrowaniem, integralnością i detekcją żywotności, to „wygoda” gwałtownie zamieni się w wektor ataku: spoofing, replay, inwersja szablonów czy hill-climbing to nie teoria.

Bezpieczna implementacja to lokalne przetwarzanie (TEE/SE/TPM), transformowalne szablony (cancelable biometrics), kontrola prób i telemetria z progiem reakcji – a w systemach o wysokim ryzyku również MFA z FIDO2/WebAuthn zamiast samodzielnej „biometrii w chmurze”. Utrzymanie to cykl: testy PAD, pentesty biometryczne, przeglądy algorytmów i polityk zgodności (GDPR/ISO), plus gotowy plan wyłączenia i rotacji, gdy coś pójdzie nie tak. W skrócie: biometrię warto wdrażać, ale tylko wtedy, gdy traktujemy ją jak inżynierię bezpieczeństwa, a nie gadżet – inaczej to atakujący będzie mieć „bez hasła” dostęp szybciej niż użytkownik.

Newsletter – Zero Spamu

Dołącz by otrzymać aktualizacje bloga, akademii oraz ukryte materiały, zniżki i dodatkową wartość.

Wyrażam zgodę na przetwarzanie moich danych osobowych w celu otrzymywania newslettera od Security Bez Tabu zgodnie z Polityce Prywatności.

Dzięki!

Dzięki za dołączenie do newslettera Security Bez Tabu.

Wkrótce otrzymasz aktualizacje z bloga, materiały zza kulis i zniżki na szkolenia.

Jeśli nie widzisz wiadomości – sprawdź folder Spam lub Oferty.