Zagrożenie na biurku w firmie? W dzisiejszym odcinku hakowania zajmiemy się sprzętami znajdującymi się na prawie każdym stanowisku pracy. Reaktywujemy nasze urządzenie „Cyfrowy Koń Trojański w firmie” i tworzymy backdoor w replikatorze portów DELL, dzięki którego będziemy w stanie włamać się do komputera (MacBooka Pro i Windows). Zwracamy też uwagę na pewien problem – zagrożenie, które może się pojawić w Twojej firmie lub w Twoim domu.

UWAGA! Poniższy scenariusz służy jedynie celom edukacyjnym. Nie odpowiadamy za bezprawne wykorzystanie go przez czytelnika i za ewentualne konsekwencje prawne bądź materialne następujące w wyniku jego użycia.

Nie ponosimy także odpowiedzialności za potencjalne skutki uboczne takie jak zniszczenia w sprzęcie, do którego podpinane jest opisywane urządzenie.

Wprowadzenie

Zapewne wielu z Was wie, iż hakowanie to nie tylko atakowanie infrastruktury firmy od zewnątrz dzięki phishingu, ataków malware, ataków ukierunkowanych, hakowania systemów operacyjnych i aplikacji, ale także wykorzystywanie słabości wewnątrz niej. Przykładem atakowania od wewnątrz jest użycie specjalistycznych urządzeń. Na Kapitanie wiele razy wspominaliśmy o takich, dzięki których można się włamywać od środka firmy oraz wykradać z niej dane, przejmować kontrolę nad innymi komputerami lub działać jako Insider, mając do niej stały dostęp z zewnątrz. Takie urządzenia najczęściej cechuje niski koszt produkcji i mały rozmiar, przez co mogą być niepostrzeżenie podkładane w różnych miejscach. Stąd też stają się coraz bardziej popularne. Ich zastosowanie i sposób działania mogą czasem naprawdę zadziwić. Najoryginalniejszym przypadkom poświęciliśmy na portalu osobną kampanię – Hakowanie science fiction.

W dzisiejszym artykule postanowiliśmy odświeżyć temat, ponieważ uważamy, iż stanowi on przez cały czas duży problem, który może skutkować przeprowadzeniem łatwego ataku od wewnątrz firmowej infrastruktury. Stworzyliśmy prototyp urządzenia, które mogłoby umożliwić przeprowadzenie takiego ataku. To, co zostało opisane w tym artykule, jest tylko kroplą w morzu w stosunku do możliwości, jakie dzięki takiego urządzenia można zdobyć. Jeden z prototypów urządzenia, które nazwaliśmy Cyfrowy Koń Trojański w firmie, opisywaliśmy w 2019 roku.

Od tego czasu co prawda nie zmieniło się zbyt wiele w sprzęcie, za to pojawiły się nowe techniki i sposoby hakowania, o których staramy się Was na bieżąco informować.

Lecz zanim przejdziemy do konstrukcji urządzenia i POC ataku, chcielibyśmy zwrócić uwagę na pewien problem związany z komputerami i tym, co je otacza na biurku w pracy i w domu.

Problemy związane z używaniem dzisiejszych komputerów w firmach

Wraz z rozwojem technologii zaczął się proces miniaturyzacji i optymalizacji urządzeń (komputerów i nie tylko). Na biurkach zamiast dużych komputerów stacjonarnych pojawiły się monitory, a duże jednostki centralne zastąpiły małe terminale oraz laptopy. jeżeli chodzi o te ostatnie, stały się one cieńsze, a ich porty I/O (wejścia/wyjścia) zaczęły być stopniowo ujednolicane i ostatecznie usuwane. Jednak problem z portami nie zniknął, bo przez cały czas mamy potrzebę podpinania urządzeń zewnętrznych.

Rozwiązaniem, które doskonale się sprawdziło, okazały się zewnętrzne replikatory portów lub tzw. doki (stacje dokujące), do których podpinamy zewnętrzne mysz, klawiaturę, monitor, dysk USB, zaś sam dok podłączamy do laptopa po porcie USB-C. Wygodne, prawda? przez cały czas korzysta z nich wielu użytkowników (w szczególności w firmach).

Przechadzając się po biurze, z pewnością zauważysz wiele takich urządzań, stosowanych w codziennej pracy zwłaszcza w środowiskach „gorących biurek”, dzięki którym pracownik może usiąść przy dowolnym biurku, podłączyć jeden kabel i od razu mieć gotową do użycia stację roboczą.

Są również powszechne w „przestrzeniach coworkingowych”, gdzie wiele firm i osób dzieli przestrzeń biurową. ale pomimo wygody w użytkowaniu, jaką dają takie doki, mogą stwarzać zagrożenie, o którym piszemy poniżej.

Nie podłączaj do komputera zewnętrznych nieznanych urządzeń!

Każdy komputer ma przynajmniej jeden port USB, za pomocą którego można podpiąć różnego typu urządzenia. Ataki na porty USB były i będą występować, dlatego nie powinniśmy podłączać niezaufanych urządzeń USB do komputera! Złośliwe urządzenia USB mogą stwarzać wiele zagrożeń, o których pisaliśmy już wcześniej:

- Udostępnianie złośliwych plików: urządzenia pamięci masowej USB mogą nieść złośliwą zawartość, jak niechciane pliki .exe, sfałszowane dokumenty z wykorzystaniem exploitów, malware, wirusy itp.

- Emulacja HID: tak zwane urządzenia „BadUSB”, „Rubber Ducky” lub „Bash Bunny” na ogół wydają się nieszkodliwe, ale po podłączeniu mogą emulować klawiaturę i uruchamiać setki zaprogramowanych naciśnięć klawiszy na sekundę. Może to służyć do kradzieży danych, instalowania backdoorów lub przeprowadzania wszelkiego rodzaju innych ataków. Przykład takiego urządzenia opisywaliśmy tutaj.

- Zabójca USB: to jest nieco bardziej ekstremalny przypadek, ale złośliwe urządzenia USB mogą celowo uszkodzić komputer, przełączając magistralę USB. Przykład takiego urządzenia opisywaliśmy tutaj oraz tutaj.

A co jeżeli podpinane urządzenie jest zaufane?

No właśnie. Co w sytuacji, kiedy w biurze jest urządzenie, w którym utworzyliśmy backdoor, zaufane i dopuszczone przez rozwiązania do bezpieczeństwa kontrolujące je w firmie? Doskonałym przykładem są omawiane wyżej stacje dokujące USB-C, które w tym przypadku nie powinny być postrzegane jako wyjątek.

W rzeczywistości uważamy, iż stanowią znacznie większe zagrożenie niż tradycyjne ataki USB, ponieważ ludzie nauczyli się ufać markowym dokom USB i nie postrzegają ich jako zagrożenie. Z punktu widzenia systemu operacyjnego komputera stanowią one jedno, zaufane urządzenie, pomimo tego, iż w środku może czaić się backdoor.

Na poniższym nagraniu pokazujemy, iż takie urządzenie może stanowić duże zagrożenie w sieci. Szczegóły oczywiście przedstawimy w scenariuszu POC poniżej.

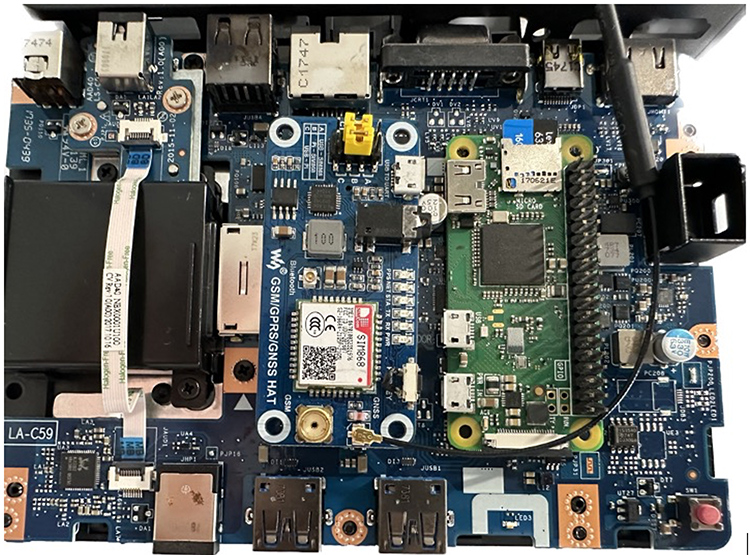

Budujemy backdoor w replikatorze portów DELL

Na rynku szukaliśmy replikatora stosunkowo popularnego wśród firm i takiego, do którego moglibyśmy wstawić nasz implant składający się z omawianego wcześniej Cyfrowego Konia Trojańskiego – małego urządzenia „RaspBerry Pi Zero W” wzbogaconego o dodatkową nakładkę z wbudowanym modem GSM (posiada moduł z kartą SIM). Taka konstrukcja pozwoli na komunikację z urządzeniem poprzez odrębne, niezależne połączenie internetowe i na pobieranie z niego bezpośrednio danych wykradzionych z komputera.

Prezentowana na zdjęciu nakładka HAT na Raspberry Pi Zero posiada dwie dodatkowe zalety:

- wbudowany lokalizator GSM – będziemy znać lokalizację urządzenia,

- możliwość podpięcia mikrofonu do podsłuchu – możemy szpiegować użytkownika.

Wybór stacji dokującej padł na DELL, model WD15, posiadający dużą różnorodność portów, które moglibyśmy wykorzystać do innych ataków (opisujemy je na końcu artykułu) oraz stosunkowo dużą wolną przestrzeń w środku, która pozwoli nam na ulokowanie naszego małego Cyfrowego Konia Trojańskiego. Sprzęt DELL jest popularny wśród firm i tego typu replikator na pewno jest w nich często używany.

Stacja dokująca Dell podpinana po USB-C do komputera

Stacja dokująca Dell podpinana po USB-C do komputeraW Internecie znaleźliśmy interesujący artykuł opisujący konstrukcję i podpięcie takiego urządzenia. Tekst zainspirował nas do utworzenia i przetestowania takiego rozwiązania u siebie. Dodatkowo nasz backdoor został wzbogacony o moduł GSM. Zatem zaczynamy.

1. Budowa backdoora z oprogramowaniem P4wnP1 A.L.O.A.

Koncepcja backdoora zakłada użycie urządzenia „Raspberry Pi Zero W” z wgranym na karcie microSD systemem P4wnP1 A.L.O.A, który przekształca je w interesujące narzędzie do przeprowadzania ofensywnych testów bezpieczeństwa w zespołach RedTeam. Ciemną stroną wykorzystania urządzenia może być hakowanie.

W opisywanym scenariuszu implantowanie Pi Zero w stacji dokującej DELL posłuży nam do szeregu ataków, w tym prezentowanego poniżej ataku wstrzykiwania keystrokes (znaków z klawiatury) do komputera – naszego MacBooka Pro. Ale o tym napiszemy w ostatnim kroku.

Z uwagi na funkcjonalność systemu P4wnP1 A.L.O.A. nasz backdoor pozwala także na:

- kradzież danych,

- instalację odwrotnej powłoki,

- wykonywanie złośliwych działań w imieniu użytkownika – w tym przypadku możemy od środka firmy zrobić w niej rekonesans, atakować system operacyjny itp.,

- przeprowadzenie ataku Drive-by przeciwko hostom Windows w celu dostarczenia kodu klienta w pamięci do pobrania stage2 przez ukryty kanał HID, w oparciu o wstrzykiwanie klawiszy (HIDScript),

- rozpoczęcie wstrzykiwania naciśnięć klawiszy, gdy tylko P4wnP1 zostanie podłączone do hosta USB (TriggerAction wydający HIDScript),

- uruchomienie programu stager, który dostarcza agenta klienta ukrytego kanału Wi-Fi za pośrednictwem ukrytego kanału HID, gdy tylko rozpocznie się wprowadzanie naciśnięcia klawisza (TriggerAction uruchamia skrypt bash, który ponownie uruchamia serwer zewnętrzny),

- wywołanie serwera ukrytego kanału Wi-Fi (ten sam TriggerAction i BashScript),

- wdrożenie konfiguracji USB, która zapewnia klawiaturę USB (aby umożliwić wprowadzanie naciśnięć klawiszy) i dodatkowe surowe urządzenie HID (służy jako ukryty kanał dla dostarczania Stage2) – ustawienia USB są przechowywane w szablonie ustawień,

- wdrożenie konfiguracji Wi-Fi, która umożliwia zdalny dostęp do P4wnP1, aby umożliwić interakcję z interfejsem CLI serwera ukrytego kanału Wi-Fi – ustawienia Wi-Fi są przechowywane w szablonie ustawień.

Stanowi też pojedynczy punkt wejścia w celu wdrożenia wszystkich potrzebnych konfiguracji jednocześnie (wykonane przez szablon główny, który składa się z odpowiednich ustawień Wi-Fi, odpowiednich ustawień USB i TriggerActions potrzebnych do uruchomienia HIDScript).

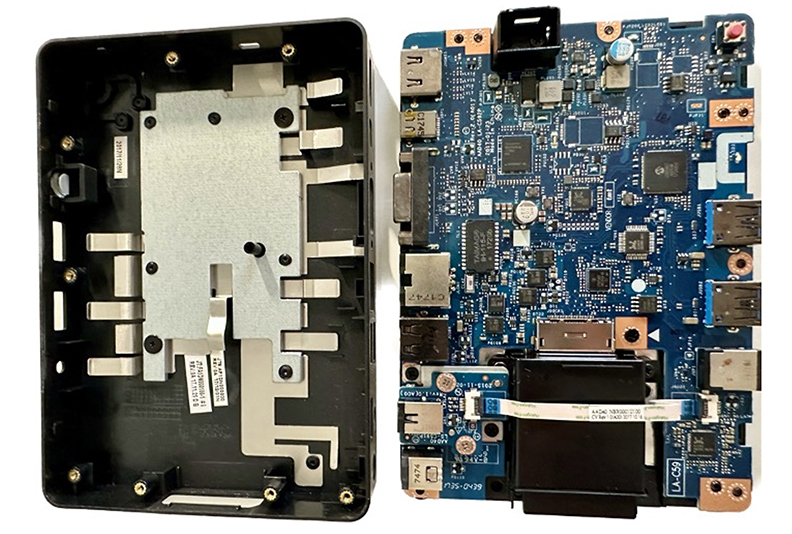

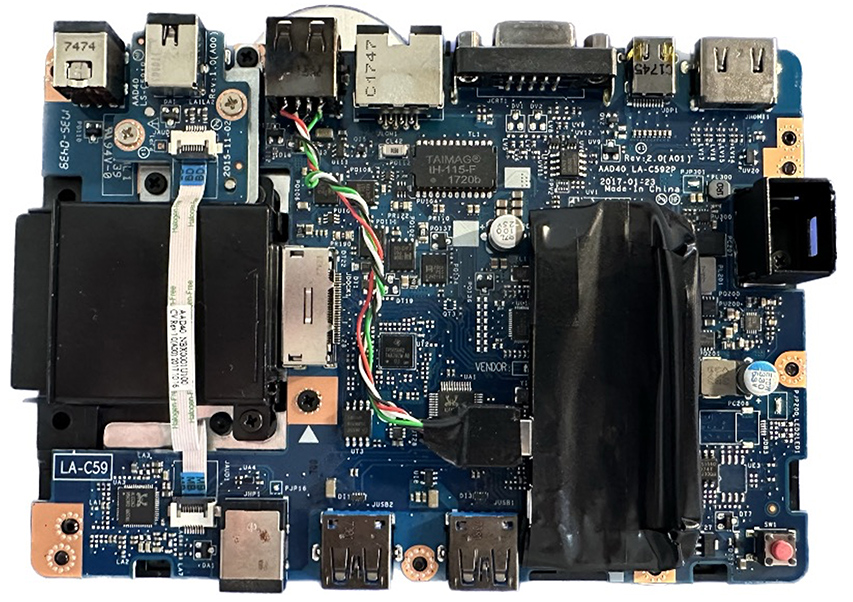

2. Implantowanie backdoora w urządzeniu DELL

Implantowanie backdoora zaczęliśmy oczywiście od rozkręcenia obudowy stacji dokującej DELL. Proces ten nie jest aż tak skomplikowany, ponieważ wystarczy oderwać od spodu podstawkę z gumy oraz wykręcić osiem śrub śrubokrętem krzyżakowym.

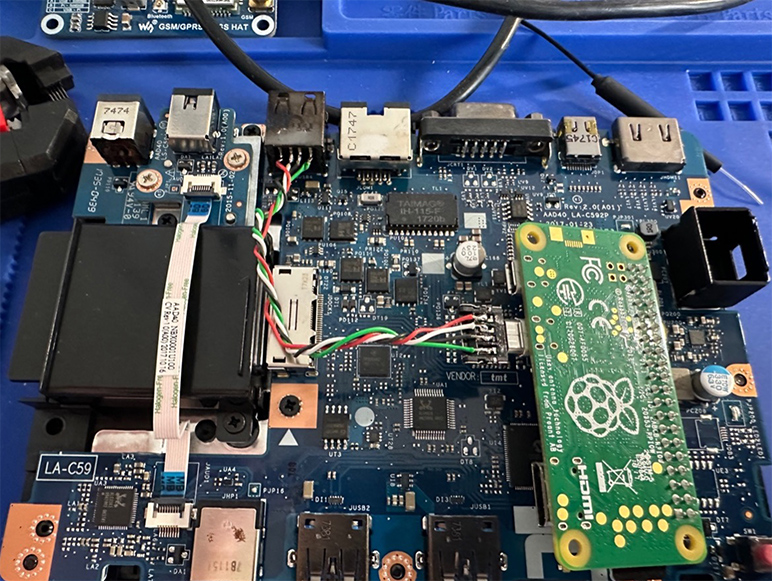

Po otwarciu obudowy zobaczymy, iż jest w niej sporo miejsca na ulokowanie dodatkowego sprzętu. Wybraliśmy jeden z portów USB, do którego postanowiliśmy przylutować nasz backdoor – Cyfrowego Konia Trojańskiego. Dzięki temu zewnętrzny port DELL będzie replikowany do portu USB Raspberry i będzie od razu zasilał naszego małego urwisa.

Dopasowanie modułów HAT GSM i Raspberry do płyty głównej DELL

Dopasowanie modułów HAT GSM i Raspberry do płyty głównej DELL

Po udanym przylutowaniu jednej końcówki kabla do portu USB DELL, a drugiej do portu mini USB Raspberry zabezpieczamy urządzenie taśmą izolacyjną, żeby przypadkiem nie zwarło się z płytą główną stacji dokującej DELL.

Po złożeniu urządzenie wygląda jak oryginalny replikator portów DELL. Kto by pomyślał, iż w środku ma wszczepiony backdoor?

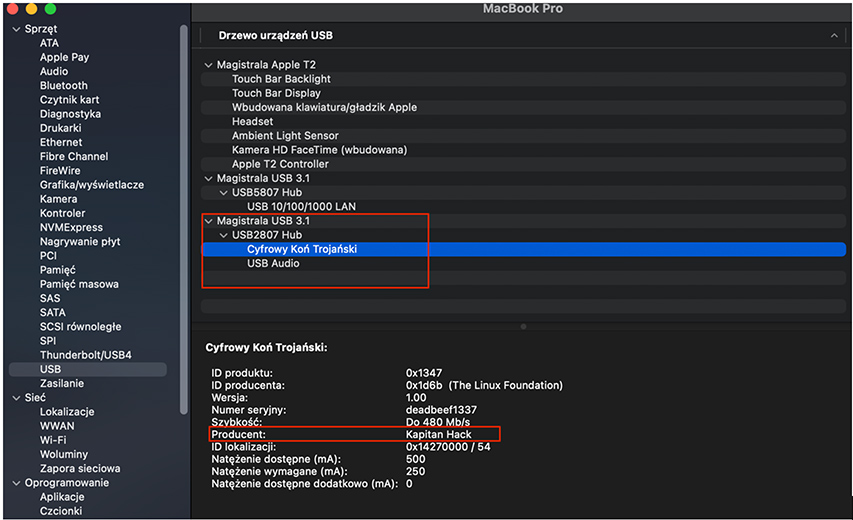

3. Test podpięcia stacji dokującej DELL do komputera

Po podpięciu urządzenia do naszego MacBooka Pro zgłasza się ono w systemie jako CYFROWY KOŃ TROJAŃSKI, którego producentem jest KAPITAN HACK. Oczywiście w łatwy sposób możemy zmodyfikować parametry, aby zrobić z niego „legalne” urządzenie DELL, ponieważ na wszystkie adekwatności mamy wpływ w naszym systemie.

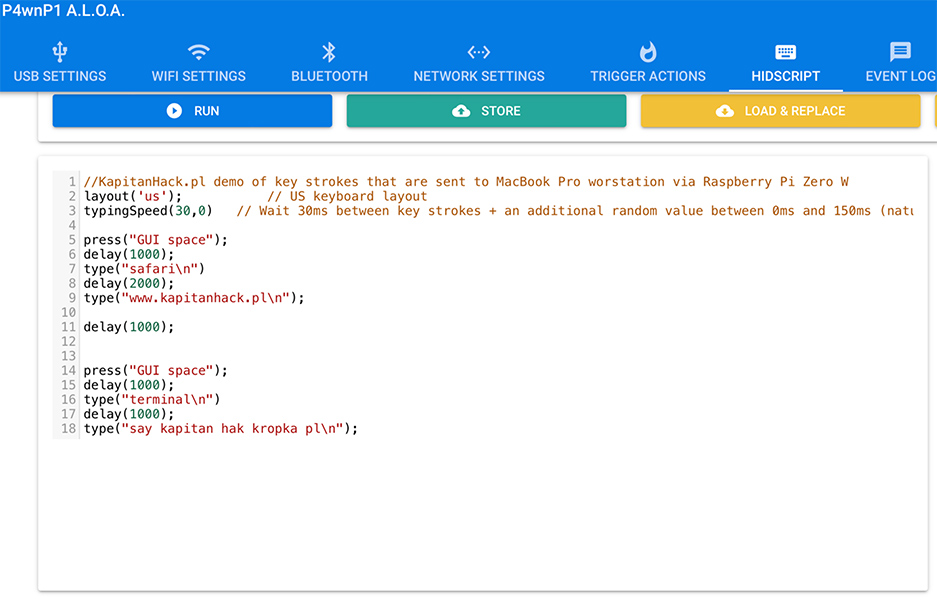

4. Hakowanie komputera dzięki backdoora

Kiedy użytkownik podepnie naszą zmodyfikowaną stację dokującą DELL po USB-C do MacBooka Pro, będziemy chcieli z zewnątrz (poprzez Internet) połączyć się z serwerem C2, z którego możemy wydawać polecenia i z którego będziemy mogli wstrzyknąć implant. Odpalimy na nim prosty skrypt (HIDScript), który zacznie wstrzykiwać do MacBooka znaki z klawiatury, uruchomi przeglądarkę Safari, wejdzie na naszą stronę kapitanhack.pl, następnie odpali terminal i każe MacBookowi wypowiedzieć wyrażenie „Kapitanhack.pl” 😊. W systemie mamy też wpływ na wykonywane akcje, np. automatyczne uruchomienie skryptu w momencie podpięcia urządzenia po USB. W naszym scenariuszu skrypt będziemy wyzwalać manualnie, wciskając na portalu zarządzającym w opcji „HID SCRIPT” przycisk „Run”.

To oczywiście tylko jeden z przykładów zastosowania urządzenia, ale daje obraz tego, co za jego pomocą można wykonać.

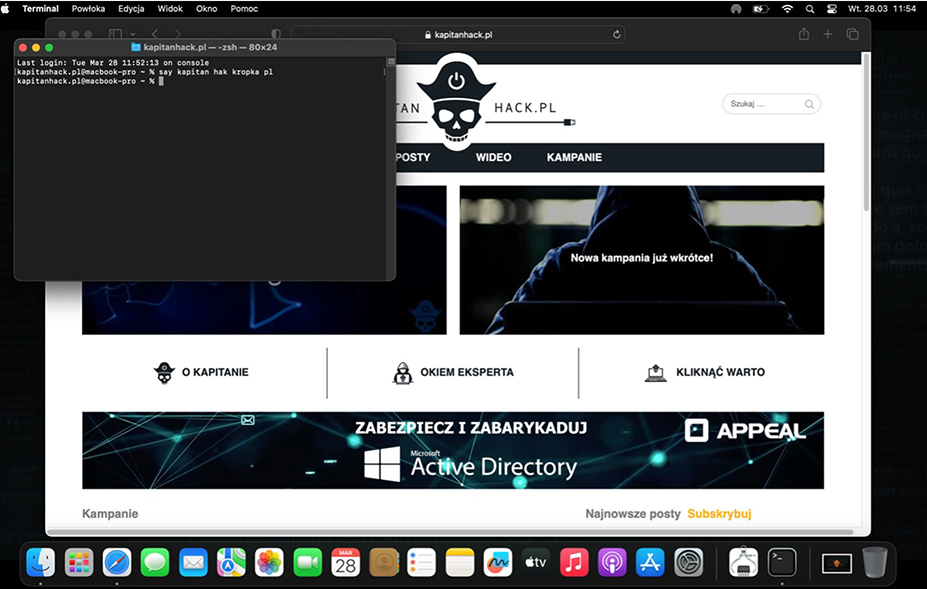

Zrzut ekranu z wykonania skryptu HID po stronie MacBook Pro

Zrzut ekranu z wykonania skryptu HID po stronie MacBook ProPełne demo z hakowania możesz zobaczyć na początku tego artykułu.

Podsumowanie i dalsze pomysły

Opisana koncepcja backdoora w urządzeniu fizycznym – stacji dokującej DELL – to tylko jeden z zabawnych pomysłów na pokazanie, iż stacje dokujące USB-C mogą stanowić zagrożenie. Testowane przez nas urządzenie posiada także inne porty, takie jak Ethernet czy HDMI. Również z nimi można byłoby przeprowadzić atak. Backdoor mógłby podsłuchiwać na interfejsie sieciowym Ethernet. Można w ten sposób przeprowadzać sniffing sieci oraz analizę pakietów – i to wszystko bez wiedzy użytkownika. jeżeli chodzi o port HDMI, istnieją na rynku urządzenia za 200 USD (takie jak to

Opisana koncepcja backdoora w urządzeniu fizycznym – stacji dokującej DELL – to tylko jeden z zabawnych pomysłów na pokazanie, iż stacje dokujące USB-C mogą stanowić zagrożenie. Testowane przez nas urządzenie posiada także inne porty, takie jak Ethernet czy HDMI. Również z nimi można byłoby przeprowadzić atak. Backdoor mógłby podsłuchiwać na interfejsie sieciowym Ethernet. Można w ten sposób przeprowadzać sniffing sieci oraz analizę pakietów – i to wszystko bez wiedzy użytkownika. jeżeli chodzi o port HDMI, istnieją na rynku urządzenia za 200 USD (takie jak to), które mogą z portu HDMI przechwycić ekran użytkownika i przesłać obrazy/wideo do atakującego.

Na koniec proszę, zastanów się dobrze, Drogi Czytelniku, co podpinasz w firmie do swojego komputera. Może warto przyjrzeć się temu bliżej i być bardziej nieufnym względem innych urządzeń?